Возобновление деятельности «группы хакеров вне закона»

31 мая 2022 г.Что случилось

В ходе недавней цифровой криминалистической экспертизы, проведенной в феврале 2022 года группой критических киберопераций CYE, наша команда проанализировала образ подозрительного сервера Linux клиента, который, как сообщалось, отправляет атаки грубой силы по всему миру. Команда пришла к выводу, что не только сервер действительно был взломан, но и они обнаружили ряд вредоносных инструментов, включая скрипты и установленные на нем вредоносные программы. Два высокоактивных инструмента были разработаны для проведения крипто-майнинга и перебора дополнительных серверов по SSH.

Опираясь на выявленные IOC (комментарий SSH-ключа, имена вредоносных инструментов и скриптов, иерархию каталогов), можно сделать вывод, что она очень похожа на атаку, проведенную еще в апреле 2020 года «Outlaw Hacking Group». TrendMicro впервые обнаружила Outlaw Hacking Group в 2018 году, когда киберпреступники атаковали автомобильную и финансовую отрасли. Эта активность и активы злоумышленника привели нас к убеждению, что злоумышленник никогда не прекращал свою деятельность, а просто изменил некоторые IOC. Насколько нам известно, вредоносные программы, которые они используют, часто меняются, что затрудняет их обнаружение обычными антивирусами.

Хотя считается, что Outlaw является финансовым субъектом, атакующим сети для сбора криптовалюты, мы обеспокоены тем, что они могут сделать больше, если представится такая возможность. По нашим оценкам, мы обнаружили инцидент в самом начале, прежде чем какие-либо взломанные компании даже заметили это. И, как и прежде, они широко атаковали Европу. Вероятно, так и на этот раз, но доказательств от других компаний пока нет. Эта атака была направлена не на эту конкретную компанию, а как часть более широкой атаки, поэтому крайне важно предупредить ее. Насколько нам известно, «Outlaw» не проявлял активности с 2020 года. Некоторые из инструментов, которые он использовал на этот раз, были для него новыми и указывают на определенную эволюцию в его поведении.

Взгляд на детали

В недавнем расследовании, проведенном группой критических киберопераций CYE, мы обнаружили возобновление деятельности этой группы с некоторыми неожиданными изменениями в обнаруженных тактиках, методах и процедурах (TTP). Группа включила в свою атаку новые инструменты и тактики, о которых стоит упомянуть, с использованием инструмента XORDDOS, впервые обнаруженного TrendMicro в 2020 году.

Расследование показало, что злоумышленник использовал два метода, чтобы добиться настойчивости. Сначала их инструменты создают сценарии запуска и задания cron, затем они помещают свой SSH-ключ в файл «authorized_keys», чтобы иметь возможность войти на атакуемую машину, даже если пользователь-жертва сменит свой пароль. Более того, злоумышленник изменил пароль root для сервера. Один из загруженных файлов содержал десятки тысяч IP-адресов для атаки по SSH.

Из нашего исследования мы пришли к выводу, что последний успешный вход злоумышленника на сервер был со следующего IP-адреса: 46.101.189.37. VirusTotal действительно показывает, что некоторые движки распознают этот IP-адрес как вредоносный.

Тактики, методы и процедуры (ТТР), обнаруженные в ходе расследования:

- Смена корневого пароля: Анализируя хронологию событий, произошедших после взлома сервера, мы увидели, что злоумышленник выполнил встроенный в Linux инструмент для смены паролей «chpasswd» по пути «/usr/sbin /chpasswd».

- SSH backdoor: анализируя хронологию событий, произошедших после взлома сервера, мы увидели, что злоумышленник запустил встроенный инструмент Linux «mkdir» для создания каталога. Созданный злоумышленником каталог называется «/root/.ssh», в этом каталоге злоумышленник создал новый файл с именем «authorized_keys». Содержимое этого файла указывает ключи SSH, которые можно использовать для входа в учетную запись пользователя, для которой настроен файл; в нашем случае это для пользователя root.

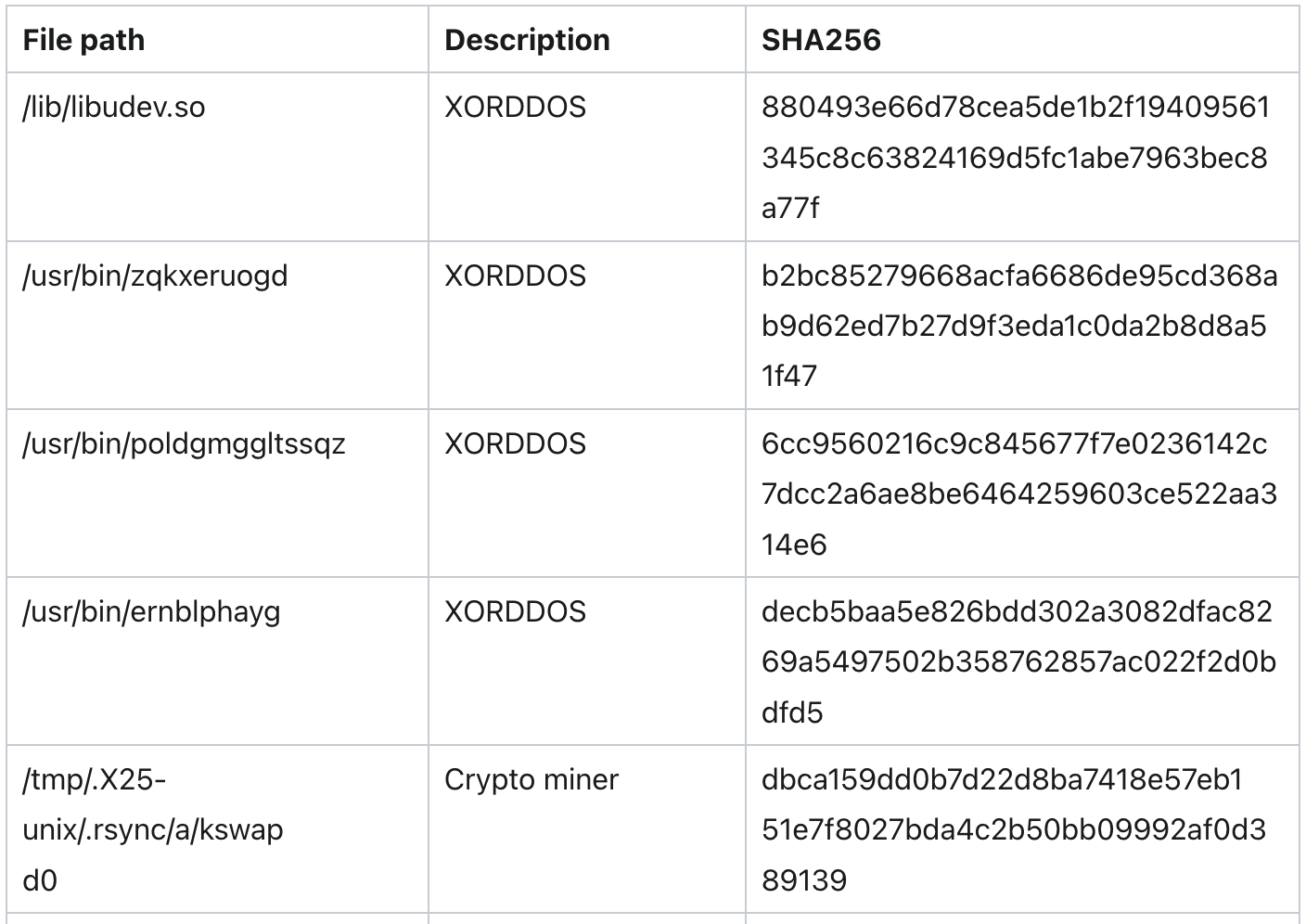

- Задания Cron и сценарии запуска Init: мы обнаружили, что злоумышленник добавил запись в файл /etc/crontab при нашем исследовании известных методов сохранения. Этот файл содержит список команд, которые должны выполняться в определенное время. Запись, добавленная злоумышленником, предназначена для выполнения вредоносного скрипта /etc/cron.hourly/gcc.h каждые 3 минуты с правами root. Дальнейшее расследование в /etc/cron. В почасовом каталоге были обнаружены еще два вредоносных скрипта. Имя первого файла сценария — poldgmggltssqz.sh, а второго — zqkxeruogd.sh. Разместив сценарии в каталоге cron.hourly, злоумышленник получил ежечасное выполнение своих сценариев: • Целью сценария gcc.h является выполнение вредоносного двоичного файла ELF злоумышленника, расположенного в /lib/libudev.so. • Целью сценария poldgmggltssqz.sh является выполнение вредоносного двоичного файла ELF, расположенного в /usr/bin/poldgmggltssqz. • Целью сценария zqkxeruogd.sh является выполнение вредоносного двоичного файла ELF, расположенного в /usr/bin/zqkxeruogd. Эти три вредоносных двоичных файла ELF являются вариантами известного вредоносного ПО XORDDOS Linux.

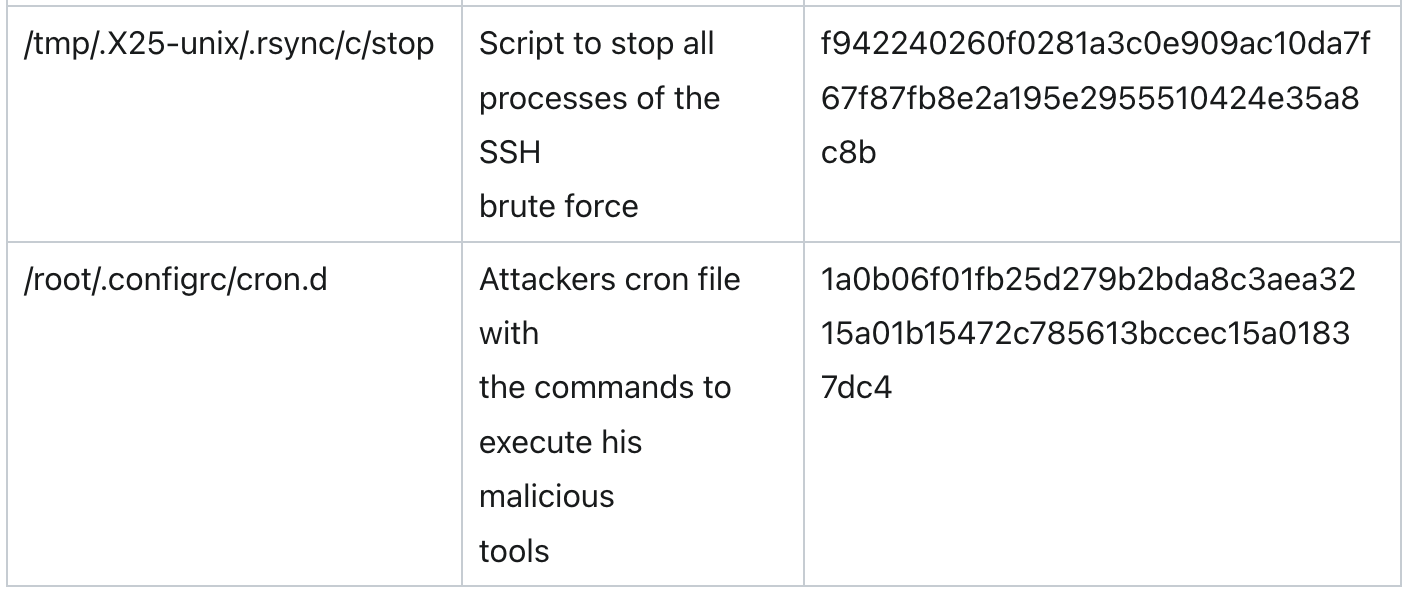

- Крипто-майнер: Дальнейшее изучение временной шкалы показало, что злоумышленник использовал инструмент sftp-сервера, установленный на сервере, для загрузки файла tar.gz, который содержит все его вредоносные инструменты и скрипты. Файл был загружен в скрытый каталог в «/tmp/.X25-unix/dota3.tar.gz». Злоумышленник извлек все файлы из tar.gz в другой скрытый каталог «/tmp/.X25-unix/.rsync», а затем скопировал файлы в другой скрытый каталог «/root/.configrc». Злоумышленник выполнил сценарий инициализации из каталога «.rsync». Этот скрипт очищает машину от других инфекций этих инструментов, а затем начинает изменять задания cron сервера; в то же время злоумышленник запустил вредоносный двоичный файл ELF «kswapd0» из каталога «.rsync/a». Этот файл представляет собой новый вариант инструмента Crypto miner, который использует эта группа злоумышленников.

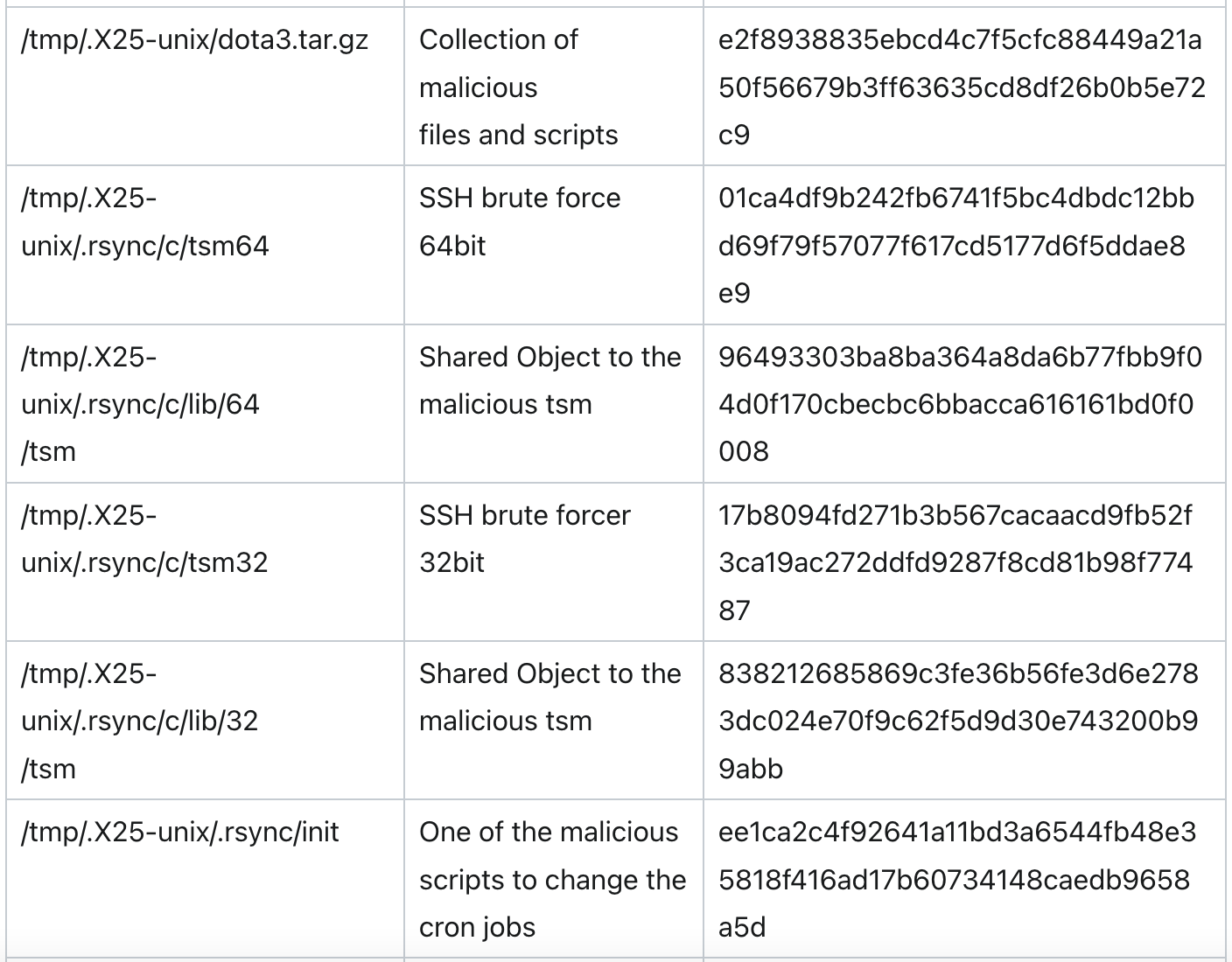

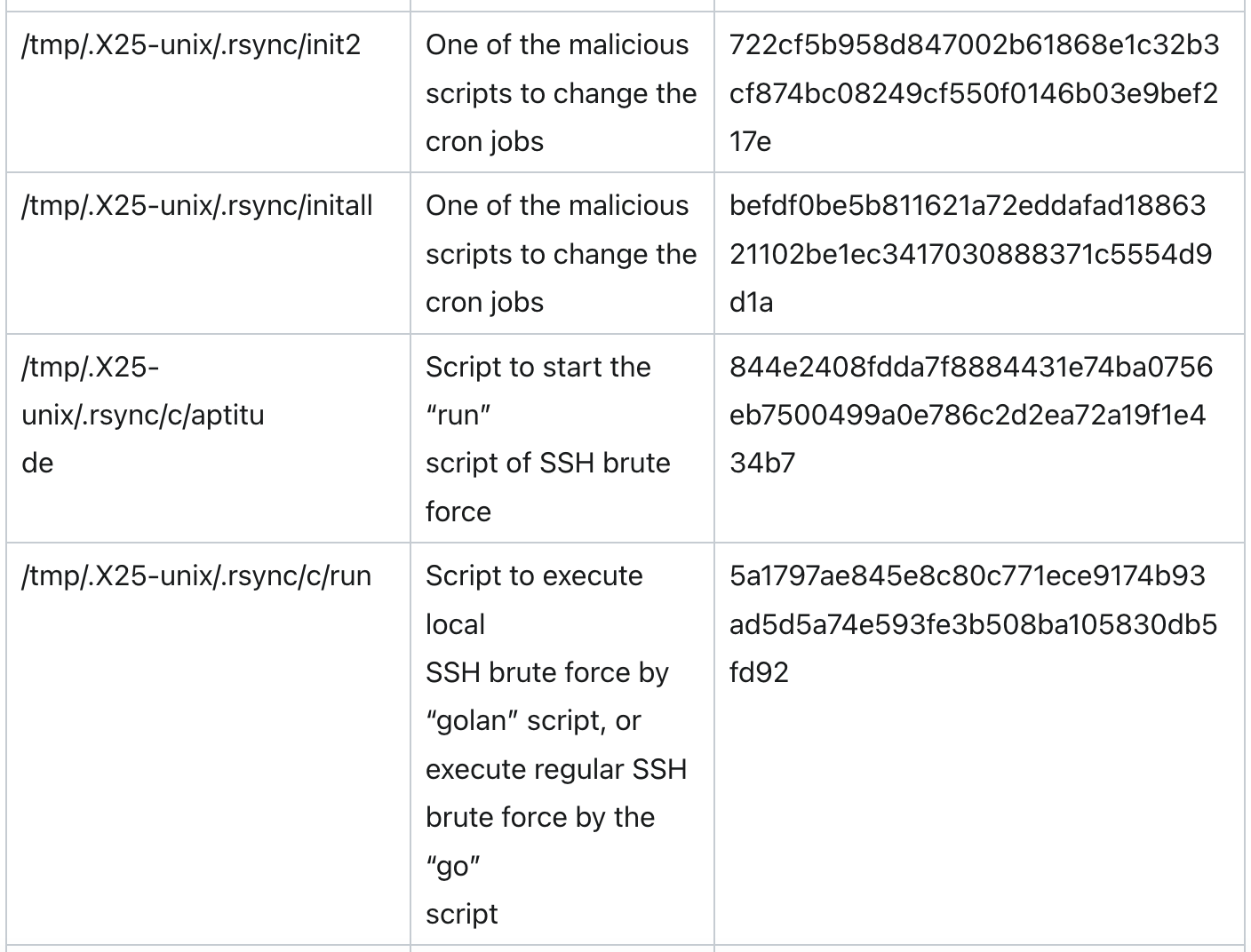

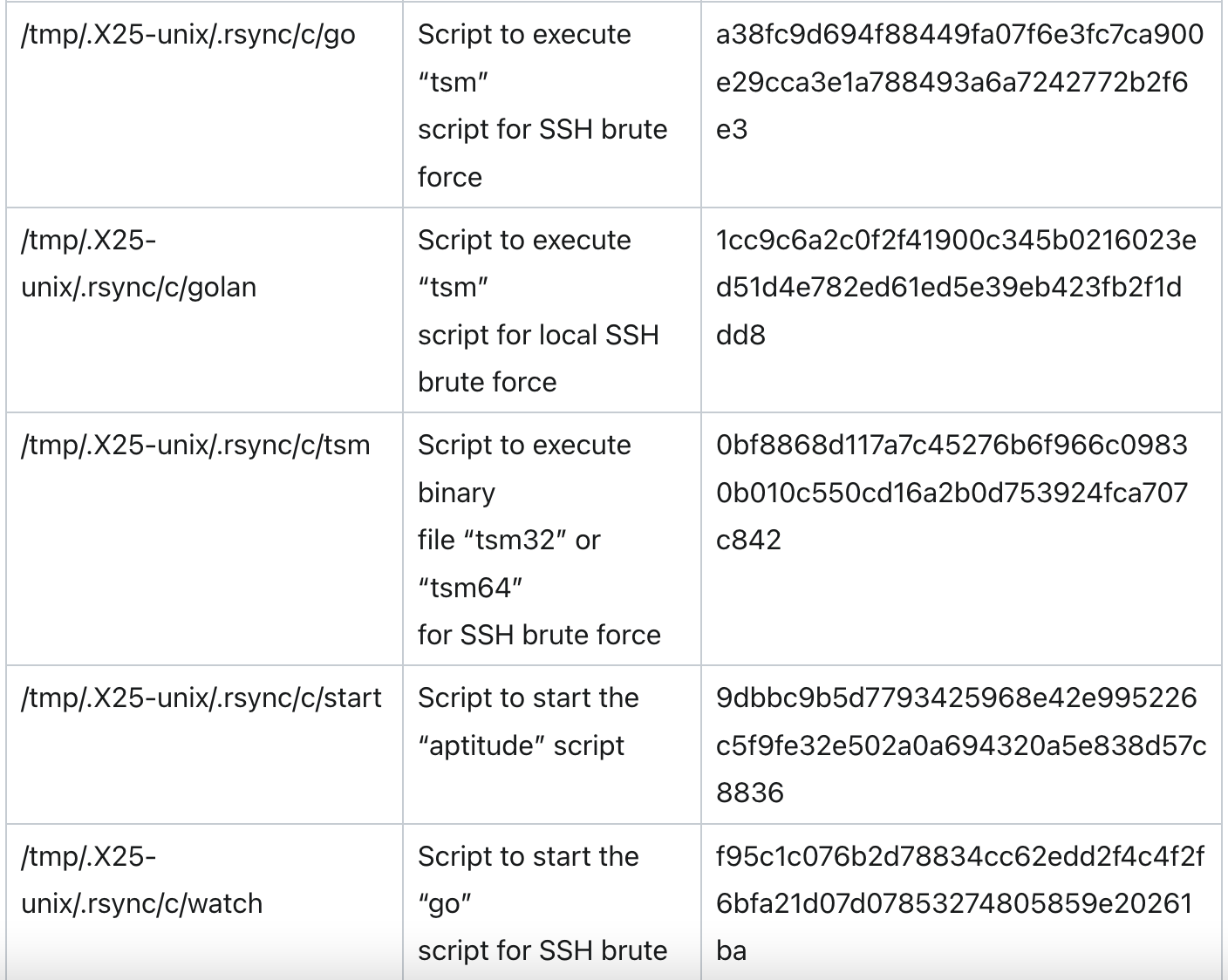

- Перебор SSH: Инструмент перебора SSH находится в каталоге /tmp/.X25-unix/.rsync/c/. Как объяснялось в предыдущем разделе, этот каталог и его содержимое были извлечены из файла dota3.tar.gz. Этот сценарий выполнил другой сценарий в каталоге, сценарий «tsm», который запустил вредоносный двоичный файл ELF tsm64 SSH для перебора и его общий объектный файл ELF «tsm», расположенный в «/tmp/.X25-unix/.rsync/c». /lib/64/tsm». Одним из его параметров является текстовый файл, содержащий список IP-адресов, которые будут атакованы этим инструментом.

Предложенные действия

Как правило, чтобы снизить риск таких угроз, мы рекомендуем отключить возможность входа в систему с учетными данными и разрешить вход только с помощью SSH-ключа, заблокировать возможность входа в систему root из-за пределов сети компании и изменить порт SSH по умолчанию. Кроме того, мы рекомендуем всегда поддерживать систему в актуальном состоянии. Чтобы еще больше снизить риск, рекомендуется проводить упреждающие меры, такие как постоянные усилия CTI, помогающие выявлять и оценивать возникающие угрозы и операции «охоты за угрозами» внутри организации.

Специально для текущей ситуации мы рекомендуем выполнить следующие действия:

- Заблокируйте выявленный вредоносный IP-адрес 46.101.189.37, чтобы заблокировать дополнительные потенциальные попытки злоумышленника в ближайшем будущем.

- Добавьте следующий список IOC в свои системы безопасности, чтобы обнаружить другие потенциально взломанные машины в организации.

Оригинал