Центр безопасности Okta открывает окно для информации о клиентах, включая угрозы и разногласия.

19 мая 2023 г.С момента приобретения в 2001 году платформы группы приложений Auth0 компания Okta, занимающаяся управлением идентификацией, придерживается независимой от платформы стратегии как внутренней, так и внешней аутентификации потребителей, которая включает в себя предоставление информации ИТ-командам, контролирующим безопасность и протоколы доступа на основе идентификации.

14-летняя компания и лидер рынка систем единого входа объявила в этом месяце, что добавляет ключевой элемент видимости, Центр безопасности, в свое облако Okta Customer Identity Cloud с поддержкой Auth0.

Перейти к:

- Широкая видимость действий по авторизации

Решение проблем управления идентификацией и входом в систему

Правда или ложь? Использование информации для анализа достоверности атаки

Независимость от платформы, за кулисами

Поиск зоны Златовласки для трений в области безопасности

Auth0 для идентификации сотрудников

Обеспечивает широкую видимость активности аутентификации

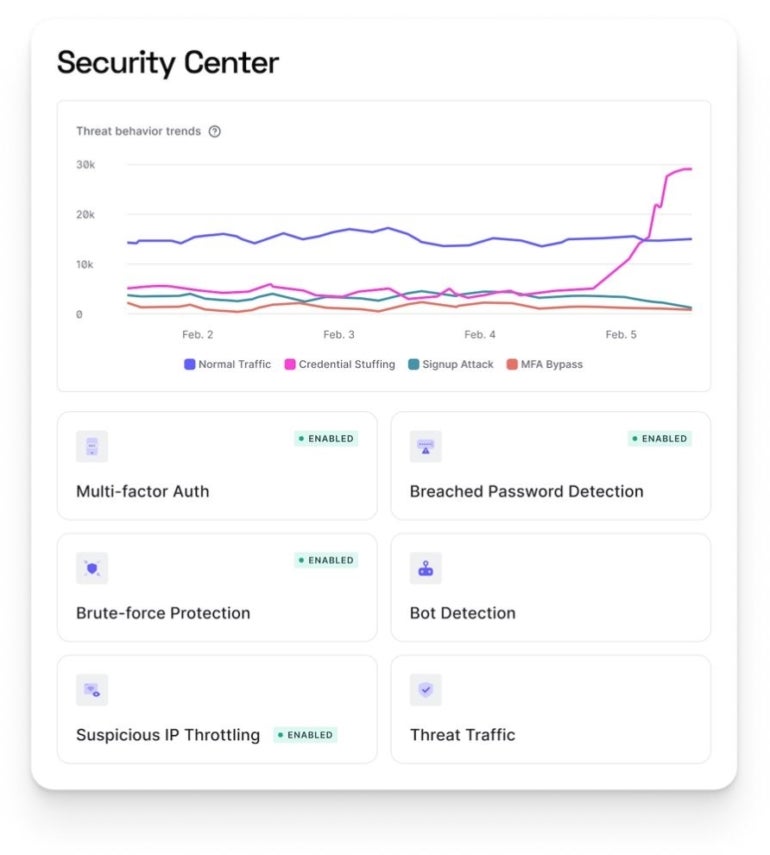

Информационная панель Центра безопасности разработана таким образом, чтобы обеспечить видимость активов практически в реальном времени для команд, занимающихся идентификацией клиентов, пользовательским интерфейсом и безопасностью. По словам Окта, Центр безопасности обслуживает события аутентификации, инциденты безопасности и пользовательский опыт в тех точках, особенно там, где проблемы с безопасностью могут повлиять на работу пользовательского интерфейса (рис. A).

Рисунок А

Ян Хассард, старший директор по управлению проектами в Okta, сказал, что в будущем каждый корпоративный клиент Okta будет иметь доступ к Центру безопасности независимо от того, есть ли у них продукт компании для защиты от атак или нет.

Решение проблем управления идентификацией и входом в систему

Хассард объяснил, что, хотя технологии Okta обслуживают как внутренних сотрудников, так и внешние интерфейсы идентификации, последняя среда создает особые проблемы.

«В мире идентификации клиентов мы говорим о 10 или 50 миллионах пользователей, что означает сортировку большого количества шума и попытку выявить информацию об атаках, что немного сложно для того, кто не живет и не дышит личностью клиента. — сказал Хассар.

ПОСМОТРЕТЬ: Как одна компания использует искусственный интеллект для двухфакторной аутентификации (TechRepublic)

Использование информации для анализа достоверности атаки

Компания заявила, что панель управления безопасностью собирает данные из Okta Customer Identity Cloud, чтобы предоставить окно с событиями аутентификации в реальном времени, потенциальными инцидентами безопасности и эффективностью реагирования на угрозы, а также с текущим состоянием защиты от атак и трафиком аутентификации.

«Чтобы понять, что является атакой, а что нет, мы можем анализировать закономерности при входе в систему», — сказал Хассард. «Это означает, что когда мы видим атаку или когда клиент подтверждает факт атаки, мы можем получить коллективный общий разум того, что делал этот участник и как — в этом контексте — выглядит «плохо».

Независимость от платформы, за кулисами

На конференции RSA в начале этого месяца Джамика Аарон, директор по информационной безопасности по идентификации клиентов в Okta, объяснила TechRepublic, что стратегическая позиция компании в экосистеме идентификации заключается в том, чтобы быть независимым от платформы и молчаливым партнером. «Один из самых больших, которых вы никогда не видели».

Аарон сказал, что более крупная стратегия Okta не зависит от платформы, а партнерство сосредоточено на управлении идентификацией.

«Мы хотим упростить подключение ваших приложений к Okta, поэтому наш нейтралитет — одна из наших самых больших сверхдержав», — сказал Аарон.

«Я пришел из розничной торговли и производства, и мы всегда знали одно: решение принимает клиент. Мы пытаемся позволить предприятиям, нашим клиентам, решать, какие инструменты им нужны, и развертывать их», — добавила она. «Так, например, если вы используете [Cisco] Duo, вы также можете использовать Okta для единого входа, что позволяет использовать один вход для доступа ко многим приложениям. И если, скажем, 1Password является вашим хранилищем паролей, вы также можете подключить его к Okta.

«Мы думаем о других компаниях в области идентичности как о партнерах, поэтому мы остаемся независимыми от платформы, насколько это возможно, поэтому выбор по-прежнему остается за компанией».

SEE: Пароли ушли в прошлое… почти (TechRepublic)

Поиск зоны Златовласки для трений в области безопасности

По словам Окта, интерфейс Security Center позволяет точно настроить стратегию защиты предприятия от атак, показывая, как многофакторная аутентификация, ограничение скорости и CAPTCHA влияют на их приложения.

Хассард сказал, что данные о взаимодействии клиентов с интерфейсами входа в систему — это важная информация об удержании клиентов, которая позволяет командам по управлению идентификацией устранять проблемы с безопасностью, не ставя под угрозу защиту от использования идентификационных данных.

«Возможность предоставлять эти идеи в режиме реального времени имеет большую ценность», — сказал Хассард. «Например, если вы являетесь банком и используете нашу платформу, вы можете усилить проблемы с безопасностью, потому что ваши клиенты понимают важность безопасности для предотвращения мошенничества.

«Но если вы покупаете что-то в розничном приложении, которое вы можете купить в пяти других приложениях, вы выберете то, которое имеет лучший UX, поэтому это приложение может уменьшить трения в пользу удобства».

Исследование, проведенное Институтом Баймарда в 2023 году, в котором сообщается о среднем уровне отказа от корзины покупок в 69,99%, полученном на основе 48 исследований электронной коммерции, показало, что 17% этих отказов были вызваны чрезмерно сложным и длительным процессом оформления заказа.

Хассард сказал, что из-за уникальной природы идентичности конечного пользователя и переменного характера его задач — в зависимости от пользователя, рынка, типа приложения, которое используют клиенты — в области традиционных инструментов для визуализации не существует универсального решения. личность клиента.

«Это слишком узкое проблемное пространство для большинства этих игроков», — сказал Хассард. «Итак, именно здесь мы входим и говорим:« Послушайте, мы собираемся дать вам информацию, которая, по нашему мнению, необходима для понимания того, как выглядит атака »».

Auth0 для идентификации сотрудников

Аарон сказал, что в отношении рабочей силы Okta выпустит инструмент на основе Auth0 для своей службы идентификации рабочей силы ThreatInsight, предлагающий продольное представление поверхностей угроз, связанных с управлением доступом к идентификационной информации.

«ThreatInsight, по сути, будет давать клиентам сигналы о рисках, которые мы видим и используем, что помогает им принимать важные решения», — сказал Аарон.

Оригинал