Недавно обнаруженные уязвимости «нулевого дня» в Ivanti Secure VPN позволяют китайским злоумышленникам компрометировать системы

14 января 2024 г.В Ivanti Secure VPN, популярном VPN-решении, используемом организациями по всему миру, были обнаружены две уязвимости нулевого дня. В настоящее время уязвимости активно используются по крайней мере одним китайским субъектом-угрозой, получившим название UTA0178. Объединение двух уязвимостей позволяет любому злоумышленнику выполнить удаленный код без какой-либо аутентификации и поставить под угрозу затронутые системы.

Каковы уязвимости нулевого дня в Ivanti Secure VPN?

Ivanti опубликовала официальные рекомендации по безопасности и статью в базе знаний о двух уязвимостях нулевого дня, CVE-2023-46805 и CVE-2024-21887, затрагивающих все поддерживаемые версии Ivanti Connect Secure (ранее известного как Pulse Connect Secure) и Ivanti Policy Secure Gateways. .

- CVE-2023-46805 — это уязвимость обхода аутентификации в веб-компоненте Ivanti Connect Secure и Ivanti Policy Secure. Это позволяет злоумышленнику получить доступ к ограниченным ресурсам, минуя контрольные проверки.

CVE-2024-21887 — это внедрение команд в веб-компоненты Ivanti Connect Secure и Ivanti Policy Secure. Он позволяет аутентифицированному администратору отправлять специально созданные запросы и выполнять произвольные команды на устройстве, а также может быть использован через Интернет.

В сочетании эти две уязвимости позволяют злоумышленнику запускать команды на затронутых устройствах.

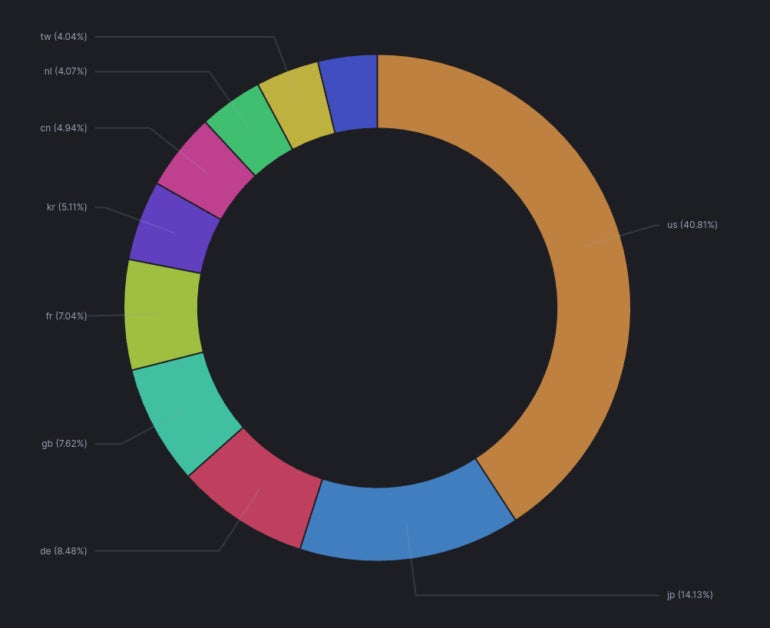

Патрис Оффре, основатель, главный исполнительный директор и технический директор ONYPHE, французской поисковой системы киберзащиты, занимающейся обнаружением поверхностей атак и управлением ими, сообщил TechRepublic в интервью по электронной почте ранее сегодня, что 29 664 устройства Ivanti Secure VPN подключены к Интернету. , при этом более 40% подвергшихся воздействию систем находятся в США, за которыми следуют Япония (14,3%) и Германия (8,48%) (рис. A).

Рисунок А

Эксплуатация этих уязвимостей нулевого дня в дикой природе

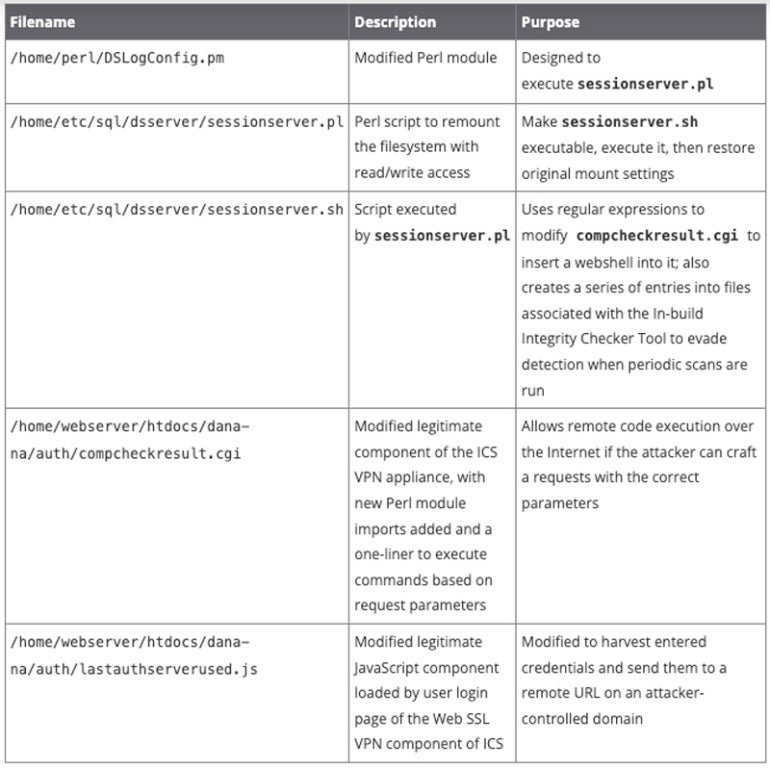

Американская компания по кибербезопасности Volexity обнаружила обе уязвимости во время расследования инцидентов в нескольких системах. Реагирование на инцидент показало, что злоумышленник изменил несколько файлов, размещенных на устройстве Ivanti Connect Secure VPN (рис. B).

Рисунок Б

Volexity также полагает, что ряд файлов был создан и использован/исполнялся во временной папке системы (/tmp), но больше не был доступен для расследования на момент реагирования на инцидент, например:

- /tmp/рев.

/tmp/s.py

/tmp/s.jar

/tmp/б

/tmp/убийство

На образе диска была обнаружена прокси-утилита на основе Python PySoxy, предположительно s.py. Это прокси-скрипт SOCKS5, который свободно доступен в Интернете.

Злоумышленник, которого Volexity назвал UTA0178, развернул веб-шеллы и модифицировал файлы, чтобы обеспечить кражу учетных данных, прежде чем переходить из системы в систему, используя скомпрометированные учетные данные. Злоумышленник продолжал собирать вновь собранные учетные данные в каждой системе, которую он атаковал, и было замечено, что он сбросил полный образ базы данных Active Directory. Наконец, злоумышленник изменил код JavaScript, загружаемый веб-страницей входа в систему VPN-устройства, чтобы перехватить все предоставленные ему учетные данные. Легитимный сценарий Lastauthserverused.js был изменен для отправки украденных учетных данных в контролируемый злоумышленником домен: syantke(.)com.

Получив учетные данные, злоумышленник исследовал сеть, просматривая пользовательские файлы и файлы конфигурации, а также развернул в сети дополнительные веб-шеллы, включая специальную веб-шелл, получившую название GLASSTOKEN.

Пользовательская веб-оболочка GLASSTOKEN

Хотя злоумышленник использовал несколько общедоступных и известных инструментов, GLASSTOKEN был развернут в двух несколько разных версиях.

Первая версия включает два пути кода, в зависимости от параметров, указанных в запросе. Первый путь используется для ретрансляции соединения, а второй — для выполнения кода, который декодируется из шестнадцатеричного числа перед декодированием в формате Base64. По наблюдениям Volexity, злоумышленник использовал его в основном для выполнения команд PowerShell.

Вторая версия веб-шелла близка к первой, за исключением того, что в ней отсутствует функция проксирования, а разрешено только выполнение кода.

Полный код для этих веб-оболочек предоставлен Volexity.

Обнаружение угроз

Анализ сетевого трафика

Тщательный анализ исходящего трафика от устройства VPN может обнаружить подозрительную активность. Помимо законного обратного подключения к Pulsesecure.net и любой другой настроенной интеграции, связанной с клиентом (SSO, MFA и т. д.), необходимо анализировать любую подозрительную активность. Примерами, наблюдаемыми Volexity, являются запросы на завивку к удаленным веб-сайтам, SSH-соединения с удаленными IP-адресами или зашифрованная связь с хостами, которые не связаны с поставщиками или обновлениями устройств.

Также следует тщательно проверять активность входящего сетевого трафика с IP-адресов, связанных с устройством VPN. Подозрительным трафиком, который может наблюдаться при таких подключениях, может быть активность RDP или SMB во внутренних системах, попытки подключения SSH или сканирование портов и многое другое.

Анализ журнала VPN-устройства

Любые признаки того, что файлы журналов устройств VPN были удалены или отключены, являются убедительным индикатором компрометации, если они ранее были активны.

Запросы файлов по нетипичным путям в журналах также должны быть предметом внимания и анализа, поскольку злоумышленники могут хранить файлы или манипулировать ими из обычных папок.

Инструмент проверки целостности

Инструмент проверки целостности встроенной сборки можно использовать для автоматического запуска и обнаружения новых или несовпадающих файлов. Как пишут исследователи Volexity, «если в списке появятся какие-либо новые или несовпадающие файлы, устройство следует считать скомпрометированным».

Ivanti предоставляет внешнюю версию инструмента проверки целостности, которую следует использовать в случае подозрения на взлом системы. Инструмент следует устанавливать и запускать только после того, как из системы будут собраны все аналитические доказательства, в частности образ памяти, поскольку выполнение инструмента приведет к перезагрузке устройства и, возможно, перезапишет данные доказательств.

Уменьшение угроз

Ivanti предоставляет метод смягчения последствий до тех пор, пока не будет доступен полный патч. Иванти указывает, что «исправления будут выпускаться в шахматном порядке: первая версия будет доступна клиентам на неделе 22 января, а финальная версия — на неделе 19 февраля».

Способ устранения заключается в импорте файла mitigation.release.20240107.1.xml через портал загрузки. В зависимости от конфигурации эта операция может привести к ухудшению качества системы, как указано на специальной странице Ivanti. Настоятельно рекомендуется внимательно следовать всем инструкциям Ivanti и проверять правильность работы средства смягчения.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал