Новое исследование показывает, что классическая эгоистичная добыча устарела

2 июля 2025 г.Таблица ссылок

Аннотация и 1. Введение

1.1 Связанная работа

Предварительные

2.1 Системная модель

2.2 Цель эгоистичной добычи

2.3 Процессы принятия решений Маркова

Эгоистичная горнодобывающая атака

3.1 Обзор

3.2 Формальная модель

3.3 Формальный анализ

3.4 Ключевые функции и ограничения

Экспериментальная оценка

Заключение, подтверждение и ссылки

A. NAS Mining Цели

B. Системы эффективных доказательств

C. Доказательство теоремы 3.1

4 Экспериментальная оценка

Мы реализуем модель MDP и процедуру формального анализа, представленную в разделе 3, и проводим экспериментальную оценку в направлении ответа на следующие вопросы исследования (RQS):

RQ1Какова ожидаемый относительный доход, который достигает наша эгоистичная стратегия добычи полезных ископаемых? Как это сравнивается с прямым расширением классических эгоистичных атак на добыче на блокчанах Pow [11] или для честного добычи?

RQ2Как различные значения параметров модели системной модели влияют на ожидаемый относительный доход, которого может достичь наша эгоистичная горнодобывающая атака? Параметры модели системы включают относительный ресурс противника 𝑝 ∈ [0, 1] и вероятность переключения 𝛾 ∈ [0, 1].

Базовые линииПолем Чтобы ответить на эти RQS, мы сравниваем нашу эгоистичную добычу с двумя базовыми показателями:

(1)Честная стратегия добычиПолем Это стратегия, расширяющая только ведущий блок основной цепи.

(2)Эгоистичная атака с одним деревомПолем Это стратегия атаки, которая точно следует за классической эгоистичной горнодобывающей атакой в биткойнах, предложенной в [11], однако она выращивает частную вилку дерева, а не частную цепь. Аналогично, как в [11], противник публикует частное дерево всякий раз, когда длина главной цепи догоняет глубину личного дерева. Мы опускаем формальную модель этой базовой линии из -за ограничений пространства. Мы также используем этот базовый уровень, чтобы эмпирически оценить, насколько серьезным является второе ограничение, обсуждаемое в разделе 3.4.

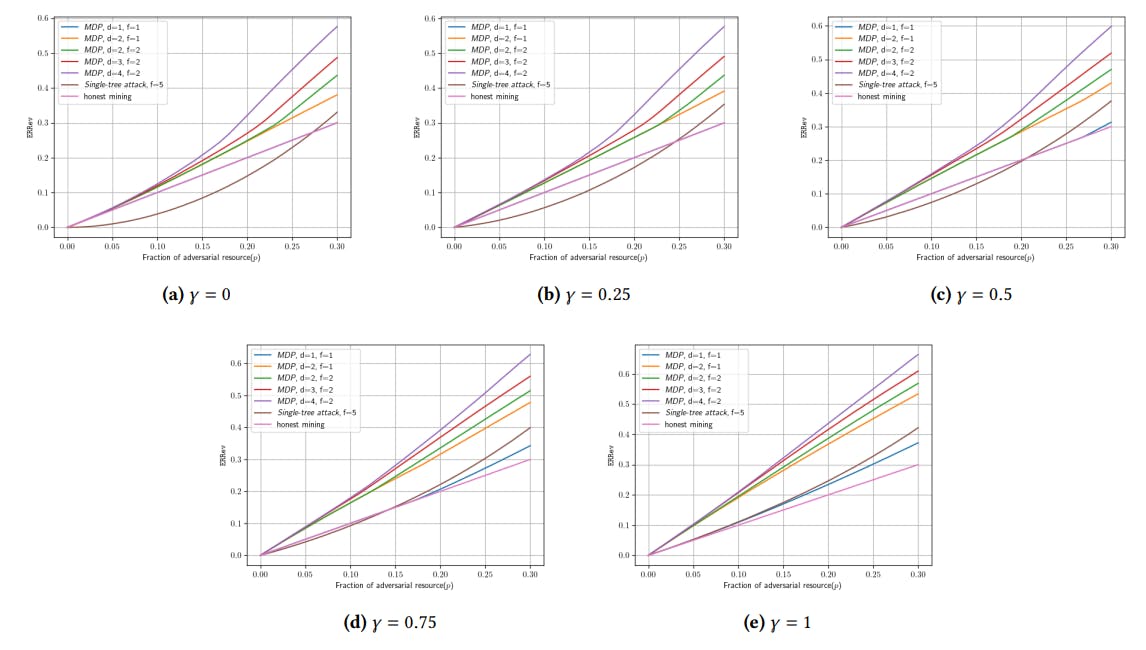

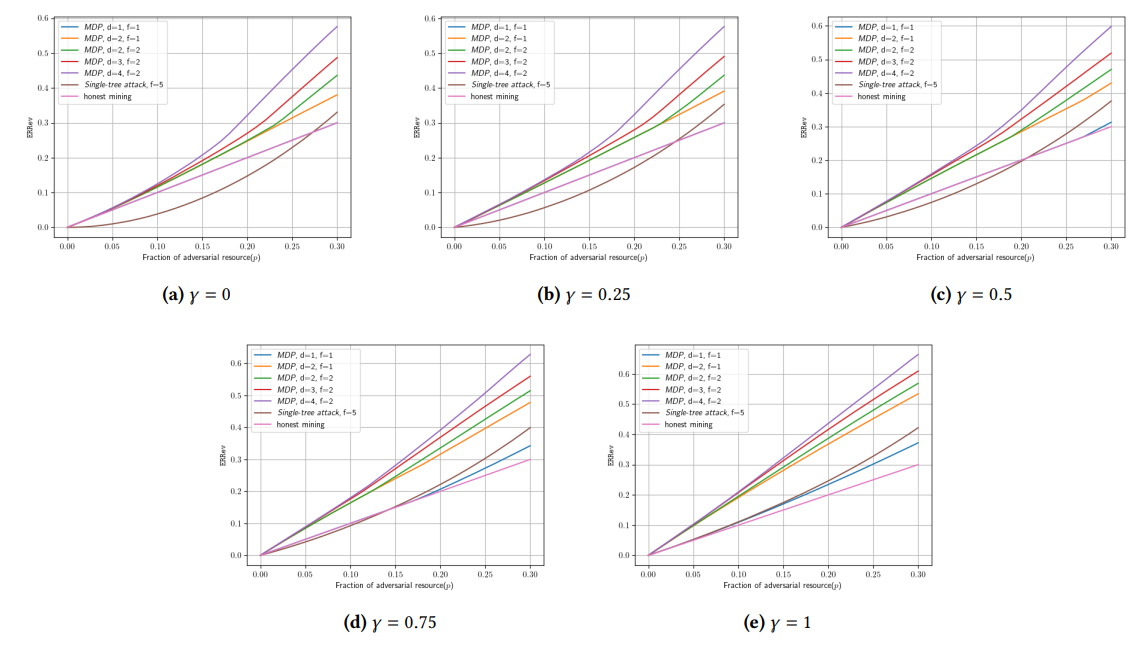

Экспериментальная установка.Мы проводим экспериментальное сравнение нашей атаки и двух базовых линий для значений состязательного относительного ресурса 𝑝 ∈ [0, 0,3] (с шагом 0,01) и вероятности переключения 𝛾 ∈ {0, 0,25, 0,5, 0,75, 1}. Что касается параметров каждой эгоистичной горнодобывающей атаки:

• Для нашей эгоистичной майнинговой атаки мы устанавливаем максимальную длину частных вилок 𝑙 = 4 и рассмотрим все комбинации (𝑑, 𝑓) ∈ {(1, 1), (2, 1), (2, 2), (3, 2), (4, 2)} значений глубины атаки 𝑑 и подгромовой номер 𝑓.

• Для базовой линии эгоистичной атаки эгоистической горнодобывающей атаки мы устанавливаем максимальную глубину частного дерева 𝑙 = 4, чтобы соответствовать нашей максимальной длине частной вилки, и максимальную ширину частного дерева 𝑓 = 5.

Все эксперименты проводились на Ubuntu 20, 2,80 ГГц 11-го поколения Intel (R) Core (TM) I7-1165G7 CPU, 16 ГБ оперативной памяти и памяти SSD подважающего 16 ГБ. Для решения MDP среднего пласта мы используем вероятностную шторм модели [18], популярный инструмент анализа MDP в сообществе формальных методов [2].

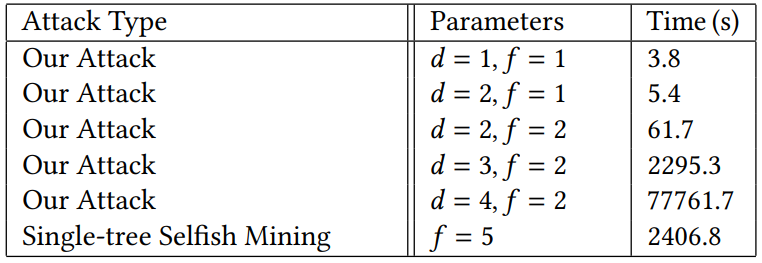

РезультатыПолем В таблице 1 приведены время выполнения как нашей эгоистичной горнодобывающей атаки, так и эгоистичной атаки с одним деревом, с учетом различных параметров параметров и для фиксированного параметра переключения 𝛾 = 0,5. Мы показываем только время для 𝛾 = 0,5, поскольку мы обнаружили, что время выполнения наших экспериментов очень похожи во всех параметрах параметров. Как видно из таблицы 1, увеличение глубины атаки увеличивает время выполнения нашей оценки на порядок из -за экспоненциального увеличения пространства состояний.

Результаты эксперимента показаны на рисунке 2, показывающие графики для каждого 𝛾 ∈ {0, 0,25, 0,5, 0,75, 1}. Как мы видим с участков, наша эгоистичная горнодобывающая атака постоянно достигаетболее высокий ожидаемый относительный доходЭррев, чем оба базовых линии для каждого значения 𝛾, за исключением случаев, когда 𝑑 = 1 и 𝑓 = 1. Действительно, уже для 𝑑 = 2 и 𝑓 = 1, когда противник выращивает единую частную вилку на первых двух блоках в основной цепи, наша атака достигает более высокого эррева, чем обе базовые линии. Это показывает, что растущие частные вилки в двух разных блоках уже обеспечивают более мощную атаку, чем выращивание гораздо большего частного дерева в одном блоке. Следовательно, наши результаты показывают, что растущие непересекающие частные вилки, а не деревья, не являются существенным ограничением, оправдывая наш выбор для выращивания частных вилок для того, чтобы сделать анализ вычислительно пролетаемыми.

Полученная Эррев значительно растет по мере увеличения 𝑑 и 𝑓 и позволяет противнику выращивать более частные вилки. В частности, для 𝑑 = 4, 𝑓 = 2 и относительного состязательного ресурса 𝑝 = 0,3 наша атака достигает эррева, который больше на 0,2, чем у обоих базовых линий, для всех значений вероятности переключения. Это указывает назначительное преимуществоэгоистичных майнинговых атак в блокчанах эффективных систем доказательств по сравнению с POW, поскольку способность одновременно выращивать несколько частных вилок на нескольких блоках приводит к гораздо большему эрреву. Наши результаты показывают, что дальнейшее изучение методов для снижения преимущества противника при добыче полезных ископаемых на нескольких блоках важно для поддержания разумного качества цепи для блокчейнов эффективных систем доказательств.

Наконец, мы замечаем, что большие значения 𝛾 соответствуют большему эрреву в наших стратегиях. Это ожидается, поскольку более крупные 𝛾 значения вводят смещение в вероятности того, что состязательная цепь станет основной цепью. Это наиболее уместно наблюдается в случае 𝑑 = 𝑓 = 1: Поскольку 𝑑 = 𝑓 = 1 соответствует стратегии, которая заводит только частный блок на ведущем блоке в основной цепи, единственный способ отклониться от честного добычи - это удержать свежеприготовленный блок и раскрыть его вместе с возникновением свежего добываемого честного блока. Как мы можем видеть на участках, для 𝛾 <0,5 достигнутый эррев стратегии с 𝑑 = 𝑓 = 1 соответствует стратегии честной добычи и две строки на участках в основном перекрываются, тогда как эта стратегия начинает только погасить за 𝛾> 0,5 и за долю ресурса 𝑝> 0,25. В целом, это говорит о том, что дальнейший и тщательный анализ контроля противника над трансляционной сетью, а также необходим правило разрыва вилки.

Ключевые выводы.Ключевые выводы нашей экспериментальной оценки заключаются в следующем:

• Наша эгоистичная атака добычизначительно вышеЭррев, чем оба базовых показателей, достигая до 0,2 разницы в Эрреве. Таким образом, наши результаты убедительно свидетельствуют о том, что растущие частные вилки в нескольких блоках гораздо более выгодны, чем выращивание всех вилок в первом блоке в основной цепи.

• Наши результаты показывают, что выращивание частных деревьев, а не сменить частные вилки не приведет к значительному улучшению эррева противника. Следовательно, второе ограничение нашей атаки, обсуждаемое в разделе 3.4, не представляется значительным.

• Наши результаты показывают, что повышение безопасности против эгоистичных майнинговых атак в блокчанах эффективных доказательств, требует дальнейшего и тщательного анализа контроля, который владелец имеет над системой вещания. В частности, для больших значений вероятности переключения 𝛾 даже простейший вариант нашей атаки с 𝑑 = 1 и 𝑓 = 1 начинает окупаться, когда 𝑝> 0,25.

Авторы:

(1) Krishnendu Chatterjee, IST Австрия, Австрия (Krishnendu.chatterjee@ist.ac.at);

(2) Амирали Эбрагимзаде, Технологический университет Шарифа, Иран (ebrahimzadeh.amirali@gmail.com);

(3) Мехрдад Карраби, Ист Австрия, Австрия (Mehrdad.karrabi@ist.ac.at);

(4) Krzysztof Pietrzak, IST Австрия, Австрия (Krzysztof.pietrzak@ist.ac.at);

(5) Мишель Йео, Национальный университет Сингапура, Сингапур (mxyeo@nus.edu.sg);

(6) ðorđe žikelić, Сингапурский университет управления, Сингапур (dzikelic@smu.edu.sg).

Эта статья есть

[2] См. Наш репозиторий GitHub для нашего реализации: https://github.com/mehrdad76/automated-selcish-dinanging-analysis-in-epsblockchachains

Оригинал