Новые кампании по фишингу и компрометации корпоративной электронной почты усложняются, обходя MFA

14 июня 2023 г.В отчете Microsoft Defender Experts раскрывается новый многоэтапный противник в промежуточной фишинговой атаке в сочетании с компрометацией корпоративной электронной почты, нацеленной на банки и финансовые учреждения. Комплексная атака злоупотребляет доверительными отношениями между продавцами, поставщиками и другими организациями, участвующими в финансовых транзакциях.

Перейти к:

- Этап первый: Запуск фишинговой атаки AiTM

Второй этап: изменение учетной записи пользователя

Третий этап: начинается кампания BEC

Как защититься от этой угрозы кибербезопасности

Этап первый: Запуск фишинговой атаки AiTM

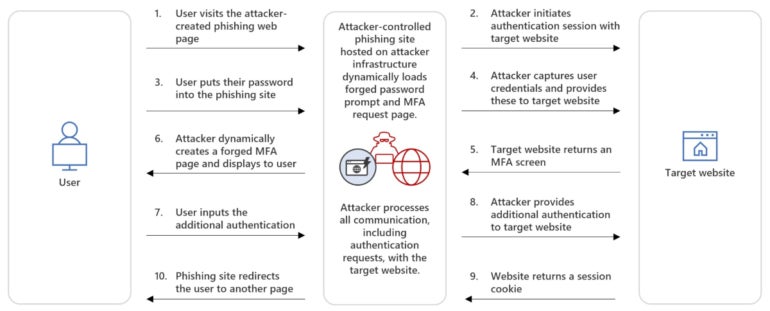

Атаки AiTM — это операции, в которых злоумышленник перехватывает и изменяет обмен данными между двумя сторонами, обычно пользователем и законной службой аутентификации, для кражи конфиденциальной или финансовой информации, такой как учетные данные для входа в систему и данные кредитной карты. Его также можно использовать для обхода многофакторной аутентификации путем кражи файлов cookie сеанса пользователей.

В то время как предыдущие атаки AiTM обычно использовали методы обратного прокси для обработки трафика между пользователем и службой аутентификации, на этот раз злоумышленники использовали косвенный метод прокси. Этот метод немного отличается, поскольку злоумышленник контролирует все непосредственно с фишингового веб-сайта, который имитирует страницу входа в целевой сервис. Веб-сайт обрабатывает все сообщения, включая запросы аутентификации, с целью.

Пользователь соблазняется посетить фишинговую страницу, вводит свои учетные данные и заполняет дополнительную аутентификацию MFA, которая представляет собой поддельный запрос MFA, исходящий непосредственно от злоумышленников. В фоновом режиме и прямо с фишингового сервера злоумышленник инициирует связь с целевой службой и вводит действительные учетные данные пользователей, а затем информацию MFA. В этот момент пользователь перенаправляется на другую страницу, а злоумышленник получает действительный файл cookie сеанса, выдающий себя за пользователя (рис. A).

Рисунок А

В атаке, о которой сообщила Microsoft и которой руководит злоумышленник под названием Storm-1167, ссылка AiTM отправляется жертве по электронной почте. Фишинговая электронная почта выдает себя за одного из доверенных поставщиков, чтобы казаться более легитимной и смешиваться с законным почтовым трафиком и обходить обнаружения, особенно когда в организации есть политики, автоматически разрешающие электронные письма от доверенных поставщиков.

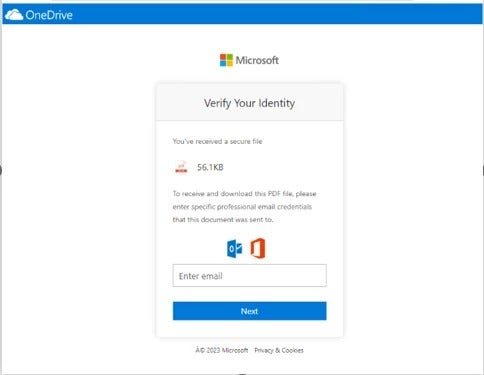

В примере Microsoft злоумышленник злоупотребил законной платформой графического дизайна Canva, чтобы разместить страницу с поддельным документом OneDrive, ведущим к фишинговому URL-адресу (рис. B).

Рисунок Б

Второй этап: изменение учетной записи пользователя

Как только злоумышленник получил действительный файл cookie сеанса, он начал получать доступ к сообщениям электронной почты и документам, размещенным в облаке, и сгенерировал новый токен доступа, чтобы дольше использовать украденный сеанс.

Затем группа Storm-1167 добавила новый метод MFA в учетную запись украденного пользователя для использования в будущем, еще раз продемонстрировав свою озабоченность тем, чтобы дольше оставаться в среде. Поскольку добавление нового метода MFA не требует повторной аутентификации, злоумышленники незаметно добавили OneWaySMS, сервис аутентификации с одноразовым паролем на основе SMS.

Последним шагом злоумышленника на этом этапе было создание новых правил для папки «Входящие», чтобы перемещать все входящие электронные письма из почтового ящика пользователя в его архивную папку и помечать все электронные письма как прочитанные.

Третий этап: начинается кампания BEC

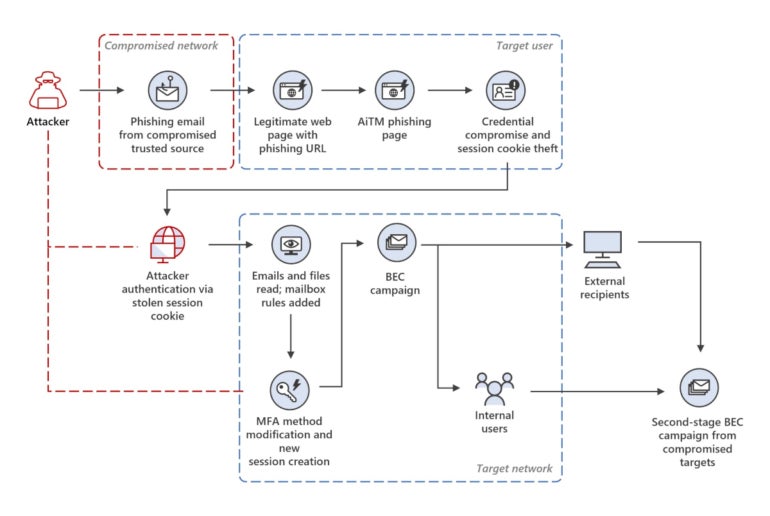

Затем злоумышленник, получив полный контроль над почтовым ящиком цели, инициировал массовую фишинговую кампанию, включающую более 16 000 электронных писем, сосредоточив внимание на контактах и списках рассылки пользователя, все из которых были идентифицированы в предыдущих потоках электронной почты из почтового ящика пользователя.

После того, как фишинговые электронные письма были отправлены, злоумышленник отслеживал почтовый ящик и отвечал получателям, которые сомневались в фишинговом электронном письме, ложно подтверждая, что электронное письмо было законным. Недоставленные ответы и ответы об отсутствии на рабочем месте удалялись.

Вся эта деятельность позволила злоумышленнику собрать больше действительных учетных записей электронной почты в разных организациях, а также инициировать мошенничество BEC (рис. C).

Рисунок С

Хотя Microsoft не идет дальше в объяснении мошенничества BEC со стороны злоумышленника, на данный момент ожидается, что злоумышленник будет выдавать себя за одного из людей, участвующих в регулярных операциях по переводу денег, чтобы жертва отправила деньги в банк, принадлежащий киберпреступнику. счет.

Как защититься от этой угрозы кибербезопасности

Поскольку первоначальным вектором атаки является фишинговая электронная почта, необходимо развернуть решения для защиты почтовых ящиков, которые могут обнаруживать попытки фишинга и выдавать предупреждения о электронных письмах, поступающих из-за пределов компании, когда они следуют подозрительным моделям поведения.

Изменения конфигурации ящика электронной почты также должны тщательно отслеживаться. Ящики электронной почты, которые внезапно начинают отправлять огромное количество электронных писем или внезапно пересылают большое количество электронных писем на другой адрес электронной почты, должны вызывать предупреждения и тщательно анализироваться.

По возможности доступ к электронной почте должен быть ограничен доверенными IP-адресами, например, через корпоративные виртуальные частные сети; На этих службах следует развернуть MFA. В случае, если такие ограничения не могут быть развернуты, необходимо тщательно отслеживать каждую операцию входа, чтобы обнаружить любые попытки, показывающие аномалии.

ПОСМОТРЕТЬ: Лучшие VPN для малого бизнеса в 2023 году (TechRepublic)

Также рекомендуется развертывание решений безопасности, позволяющих профилировать пользователей. Любая необычная характеристика операции входа пользователя вызовет оповещения и может быть проанализирована с помощью таких решений.

Что касается мошенничества с BEC, любые изменения, касающиеся денежных транзакций, должны быть тщательно расследованы. Если доверенный партнер внезапно просит изменить место назначения банковского перевода, этот запрос должен быть изучен с этим партнером по каналу связи, отличному от электронной почты, и желательно без использования компьютеров — возможно, вместо этого используются телефоны — на случай, если злоумышленник внедрил вредоносное ПО на компьютер цели и может перехватить все сообщения.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал