Новая вредоносная программа Mac позирует как обновления браузера

19 февраля 2025 г.Согласно исследованию Proospoint, новое вредоносное ПО в MacOS под названием Frigidstealer распространяется через поддельные оповещения об обновлении браузера, позволяя злоумышленникам красть конфиденциальные данные. Эта сложная кампания, встроенная в законные сайты, обманывает пользователей в обход мер безопасности macOS. После установки вредоносная программа извлекает файлы cookie браузера, сохраненные пароли, файлы, связанные с криптовалютой, и Apple Notes-потенциально разоблачая как личные, так и корпоративные данные.

Два недавно выявленных актера-угроза работают в рамках этих кампаний в Интернете:

- TA2726, который может выступать в качестве службы распределения дорожного движения для других участников угрозы.

TA2727, группа, которая распространяет Frigidstealer и вредоносные программы для Windows и Android. Они могут использовать поддельные оповещения об обновлениях для включения вредоносного ПО и идентифицируются с использованием законных веб -сайтов для отправки оповещений об обновлении мошенничества.

Оба актера -угроза продают трафик и распространяют вредоносное ПО.

Поддельные обновления трюки с пользователями Mac в обход безопасности

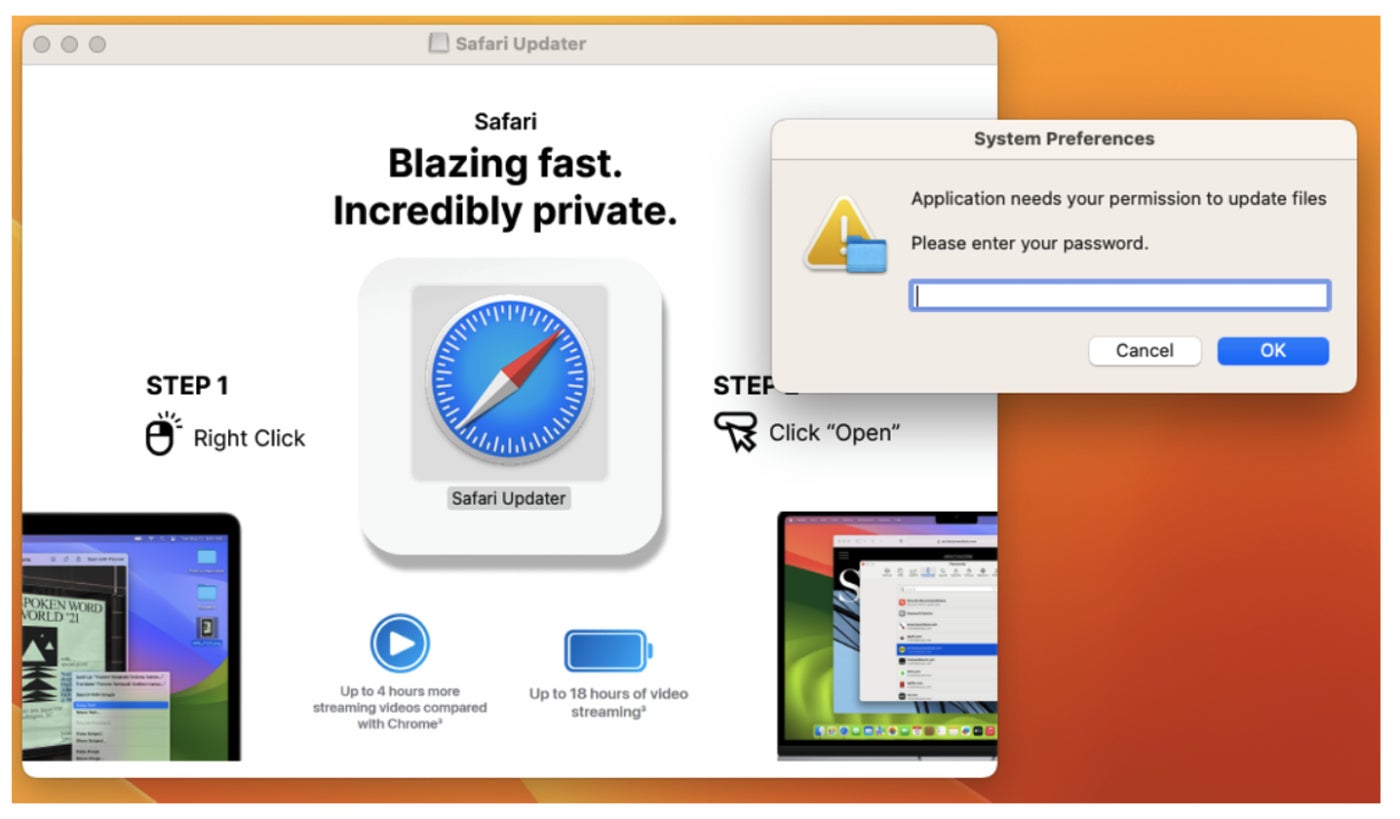

Обновление мошенничества включает в себя обманчивые инструкции, предназначенные для того, чтобы помочь нападам избежать мер безопасности MacOS.

В конце января 2025 года Proofpoint обнаружил, что TA2727 использовал оповещения об обновлении мошенничества, чтобы разместить вредоносное ПО для устранения информации на устройствах MacOS за пределами Соединенных Штатов. Кампания внедряет фальшивые кнопки «Обновление» на безопасных веб -сайтах, что делает ее так, как будто требуется обычное обновление браузера. Эти фальшивые обновления могут быть доставлены через сафари или хром.

Если пользователь нажимает на инфицированное предупреждение об обновлении, файл DMG автоматически загружается. Удолошение обнаруживает браузер жертвы и отображает индивидуальные, официальные инструкции и значки, которые делают загрузку законной.

Инструкции направляют пользователя через процесс, который обходит Gatekeeper MacOS, который обычно предупреждает пользователя об установке ненадежного приложения. После выполнения, исполняемый файл Mach-O устанавливает Frigidstealer.

Если пользователи вводят свой пароль во время процесса, злоумышленник получает доступ к «файлам cookie Browser, файлам с расширениями, относящимися к материалу пароля или криптовалюте из папок настольных и документов жертвы, и любые примечания Apple, созданные пользователем», - сказал Presismpoint.

См.: Этот контрольный список содержит все, что работодатели должны проверять сотрудников для чувствительных к безопасности задач.

Как защитить от кампаний в веб -инъекциях, таких как Frigidstealer

Поскольку злоумышленники могут распространять это вредоносное ПО через законные сайты, команды безопасности могут изо всех сил пытаться обнаружить и смягчить угрозу. Тем не менее, Proofpoint рекомендует следующие лучшие практики для укрепления защиты:

- Реализовать инструменты защиты конечных точек и обнаружения сети, такие как появление правил ProofPoint.

Пользуйте пользователей определять, как работает атака, и сообщать о подозрительной деятельности своим командам безопасности. Интегрируйте знания об этих мошенничествах в существующее обучение осведомленности о безопасности.

Ограничьте пользователей Windows от загрузки файлов сценариев и открытия их во что -либо, кроме текстового файла. Это можно настроить с помощью настройки групповой политики.

Угрозы macOS эскалируются

В январе 2025 года Sentinelone наблюдал рост атак, нацеленных на устройства MacOS на предприятиях. Кроме того, больше участников угроз внедряют межплатформенные рамки разработки для создания вредоносных программ, которые работают в нескольких операционных системах.

«Эти тенденции предполагают преднамеренные усилия злоумышленников, чтобы масштабировать свою деятельность, используя пробелы в защите MacOS, которые часто упускаются из виду в предпринимательских средах», - пишет Фил Стоукс, исследователь угрозы в Sentinelone.

Оригинал