Новая кампания вредоносного ПО Hiatus нацелена на маршрутизаторы

14 марта 2023 г.Как сообщалось ранее, злоумышленники могут использовать маршрутизаторы в качестве эффективных мест для размещения вредоносных программ, часто для кибершпионажа. Маршрутизаторы часто менее защищены, чем стандартные устройства, и часто используют модифицированные версии существующих операционных систем. Таким образом, нацеливание на маршрутизаторы может быть интересным для злоумышленников, но его сложнее скомпрометировать и использовать, чем обычную конечную точку или сервер.

Black Lotus Labs компании Lumen выявила новое вредоносное ПО, нацеленное на маршрутизаторы, в рамках кампании, названной исследователями Hiatus.

Перейти к:

- Что такое кампания вредоносного ПО Hiatus?

Таргетинг кампании

4 шага для защиты от вредоносного ПО Hiatus

Что такое кампания вредоносного ПО Hiatus?

Кампания Hiatus в первую очередь нацелена на маршрутизаторы DrayTek Vigor моделей 2960 и 3900, которые работают на архитектуре i386. Эти маршрутизаторы в основном используются компаниями среднего размера, поскольку возможности маршрутизатора поддерживают несколько сотен VPN-соединений сотрудников.

Исследователи также обнаружили другие вредоносные двоичные файлы, нацеленные на архитектуры на базе MIPS и ARM.

Первоначальный вектор компрометации остается неизвестным, но как только злоумышленники получают доступ к целевым маршрутизаторам, они запускают сценарий bash. Когда этот bash-скрипт выполняется, он загружает два дополнительных файла: вредоносное ПО HiatusRAT и вариант законного инструмента tcpdump, который позволяет перехватывать сетевые пакеты.

После запуска этих файлов злоумышленники получают контроль над маршрутизатором и могут загружать файлы или запускать произвольные команды, перехватывать сетевой трафик с зараженного устройства или использовать маршрутизатор в качестве прокси-устройства SOCKS5, которое можно использовать для дальнейших компрометаций или для ориентироваться на другие компании.

Вредоносное ПО HiatusRAT

При запуске RAT проверяет, используется ли порт 8816. Если порт используется процессом, он убивает его и открывает новый прослушиватель на порту, гарантируя, что на устройстве работает только один экземпляр вредоносного ПО.

Затем он собирает информацию о скомпрометированном устройстве, такую как системная информация (такая как версия ядра, MAC-адрес, тип архитектуры и версия микропрограммы), сетевая информация (конфигурация сетевых интерфейсов и локальные IP-адреса) и информация о файловой системе (точки монтирования, список каталогов, тип файловой системы и файловая система виртуальной памяти). Кроме того, он собирает список всех запущенных процессов.

Собрав всю эту информацию, вредоносное ПО отправляет ее на сервер Heartbeat C2, контролируемый злоумышленниками.

Вредоносная программа имеет больше возможностей, таких как обновление файла конфигурации, предоставление злоумышленнику удаленной оболочки, чтение/удаление/загрузка файлов, загрузка и выполнение файлов или включение пересылки пакетов SOCKS5 или простых TCP-пакетов.

Захват сетевых пакетов

Помимо HiatusRAT злоумышленник также развертывает вариант законного инструмента tcpdump, который позволяет перехватывать сетевые пакеты на скомпрометированном устройстве.

Сценарий bash, используемый злоумышленником, показал особый интерес к соединениям на портах 21, 25, 110 и 143, которые обычно предназначены для протокола передачи файлов и передачи электронной почты (протоколы электронной почты SMTP, POP3 и IMAP).

Сценарий при необходимости позволяет больше прослушивать порты. Если используется, захваченные пакеты отправляются на загрузку C2, отличную от пульса C2, после того, как перехват пакета достигает определенной длины.

Это позволяет злоумышленнику пассивно перехватывать полные файлы, передаваемые по протоколу FTP, или электронные письма, проходящие через зараженное устройство.

Таргетинг кампании

Black Lotus Labs определила около 100 уникальных IP-адресов, которые с июля 2022 года обмениваются данными с серверами C2, контролируемыми злоумышленником, которые можно разделить на две категории:

- Компании среднего размера, имеющие собственные почтовые серверы, иногда владеющие диапазонами IP-адресов в Интернете, которые могут их идентифицировать. Среди прочего, можно указать компании, занимающиеся фармацевтикой, ИТ-услугами или консалтинговыми фирмами, а также муниципальные органы власти. Исследователи подозревают, что нацеливание на ИТ-фирмы — это выбор, позволяющий обеспечить доступ к средам клиентов.

Диапазоны IP-адресов клиентов интернет-провайдеров, используемые целями.

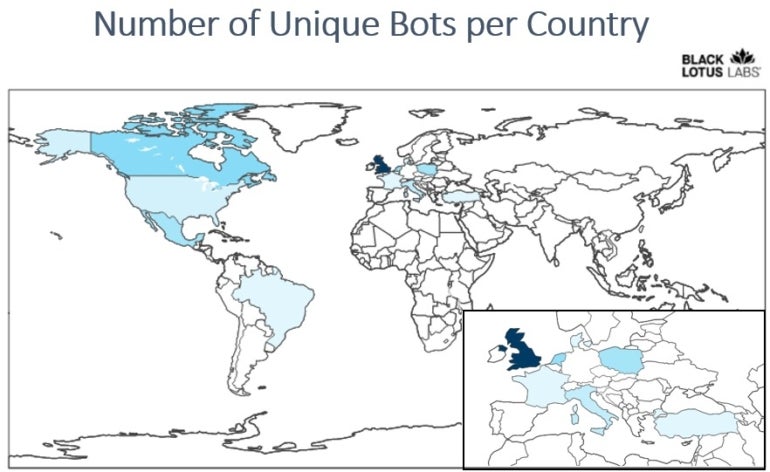

Географическое распределение целей показывает большой интерес к британским компаниям и некоторым другим европейским странам, помимо Северной Америки (рис. A).

Рисунок А

По данным исследователей, к Интернету подключено около 2700 маршрутизаторов DrayTek Vigor 2960 и 1400 маршрутизаторов DrayTek Vigor 3900. Заражение только примерно 100 из этих маршрутизаторов делает кампанию небольшой и трудно обнаруживаемой; тот факт, что затронуты только 100 маршрутизаторов из тысячи, подчеркивает возможность того, что субъект угрозы нацелен только на определенные цели и не заинтересован в более крупных целях.

4 шага для защиты от вредоносного ПО Hiatus

1. Регулярно перезагружайте маршрутизаторы и обновляйте их прошивку и программное обеспечение, чтобы предотвратить компрометацию из-за распространенных уязвимостей.

2. Разверните решения для обеспечения безопасности с возможностью регистрации и мониторинга поведения маршрутизаторов.

3. Устройства с истекшим сроком службы следует удалить и заменить поддерживаемыми моделями, которые можно обновить для обеспечения максимальной безопасности.

4. Весь трафик, проходящий через маршрутизаторы, должен быть зашифрован, чтобы даже его перехват не сделал его уязвимым.

Читать далее: Политика обнаружения вторжений (TechRepublic Premium)

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал