Новая DDoS-атака бьет рекорды: Google, AWS и Cloudflare сообщили о быстром сбросе HTTP/2 «нулевого дня»

12 октября 2023 г.Google, AWS и Cloudflare сообщили об эксплуатации уязвимости нулевого дня под названием HTTP/2 Rapid Reset и отслеживаемой как CVE-2023-44487, которая в настоящее время используется в реальных условиях для запуска крупнейших кампаний распределенных атак типа «отказ в обслуживании», когда-либо существовавших. Все организации или частные лица, использующие серверы, предоставляющие доступ в Интернет по протоколу HTTP/2, уязвимы.

Перейти к:

- Что такое HTTP/2?

Что такое атака HTTP/2 Rapid Reset?

DDoS беспрецедентного масштаба

Межотраслевая координация реагирования

Как смягчить угрозу DDoS-атаки HTTP/2

Что такое HTTP/2?

HTTP/2, также известный как HTTP/2.0, представляет собой основную версию сетевого протокола HTTP, который используется для передачи данных между компьютерами и веб-серверами. HTTP/2 был разработан, чтобы сделать веб-приложения более быстрыми, а также более эффективными и безопасными.

Фундаментальное отличие HTTP/1.1 заключается в его возможностях мультиплексирования. В HTTP/1.1 для параллельной связи требовалось несколько соединений, что приводило к неэффективности и увеличению задержки. HTTP/2 позволяет отправлять и получать несколько запросов и ответов параллельно через одно TCP-соединение.

Что такое атака HTTP/2 Rapid Reset?

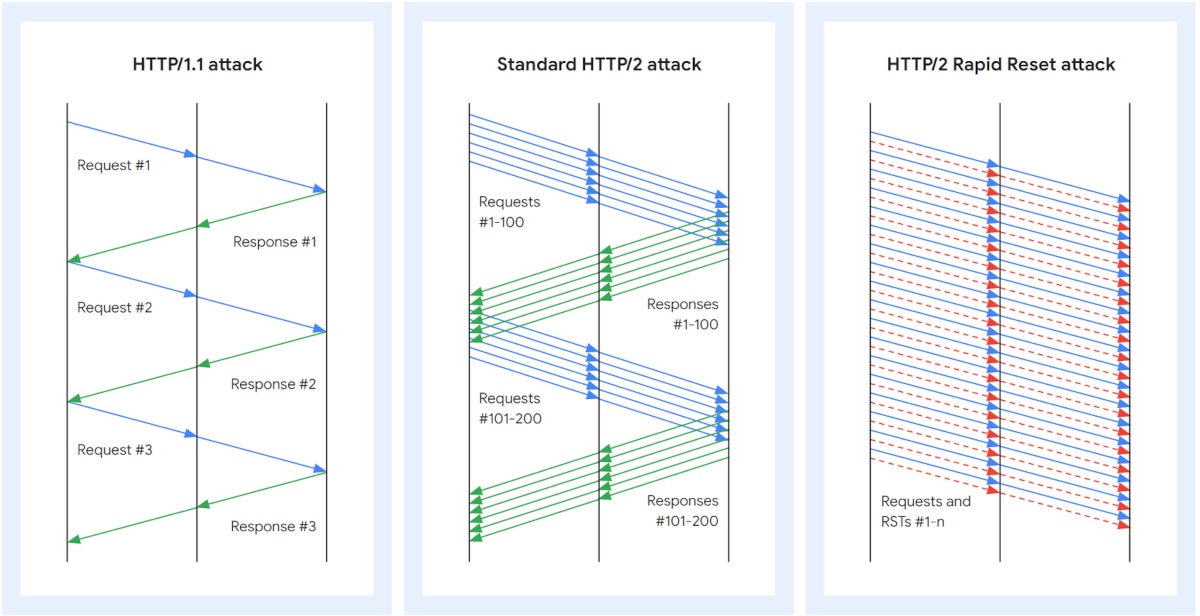

Атака HTTP/2 Rapid Reset работает за счет использования функции отмены потока HTTP/2: злоумышленник отправляет запрос и немедленно отменяет его.

Масштабная автоматизация процесса отправки/отмены приводит к DDoS-атаке, что и сделали злоумышленники, используя несколько ботов (рис. A).

Рисунок А

DDoS беспрецедентного масштаба

Amazon наблюдала и смягчила более дюжины атак HTTP/2 Rapid Reset за два дня в конце августа, самая сильная из которых поразила ее инфраструктуру со скоростью 155 миллионов запросов в секунду. Cloudflare сообщила о пике в 201 миллион запросов в секунду и смягчила более 1100 других атак с более чем 10 миллионами запросов в секунду и на 184 атаки больше, чем предыдущий рекорд DDoS в 71 миллион запросов в секунду.

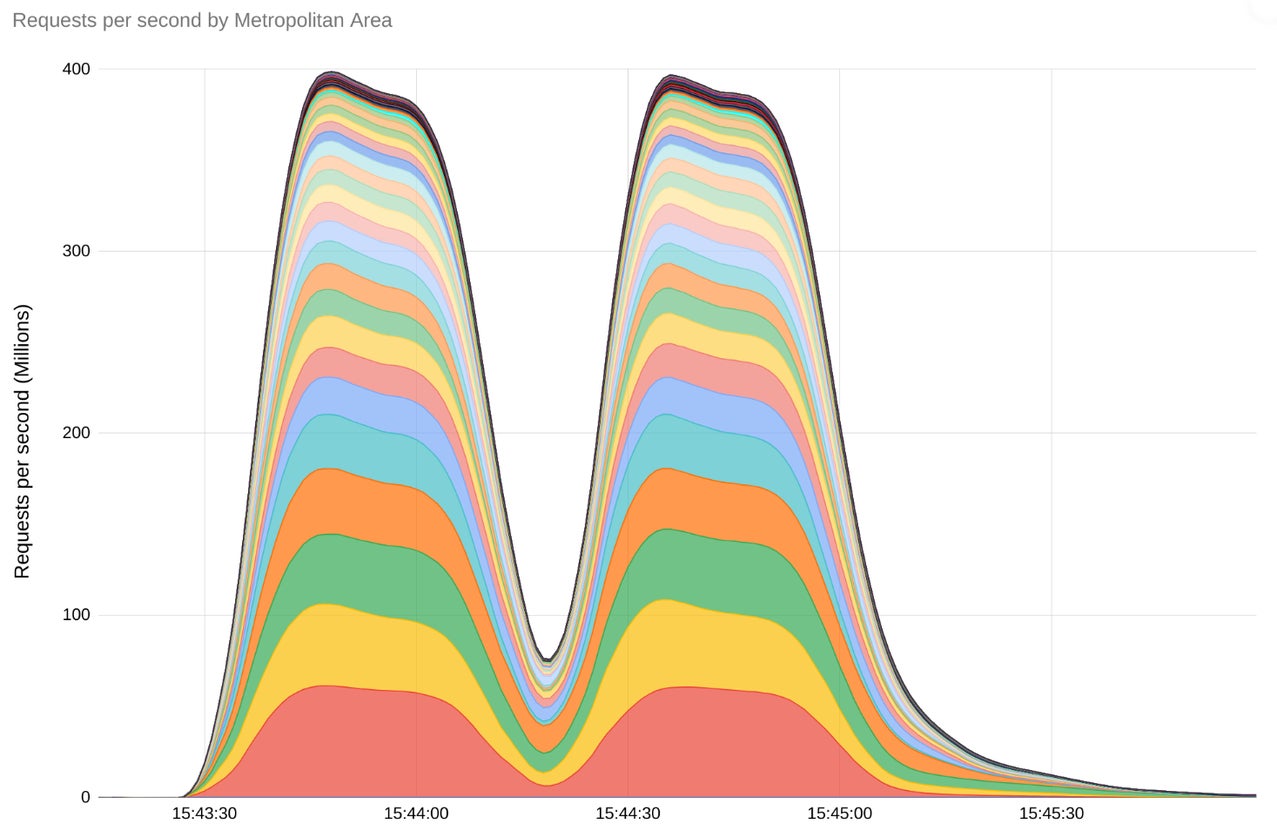

Google сообщил о самой крупной атаке, которая достигла пика в 398 миллионов запросов в секунду с использованием метода быстрого сброса HTTP/2 (рис. B). Как заявил Google в своем блоге о DDoS-атаке: «Для ощущения масштаба эта двухминутная атака сгенерировала больше запросов, чем общее количество просмотров статей, о которых сообщила Википедия за весь сентябрь 2023 года».

Рисунок Б

Когда мы спросили генерального директора и соучредителя Cloudflare Мэтью Принса о количестве ботов, необходимых для запуска таких атак, он сказал, что необходимо «от 10 000 до 20 000 узлов в ботнете, что относительно мало. Это вызывает беспокойство, поскольку сегодня ботнеты с сотнями тысяч или миллионами узлов являются обычным явлением. И эта атака должна линейно масштабироваться в зависимости от количества узлов в ботнете. Возможно, удастся организовать атаку, превышающую предполагаемый объем законного трафика в сети (1–3 миллиарда запросов в секунду), но все они будут сосредоточены на одной жертве. Это то, с чем даже крупнейшие организации не смогут справиться без соответствующих мер по смягчению последствий».

Из другого сообщения в блоге Cloudflare: «Поскольку атака использует уязвимость протокола HTTP/2, мы считаем, что любой поставщик, реализовавший HTTP/2, подвергнется атаке. Сюда входят все современные веб-серверы».

Межотраслевая координация реагирования

Google координировал межотраслевые меры с другими поставщиками облачных услуг и разработчиками программного обеспечения, которые реализуют стек протоколов HTTP/2. Координация позволила обмениваться разведывательной информацией и использовать методы смягчения последствий в режиме реального времени во время продолжающихся атак.

В результате появились патчи и другие методы смягчения последствий. Из сообщения в блоге Google: «Сотрудничество помогло проложить путь к сегодняшнему скоординированному и ответственному раскрытию новой методологии атак и потенциальной уязвимости множества распространенных прокси с открытым исходным кодом и коммерческих прокси, серверов приложений и балансировщиков нагрузки».

Как смягчить угрозу DDoS-атаки HTTP/2

Исправления поставщиков для CVE-2023-44487 доступны, и их следует развернуть как можно скорее. Также рекомендуется убедиться, что вся автоматизация, такая как сборки и образы Terraform, полностью исправлена, чтобы старые версии веб-серверов не были случайно развернуты в рабочей среде поверх безопасных.

В крайнем случае, организации могут отключить HTTP/2, но это может быть плохой идеей для компаний, которым нужна хорошая производительность в Интернете. Принс заявил: «Для организаций, которые заботятся о производительности сети, HTTP/2 остается большим преимуществом над HTTP/1.1. Многие адаптивные веб-приложения (приложения), которые ожидают потребители, требуют HTTP/2 или HTTP/3. Можно смягчить этот вектор атаки и при этом получить преимущества современного веб-протокола. Поэтому для большинства предприятий отключение HTTP/2 должно быть лишь последним вариантом».

Оригинал