Новая кампания по вредоносному ПО DarkGate поражает компании через команды Microsoft

15 сентября 2023 г.Новый отчет глобальной компании по кибербезопасности Truesec раскрывает новую кампанию атак с использованием Microsoft Teams для заражения пользователей компаний. Хотя мотивы злоумышленника остаются неизвестными, эта вредоносная программа-загрузчик DarkGate может позволить злоумышленнику получить финансовую выгоду или заняться кибершпионажем.

Перейти к:

- Что такое вредоносное ПО DarkGate?

Как новая атака распространяется загрузчик DarkGate через Microsoft Teams

Бизнес-модель DarkGate

Как защититься от этой вредоносной угрозы DarkGate

Что такое вредоносное ПО DarkGate?

DarkGate — вредоносная программа-загрузчик, написанная на Delphi; цель состоит в том, чтобы обеспечить загрузку и выполнение других вредоносных программ после их запуска на зараженном компьютере. Дополнительное вредоносное ПО загружается непосредственно в память на 32- и 64-битных архитектурах, что затрудняет его обнаружение, поскольку оно не находится в файловой системе.

Другие механизмы, реализованные во вредоносном ПО, затрудняют анализ:

- Anti-VM: вредоносное ПО проверяет известное оборудование/идентификаторы, используемые в виртуальных машинах.

Анти-песочницы: вредоносное ПО проверяет известные идентификаторы, используемые программным обеспечением-песочницей.

Анти-Антивирус: ищется несколько антивирусных продуктов.

Анти-отладка: вредоносное ПО часто проверяет наличие отладчика, подключенного к процессу.

Проверки дискового пространства и памяти. Вредоносную программу можно настроить на запуск только с минимальным размером диска/памяти.

В зависимости от результатов всех этих проверок вредоносная программа может изменить свое поведение и, возможно, перестать работать.

DarkGate имеет возможности сохранения данных, которые можно включить в его конфигурации. В этом случае он сохраняет свою копию на жестком диске и создает раздел реестра, который будет выполняться во время перезагрузки.

Хотя DarkGate в основном является загрузчиком сторонних вредоносных программ, у него все же есть встроенные возможности.

- Сбор информации: DarkGate может запрашивать систему, чтобы получить информацию о вошедшем в систему пользователе, запущенном программном обеспечении, процессах и т. д., которую он отправляет на сервер C2. Он также может собирать файлы из системы и отправлять их на сервер C2, а также делать снимки экрана.

Кража учетных данных: DarkGate может красть пароли и файлы cookie из браузеров, почтовых программ и других программ, таких как Discord или FileZilla. Для достижения этой цели вредоносная программа использует несколько легальных бесплатных инструментов с популярного сайта NirSoft.

Возможности криптомайнинга: DarkGate может запускать, останавливать и настраивать криптомайнер.

Возможности инструмента удаленного доступа: DarkGate может инициировать подключение к виртуальной сети и выполнять команды.

Как новая атака распространяется загрузчик DarkGate через Microsoft Teams

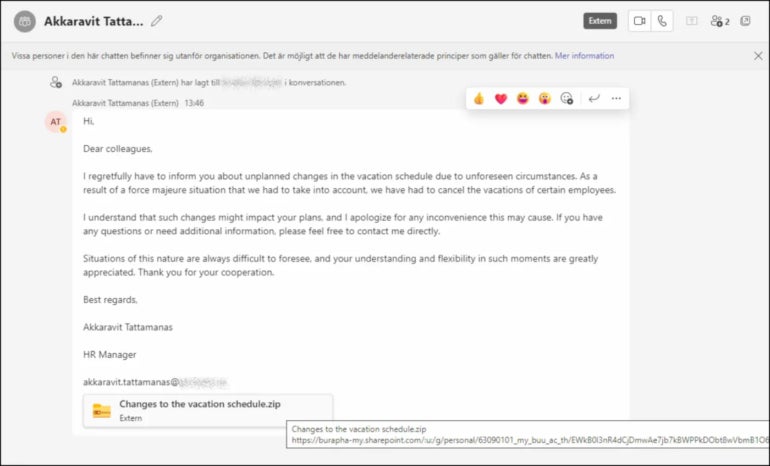

Атака состоит из сообщений, отправленных в Microsoft Teams злоумышленником, который использовал две скомпрометированные учетные записи Teams для продажи в даркнете. Эти учетные записи использовались для отправки контента, созданного с помощью социальной инженерии, чтобы убедить пользователей загрузить и открыть вредоносный архивный файл (рис. A).

Рисунок А

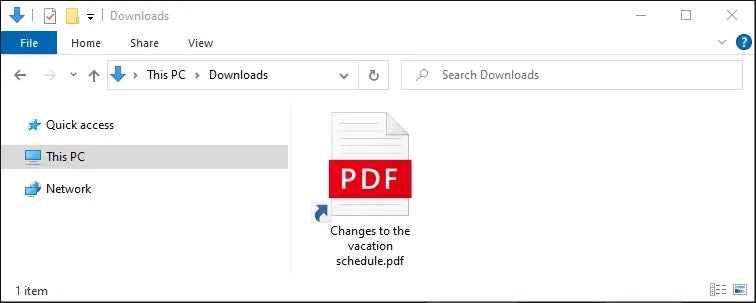

После открытия zip-файла пользователю отображается вредоносный файл LNK (ярлык), выдающий себя за PDF-документ (рис. B).

Рисунок Б

После щелчка по файлу LNK выполняется командная строка, которая запускает загрузку и выполнение AutoIT через файл VBScript. Предварительно скомпилированный сценарий AutoIT также загружается и выполняется с помощью программного обеспечения AutoIT.

В этой атаке скрипт AutoIT проверяет наличие антивируса Sophos; другие кампании могут проверять наличие других антивирусных решений. Если антивирус не установлен, скрипт загружает шеллкод, который, в свою очередь, загружает файл побайтно, используя технику сложенных строк, чтобы остаться незамеченным. Последняя полезная нагрузка — вредоносное ПО-загрузчик DarkGate.

Бизнес-модель DarkGate

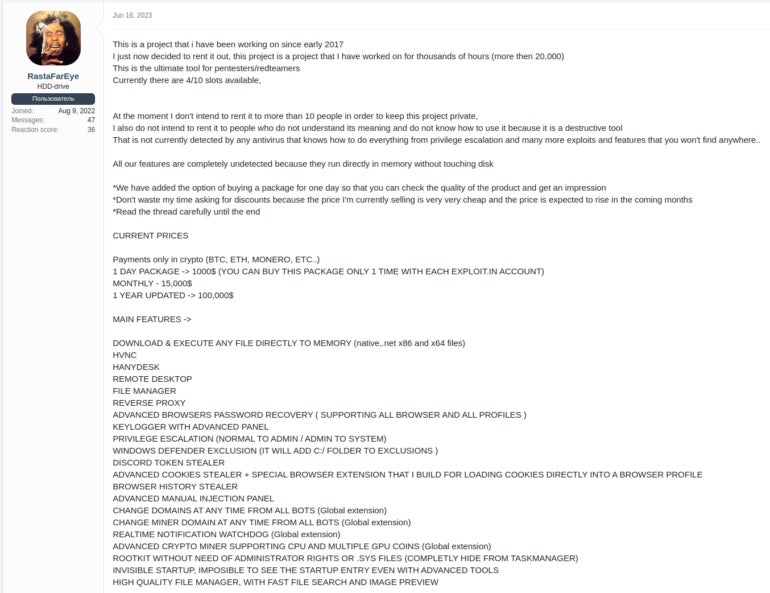

Загрузчик DarkGate рекламировался в июне 2023 года его разработчиком RastaFarEye (рис. C), как показано в отчете немецкой компании Telekom Security.

Рисунок С

Злоумышленник ограничил использование вредоносного ПО как услуги только 10 филиалами по ежемесячной цене 15 000 долларов США или 100 000 долларов США за полный год.

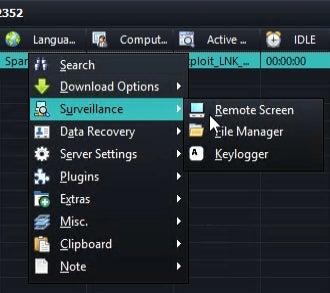

RastaFarEye также предоставила видео, показывающее сборщик вредоносного ПО и панель управления (рис. D).

Рисунок D

Возможности DarkGate делают его предпочтительным инструментом для киберпреступников, заинтересованных в финансовом мошенничестве, или для участников угроз, заинтересованных в проведении кампаний кибершпионажа.

Помимо разработки загрузчика DarkGate, RastaFarEye рекламировал еще разработанное им вредоносное ПО, в том числе для операционных систем Mac. Киберпреступник также предлагал услуги по созданию сертификатов расширенной проверки.

Как защититься от вредоносной угрозы DarkGate

В ходе этой атаки злоумышленник отправлял сообщения через Microsoft Teams организациям, использующим его. Поэтому настоятельно рекомендуется не разрешать запросы чата Microsoft Teams из внешних доменов, которые не принадлежат организации; только внешним доменам, внесенным в белый список, разрешено отправлять запросы в чат.

Другие кампании атак, в которых использовался загрузчик DarkGate, использовали электронные письма, чтобы попытаться с помощью социальной инженерии заставить цель открыть вредоносный файл, поэтому также рекомендуется развернуть решения безопасности, которые анализируют URL-адреса, содержащиеся в электронных письмах, в дополнение к прикрепленным файлам.

Все операционные системы и программное обеспечение должны быть обновлены и исправлены, чтобы предотвратить возникновение распространенных уязвимостей.

Многофакторную аутентификацию следует развертывать везде, где это возможно, чтобы даже злоумышленник, обладающий действительными учетными данными, не мог получить доступ к корпоративной среде.

Оригинал