Мои первые шаги в кибербезопасности: чему я научился и инструменты, которые использую

22 декабря 2023 г.:::информация Хакеры (1995) – «Чума: нет правильного и неправильного. Там только весело и скучно».

:::

Недавно у меня была возможность пройти вводный курс по кибербезопасности.

Этот текст представляет собой выдержку из того, что я изучал за последние несколько дней, и я считаю, что это базовая информация, которая дает искру тем, кто интересуется этой темой. Этого должно быть достаточно, чтобы дать вам некоторое представление о кибербезопасности.

Среди тем я включил несколько ссылок, которые считаю полезными для всех, кто заинтересован в дальнейшем изучении этой темы.

1 – ОСНОВЫ

1.1 – Топология сети

Компьютерная сеть – это способ соединения компьютеров (и других компонентов), образующий структуру.

Существуют различные формы топологии сети, но наиболее важными для нас на данный момент являются:

1.1.1 – Автобус

Каждый компьютер подключается к сети уникально и последовательно: Узел 1, Узел 2, Узел 3 и т. д. Это самый простой и дешевый в реализации вариант, но если какой-либо из узлов выйдет из строя, вся система может оказаться под угрозой, а возможности безопасности будут ограничены.

1.1.2 — Кольцо

Компьютер не только подключен к следующему устройству, но и к предыдущему устройству. Таким образом, соединение осуществляется с обоих концов. Благодаря этому двойному соединению передача данных происходит быстрее. Однако если один из узлов выйдет из строя, рухнет вся внутренняя система. Эта топология также считается менее безопасной по сравнению с другими.

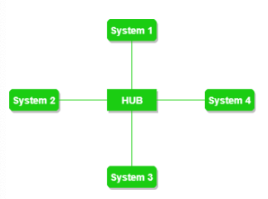

1.1.3 — Звезда

Подключение «звезда» включает в себя концентратор, подключенный к четырем другим устройствам. Другими словами, четыре устройства зависят от HUB; если HUB выйдет из строя, все остальные тоже выйдут из строя. Несмотря на это, если одно из четырех устройств выходит из строя, система остается стабильной, поскольку «мозгом соединения» является HUB.

1.1.4 — Сетка

Все сетевые устройства подключаются через выделенные каналы. Несмотря на то, что она очень надежна и быстра, ее основным недостатком является стоимость такой конструкции.

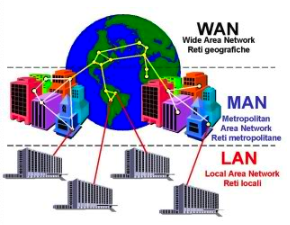

1.2 — Типы сети

Независимо от топологии сети существуют типы сетей, которые делятся в зависимости от области их работы: LAN, MAN и WAN. В дополнение к этому существуют сети, предназначенные для передачи данных между устройствами хранения данных, называемые SAN (сеть хранения данных) и виртуальная локальная сеть, VLAN.

1.2.1 — LAN (локальная сеть)< /h3>

Это самая простая сеть — локальная сеть (LAN). Обычно это группа устройств, использующих один и тот же сервер. Обычно ограниченная небольшим расстоянием, обычно менее 10 км, локальная сеть может представлять собой простую структуру, например дом, малый бизнес, магазин или устройства, подключенные к этим структурам.

1.2.2 – MAN (городская сеть)

Она следует той же идее, что и локальная сеть, но в более широком масштабе — городской сети. Примером может служить сетевая инфраструктура университета, где разные кампусы подключены к одной сети, даже если они расположены в разных точках города.

1.2.3 – WAN (глобальная сеть)

Расширяя эту концепцию, мы создали глобальную сеть, которая представляет собой крупномасштабную географическую сеть, охватывающую страну, континент или даже весь мир. Примером может служить крупный производитель автомобилей, который объединяет все свои заводы по всему миру в одну сеть, а также магазины, мастерские и многое другое. WAN включает в себя сети MAN и LAN.

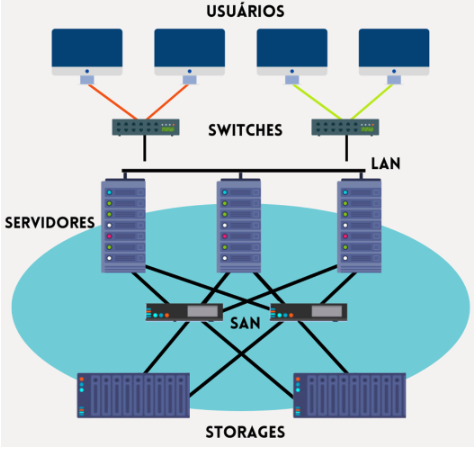

1.2.4 — SAN (сеть хранения данных)

В отличие от предыдущих типов, SAN ориентирован на быструю передачу информации между устройствами хранения. Это современный подход к обслуживанию серверов, при котором информация передается между устройствами на высоких скоростях. Что отличает SAN, так это ее специфическая структура, включая типы хостов, коммутаторов и хранилищ. Его можно использовать локально, на серверах или в облаке.

1.2.5 — VLAN (Виртуальная локальная сеть)

Она похожа на локальную сеть, но реализована виртуально, когда устройства взаимодействуют друг с другом в виртуальной среде.

1.3 – Протоколы

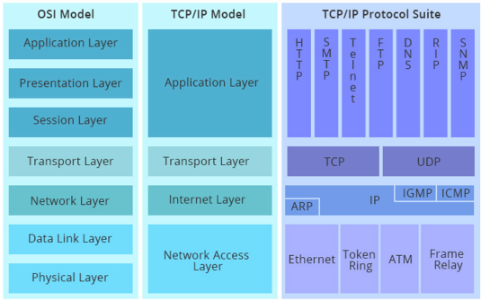

Для существования связи между устройствами должны быть установлены правила передачи и приема пакетов данных. Хотя существуют различные протоколы, наиболее часто используемым является TCP/IP, который является развитием модели OSI.

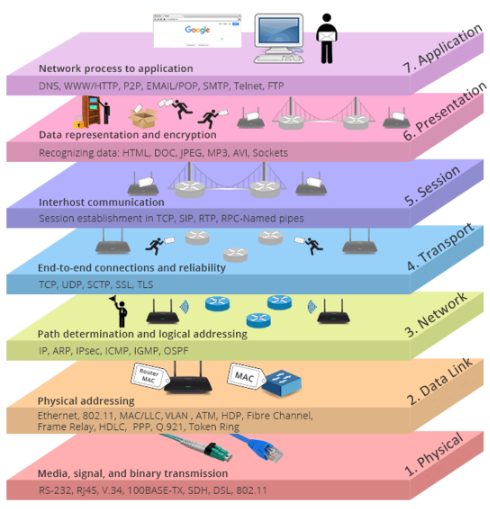

1.3.1 – OSI (взаимосвязь открытых систем)

Модель OSI характеризует и стандартизирует то, что используется для этой связи, разделяя ее на семь уровней для анализа.

Каждый уровень имеет свои протоколы, предназначенные для определенных действий, которые должны выполняться во время передачи данных.

Для этой темы нам не нужно глубокое понимание уровней и типов протоколов. Те, которые мы обсудим, более практичны. Однако, если вы хотите получить полное представление о том, как работает интернет-навигация, обязательно прочтите эту статью: TCP/IP и OSI: в чем разница между ними? | Сообщество FS

1.3.2 – TCP (протокол управления передачей)

TCP упростил некоторые уровни модели OSI, но сохранил использование тех же протоколов.

1.3.3 – IP

IP означает Интернет-протокол, то есть способ подключения устройств к Интернету (здесь мы обсуждаем не весь поток информации, а скорее то, как устройство подключается).

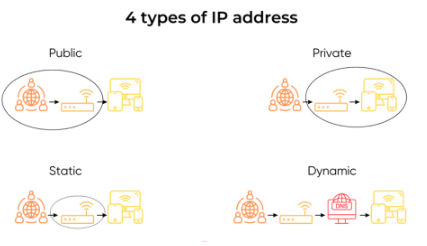

Существует четыре типа IP-адресов: частные, общедоступные, статические и динамические.

Частный

Это IP-адрес, используемый в сети, например домашней. Это IP-адрес, используемый между вами и вашим маршрутизатором. Когда маршрутизатор получает информацию из Интернета, он анализирует, какому получателю она будет адресована.

Общедоступно

Это публичный адрес. Ваш маршрутизатор запрашивает у вашего интернет-провайдера (ISP) IP-адрес, который будет использоваться для вас. Этот IP-адрес обычно является динамическим. Запрос информации или отправка информации выполняется с помощью этого IP-адреса, и только внутри вашего маршрутизатора анализируется общедоступный IP-адрес вместе с частным IP-адресом, что позволяет маршрутизатору знать, куда адресовать информацию.

Статический

Это означает, что ваш IP-адрес статический; он всегда получает один и тот же IP-адрес. Устройства, для которых согласованность IP-адресов имеет решающее значение, имеют определенные адреса и остаются неизменными в течение длительного периода.

Динамический

Как следует из названия, это адрес, который постоянно меняется, даже при подключении, когда это необходимо.

С учетом вышесказанного перейдем к протоколу IPv4, который постепенно заменяется IPv6.

IPv4

IPv4 — это модель, которая позволяет сетям передавать данные, определяя источник и пункт назначения для этого трафика. Однако максимальное количество IP-адресов ограничено 4 миллиардами, что на данный момент меньше существующего количества устройств. Стоит отметить, что протокол IPv4 появился в 1982 году.

Поэтому переход на IPv6 стал необходим. Представленный в 1995 году протокол IPv6 допускает существование до 340 ундециллионов IP-адресов (в 1028 раз больше, чем IPv4). В IPv6 используется 128-битная схема адресации, в отличие от 32-битной схемы IPv4.

IPv6-адрес: «2001:0db8:0000:0042:0000:8a2e:0370:7334»

IPv4-адрес: 192.168.1.100

1.4 – Прокси и VPN

Прокси-сервер и VPN — это инструменты, используемые для повышения вашей защиты посредством анонимного просмотра.

Используя прокси, вы подключаетесь к серверу, и этот сервер со своим IP обрабатывает все запросы от вашего имени. Вы подключаетесь к нему, и он «просматривает» за вас.

С другой стороны, VPN шифрует ваши данные. Он проходит через вашего интернет-провайдера, достигает VPN-сервера, расшифровывает ваши данные, осуществляет просмотр и снова шифрует результаты, прежде чем пройти через вашего интернет-провайдера. Когда оно доходит до вас, оно расшифровывается. По сути, он функционирует как зашифрованный информационный туннель.

2 – ДИПВЕБ

Некоторые инструменты для безопасного просмотра веб-страниц.

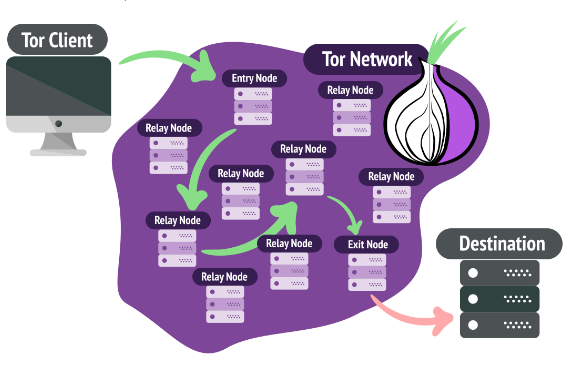

2.1 – TOR (луковый маршрутизатор)

Один из способов получить доступ к Deep Web — через браузер TOR, который использует трехузловой маршрут, шифруя каждый шаг, как слои луковицы. Он проходит через три узла для запроса информации в зашифрованном виде, и ответ на этот запрос также проходит через три новых узла, снова шифруя данные, что делает ваш просмотр намного более безопасным, хотя и медленным.

2.2 – DeepLinks

В глубокой сети большинство существующих сайтов не индексируются, что делает невозможным «поиск» этих ссылок. Вместо этого вам нужно знать их, чтобы получить к ним доступ. Поэтому существуют некоторые проиндексированные сайты со списками глубоких ссылок, обеспечивающие доступ к неиндексированным сайтам в глубокой паутине.

2.3 – TAILS

Перейдя от браузеров и ссылок, углубимся в операционную систему. Для этого у нас есть TAILS (The Amnesic Incognito Live System), операционная система на базе Debian Linux.

TAILS — это операционная система, ориентированная на анонимность, которую можно установить на USB-накопитель. Он получил известность благодаря тому, что Эдвард Сноуден использовал его для утечки информации о Microsoft. Среди встроенных инструментов — Tor, Thunderbird, KeePassXC, Metadata Cleaner и ряд других функций.

2.4 – WINSCRIBE

Это надежный веб-сайт, предоставляющий бесплатные услуги VPN (и дополнительные функции в платной версии).

2.5 – HIDE.ME

Подобно Winscribe, Hide.me — это инструмент, но для прокси.

3 – КИБЕРБЕЗОПАСНОСТЬ

3.1 – Введение

Несмотря на то, что это широко используемый термин и, возможно, даже несколько очевидный, стоит сделать шаг назад, чтобы понять, что такое кибербезопасность. Когда мы говорим о кибербезопасности, мы имеем в виду методы защиты систем, сетей и программ от цифровых атак, известных как кибератаки.

Кибератаки — это способы доступа без разрешения, изменения или уничтожения конфиденциальной информации. В некоторых случаях это может включать вымогательство денег у пользователей. Это также может быть политический или социальный акт, направленный на срыв бизнес-операций.

Кибербезопасность – это постоянные и непрерывные усилия по защите информации, предотвращающие доступ неавторизованных лиц к тому, чего им делать не следует.

Принимая это во внимание, мы можем рассмотреть, какие инструменты используются для достижения этой цели. Что следует изучить и какие инструменты следует использовать ежедневно для эффективной защиты данных? Ответ заключается в использовании той же тактики, что и те, кто атакует, имитируя атаки для поиска уязвимостей в системах, которые мы собираемся защищать.

По сути, то, что необходимо изучить и сделать тем, кто работает в сфере кибербезопасности, во многом аналогично тому, что делают злоумышленники. Однако цель состоит в том, чтобы документировать, инструктировать и улучшать защищенную среду, закрывая возможные лазейки в безопасности.

3.2 – КРАСНАЯ КОМАНДА x СИНЯЯ КОМАНДА

Одной из наиболее распространенных практик кибербезопасности является моделирование атак, которые обычно делятся на две команды: красную и синюю.

Эти учения направлены на выявление уязвимых мест, определение областей для улучшения защиты, внесение изменений в процессы защиты и разработку быстрых ответов, которые следует выполнять в случае атаки.

КРАСНАЯ КОМАНДА обязана атаковать, выявлять и использовать уязвимости в защите. Важно отметить, что все это делается по заказу компании. Все, что исследуется, было предварительно согласовано как разрешенный доступ к целевой информации. У Красной команды нет прямого доступа к этой информации, поэтому они, как настоящий злоумышленник, пытаются получить к ней доступ.

С другой стороны, СИНЯЯ КОМАНДА отвечает за защиту, как превентивную, так и реактивную, во время атаки. Они должны быть способны идентифицировать злоумышленника, проанализировать то, с чем он взаимодействовал, и исключить его из системы.

Хотя эти две команды являются наиболее распространенными, другие типы команд включают в себя более одной ответственности, например «Фиолетовая команда».

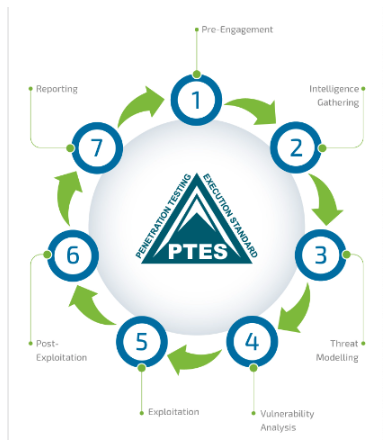

3.3 – PTES – Структура:

PTES (Стандарт выполнения тестирования на проникновение) — это процесс тестирования на проникновение. Этот процесс был разработан для поддержания стандарта в формате, в котором должны проводиться тесты на проникновение, что не означает, что содержание действий предопределено. Как и любой процесс, он основан на этапах, которые необходимо пройти, и ничем не отличается от этого, который делится следующим образом:

3.3.1 – Предварительное взаимодействие

Охватывает все действия до активного начала теста на проникновение. Он включает в себя контракты, определения целей, ограничения и то, что нельзя использовать. Это подготовка, позволяющая убедиться в правильности проведения теста и прояснить цели клиента.

Красная команда: планируйте атаки, изучайте потенциальные цели и пытайтесь выявить слабые места перед реальным испытанием. Синяя команда: определите протоколы защиты, проанализируйте потенциальные слабые места и создайте процедуры утверждения испытаний.

3.3.2 – Сбор разведывательной информации

Это внешний сбор информации с попыткой собрать как можно больше информации о сетевой инфраструктуре, приложениях, пользователях и потенциальных точках уязвимости, которые могут быть использованы во время теста. Здесь используется OSINT (разведка с открытым исходным кодом), которая будет объяснена позже, для доступа к как можно большему количеству бесплатной информации о том, что будет атаковано.

Красная команда: собирайте информацию, расследуйте, изучайте общедоступные профили и выявляйте раскрытые конфиденциальные данные. Синяя команда: проверка раскрытой конфиденциальной информации и разработка стратегий защиты данных, чувствительных к такому раскрытию.

3.3.3 – Моделирование угроз

Модели создаются с учетом целевой системы, что упрощает наблюдение за возможной безопасностью сети и наиболее значительными уязвимостями. Модель пытается охватить как можно больше возможных уязвимостей, наиболее серьезных и тех, которым необходимо уделять приоритетное внимание при атаке.

Красная команда: Определите потенциальные векторы атаки. Синяя команда: Разработайте меры защиты для нейтрализации уязвимостей или затруднения доступа к наиболее важным данным.

3.3.4 – Анализ уязвимостей

Вся созданная информация и модели анализируются для эффективной проверки существующих уязвимостей. Это проверка собранной информации и перечисленных уязвимостей.

Красная команда: проверка уязвимостей для использования нарушений безопасности. Синяя команда: внедрить меры защиты, созданные в рамках моделирования угроз, исправить программное обеспечение и добавить новые параметры безопасности.

3.3.5 – Эксплуатация

Это сама атака, когда Красная команда пытается вторгнуться в систему через обнаруженные слабые места, а Синяя команда пытается отслеживать атаку и блокировать злоумышленников, прежде чем они возобладают над любой брешью в системе.

3.3.6 – После эксплуатации

Если атака успешна, наступает пост-эксплуатация, когда Красная команда пытается сохранить контроль над частью целевой системы для сбора дополнительной информации. Как будто атака была осуществлена (Эксплуатация), достигла своей цели и теперь в атакуемой системе что-то сохраняется для сбора дополнительной информации.

Красная команда: сохраняет контроль над частью системы, собирая больше информации. Синяя команда: постарайтесь обнаружить несанкционированную активность и принять меры по сдерживанию после атаки или в рамках повседневной деятельности, избегая несанкционированного доступа.

3.3.7 – Отчетность

Заключительный этап, на котором для клиента создается отчет, охватывающий все выявленные уязвимости, способы устранения этих уязвимостей и другие необходимые улучшения.

3.4 – OSINT (аналитика с открытым исходным кодом)

OSINT — это метод сбора общедоступной информации, особенно распространенный в контексте кибербезопасности, помогающий обнаруживать конфиденциальную информацию, общедоступную в Интернете. Среда OSINT помогает найти инструменты для сбора этой общедоступной информации, предлагая широкий спектр потенциальных инструментов в зависимости от желаемой информации. Вот некоторые ключевые инструменты:

3.4.1 Взлом Google

Расширенное использование Google для применения специальных методов поиска для поиска результатов, которые трудно получить при обычном поиске.

3.4.2 Shodan

Известен как Google для устройств, подключенных к Интернету. Определяет открытые порты на таких устройствах, как камеры, компьютеры и любые незащищенные устройства.

3.4.2 Мальтего

Основное внимание уделяется поиску информации и установлению связей между людьми, компаниями, доменами, сайтами и документами в Интернете.

3.4.3 Социальная инженерия

Включает в себя манипулирование людьми для получения информации, часто путем обмана с целью поставить под угрозу безопасность цели.

3.5 Сетевое сканирование и перечисление

Один из самых простых способов реализации концепции PTES. Включает идентификацию активных устройств в сети с целью изгнания или проникновения в сеть и поиска хостов, служб и информации.

Для этого можно использовать такие инструменты, как Metasploit, Meterpreter и Wireshark очень полезны.

Если этот текст показался вам интересным, а эти инструменты — убедительными, вы можете углубиться в кибербезопасность с помощью других доступных статей, курсов и видеороликов.

Оригинал