Microsoft: атаки программ-вымогателей становятся все более опасными и сложными

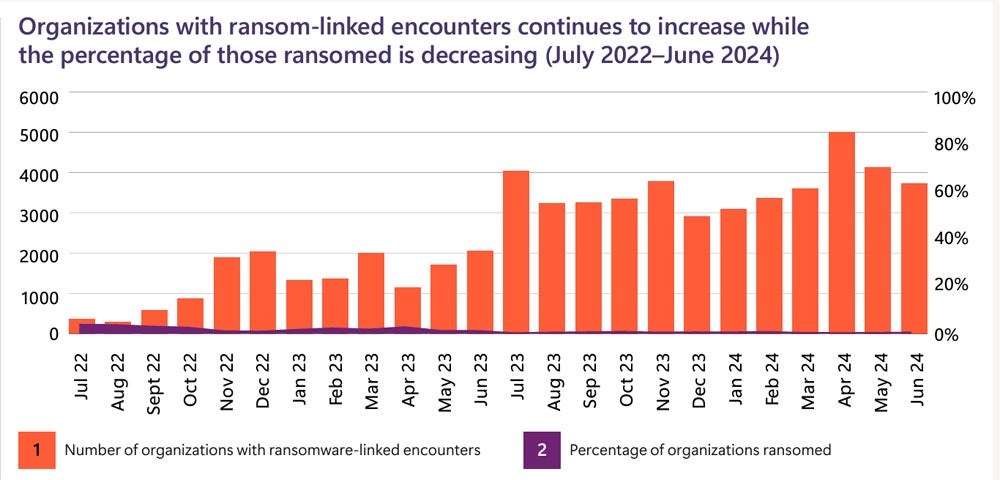

18 октября 2024 г.По данным отчета Microsoft Digital Defense, опубликованного 15 октября, за последний год число попыток атак с использованием программ-вымогателей на клиентов Microsoft по всему миру резко возросло. Однако достижения в области технологий автоматического предотвращения атак привели к тому, что все меньше таких атак достигают стадии шифрования.

Microsoft сообщила о 600 миллионах киберпреступных и государственных атак, происходящих ежедневно. В то время как попытки вымогательства возросли в 2,75 раза, успешные атаки, включающие шифрование данных и требования выкупа, сократились в три раза.

К значимым типам атак относятся дипфейки и кража в электронной коммерции.

Microsoft утверждает, что «отслеживает более 1500 уникальных групп угроз, включая более 600 групп государственных субъектов угроз, 300 групп киберпреступников, 200 групп влияния и сотни других». На пять основных семейств программ-вымогателей — Akira, Lockbit, Play, Blackcat и Basta — пришлось 51% задокументированных атак.

Согласно отчету, злоумышленники чаще всего используют социальную инженерию, компрометацию личности и уязвимости в общедоступных приложениях или неисправленных операционных системах. Оказавшись внутри, они часто устанавливают удаленные инструменты мониторинга или вмешиваются в продукты безопасности. Примечательно, что 70% успешных атак включали удаленное шифрование, а 92% были нацелены на неуправляемые устройства.

Другие основные типы атак включали:

- Атаки на инфраструктуру.

Финансовое мошенничество с использованием киберпространства.

Атаки на сферы электронной коммерции, где транзакции по кредитным картам не требуют физического присутствия карты.

Имперсонификация.

Дипфейки.

Взлом аккаунта.

Атаки с использованием личных данных и социальной инженерии — большинство (99%) из них были атаками с целью кражи паролей.

Подмена SIM-карт.

Социальная инженерия службы поддержки, когда злоумышленники выдают себя за клиентов, чтобы сбросить пароли или подключить новые устройства.

Фишинг учетных данных, особенно через проекты «фишинг как услуга». Часто они вызываются вложениями HTML или PDF, содержащими вредоносные URL-адреса.

DDoS-атаки, которые привели к глобальному сбою в начале этого года.

В прошлом году также серьезной проблемой было несанкционированное вмешательство в работу антивирусов: в 2024 году Microsoft Defender XDR выявил более 176 000 инцидентов, связанных с несанкционированным изменением настроек безопасности.

СМ.: Злоумышленники, занимающиеся вредоносным ПО, могут использовать резервные копии данных, чтобы попытаться заставить их заплатить.

Финансово мотивированные субъекты национального государства делятся тактикой

Microsoft обнаружила, что как финансово мотивированные субъекты угроз, так и субъекты национальных государств все чаще используют одни и те же похитители информации и структуры командования и контроля. Интересно, что финансово мотивированные субъекты теперь запускают атаки по компрометации облачных идентификаторов — тактику, ранее связанную с национальными государственными злоумышленниками.

«В этом году субъекты угроз, связанные с государством, все чаще использовали преступные инструменты и тактику — и даже самих преступников — для продвижения своих интересов, стирая границы между вредоносной деятельностью, поддерживаемой государством, и киберпреступной деятельностью», — говорится в отчете.

Microsoft отслеживает основные группы субъектов угроз из России, Китая, Ирана и Северной Кореи. Эти национальные государства могут либо использовать субъектов финансовых угроз для получения прибыли, либо закрывать глаза на их деятельность в пределах своих границ.

По словам Тома Берта, корпоративного вице-президента Microsoft по безопасности и доверию клиентов, проблема программ-вымогателей подчеркивает связь между деятельностью национальных государств и финансово мотивированной киберпреступностью. Эта проблема усугубляется странами, которые либо используют эти операции для получения прибыли, либо не принимают мер против киберпреступности в пределах своих границ.

Эксперт Эван Дорнбуш, бывший эксперт АНБ по кибербезопасности, предлагает свою точку зрения по этому вопросу:

«Этот отчет сигнализирует об одной тенденции, которой в настоящее время уделяется мало внимания и которая, вероятно, определит будущее киберпространства: сумма денег, которую могут заработать преступники», — сказал он в электронном письме TechRepublic. «Согласно отчету Microsoft, правительство как сектор составляет лишь 12% целевых наборов агрессоров. Подавляющее большинство жертв находятся в частном секторе».

Секторами, наиболее подверженными угрозам со стороны государственных структур в этом году, стали:

- ИТ.

Образование.

Правительство.

Аналитические центры и НПО.

Транспорт.

И нападающие, и защитники используют генеративный ИИ

Генеративный ИИ вводит новый набор вопросов. Microsoft рекомендует ограничить доступ генеративного ИИ к конфиденциальным данным и обеспечить применение политик управления данными к его использованию. В отчете описываются значительные воздействия ИИ на кибербезопасность:

- И нападающие, и защитники все чаще используют инструменты ИИ.

Государственные субъекты могут генерировать обманчивые аудио- и видеоматериалы с помощью ИИ.

Фишинг с использованием ИИ, роение резюме и дипфейки стали обычным явлением.

Традиционные методы ограничения операций иностранного влияния могут больше не работать.

Политика и принципы ИИ могут снизить некоторые риски, связанные с использованием инструментов ИИ.

Хотя многие правительства согласны с необходимостью обеспечения безопасности как важного фактора в разработке ИИ, разные правительства добиваются этого по-разному.

«Объем атак необходимо сократить за счет эффективного сдерживания, — пояснил Берт, — и хотя отрасль должна делать больше для противодействия попыткам злоумышленников посредством улучшения кибербезопасности, это должно сочетаться с действиями правительства по введению санкций, которые еще больше препятствуют наиболее вредоносным кибератакам».

Как организации могут предотвратить распространенные кибератаки

Отчет Microsoft содержит действия, которые организации могут предпринять для предотвращения определенных типов атак. TechRepublic выделил некоторые действенные идеи, которые применимы повсеместно:

- Прерывайте атаки на техническом уровне, что означает реализацию политик, таких как многофакторная аутентификация и сокращение поверхности атаки.

Аналогичным образом используйте настройки «безопасности по умолчанию», которые делают многофакторную аутентификацию обязательной.

Используйте надежную защиту паролем.

Тестируйте предварительно настроенные параметры безопасности, такие как параметры безопасности по умолчанию или управляемые политики условного доступа, в режиме только для отчетов, чтобы понять их потенциальное влияние перед запуском.

Классифицируйте и маркируйте конфиденциальные данные и используйте политики DLP, жизненного цикла данных и условного доступа для данных и пользователей с высоким уровнем риска.

В этом году компания Microsoft запустила инициативу «Безопасное будущее» после того, как в июле 2023 года китайцы взломали учетные записи правительственной электронной почты Microsoft.

Оригинал