Microsoft исправляет угрозу Follina в последнем выпуске патчей вторника

16 июня 2022 г.Microsoft только что выпустила накопительное обновление для Windows за июнь 2022 года, включая исправление для страшной уязвимости Follina.

«Microsoft настоятельно рекомендует клиентам устанавливать обновления для полной защиты от этой уязвимости. Клиентам, чьи системы настроены на получение автоматических обновлений, не нужно предпринимать никаких дополнительных действий», — говорится в бюллетене Microsoft.

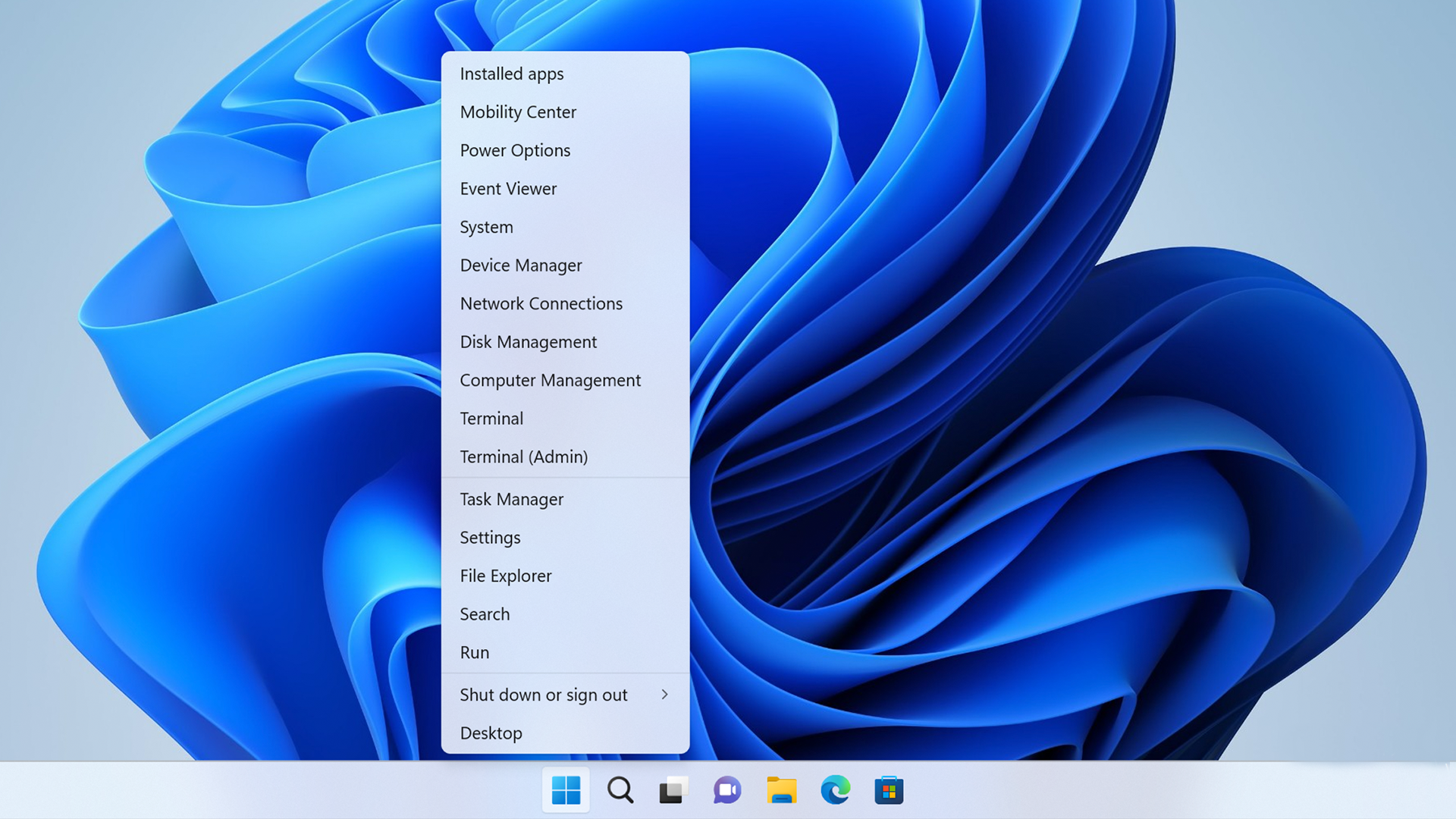

Уязвимость, обнаруженная экспертом по кибербезопасности Кевином Бомонтом и получившая название Follina, использует утилиту Windows под названием msdt.exe, предназначенную для запуска различных пакетов устранения неполадок в Windows. Исследователь обнаружил, что когда жертва загружает вооруженный файл Word, ей даже не нужно запускать его, достаточно предварительно просмотреть его в проводнике Windows, чтобы инструмент стал неправомерным (хотя это должен быть файл RTF).

Поделитесь своими мыслями по кибербезопасности и получите бесплатную копию Руководства хакера 2022. Помогите нам узнать, как компании готовятся к миру после пандемии COVID-19, и влияние этих действий на их планы кибербезопасности. Введите свой адрес электронной почты в конце этого опроса, чтобы получить книжный журнал стоимостью 10,99 долларов США. 10,99 фунтов стерлингов.

Насилие над Фоллиной в дикой природе

Злоупотребляя этой утилитой, злоумышленники могут сообщить целевой конечной точке вызвать HTML-файл с удаленного URL-адреса. Злоумышленники выбрали домен xmlformats[.]com, вероятно, пытаясь спрятаться за похожим, хотя и законным, доменом openxmlformats.org, используемым в большинстве документов Word.

HTML-файл содержит много «мусора», который скрывает его истинное назначение — скрипт, который загружает и выполняет полезную нагрузку.

Исправление Microsoft не мешает Office загружать обработчики URI протокола Windows автоматически и без взаимодействия с пользователем, но блокирует внедрение PowerShell, что делает атаку бесполезной.

Как только он был обнаружен, исследователи начали замечать, что недостаток используется в дикой природе. Утверждается, что среди его первых последователей были спонсируемые китайским государством субъекты угроз, организовавшие кибератаки против международного тибетского сообщество.

«TA413 CN APT обнаружил, что ITW использует Follina 0Day, используя URL-адреса для доставки Zip-архивов, содержащих документы Word, использующие эту технику», — заявили две недели назад исследователи кибербезопасности из Proofpoint. Та же компания также обнаружила, что Follina злоупотребляет другим злоумышленником, TA570, для распространения Qbot, в то время как NCC Group обнаружила, что его продолжает злоупотреблять Black Basta, известная группа программ-вымогателей.

Через: BleepingComputer

Оригинал