Масштабная фишинговая кампания EvilProxy в обход двухфакторной аутентификации нацелена на руководителей высшего звена

15 августа 2023 г.Новое исследование от Proofpoint раскрывает масштабную кампанию фишинговых атак, нацеленную на руководителей высшего звена в более чем 100 организациях по всему миру. Эта кибератака использует фишинговый комплект EvilProxy и обходит двухфакторную аутентификацию.

Мы расскажем об особенностях EvilProxy, в том числе о том, какие учетные записи были атакованы, и дадим советы по защите вашего бизнеса от этой угрозы.

Перейти к:

- Что такое EvilProxy?

Цепочка атак EvilProxy

Тысячи ценных облачных учетных записей Microsoft подверглись нападению

Поддержание мошеннического доступа к почтовым ящикам

Как защититься от этой угрозы безопасности

Что такое EvilProxy?

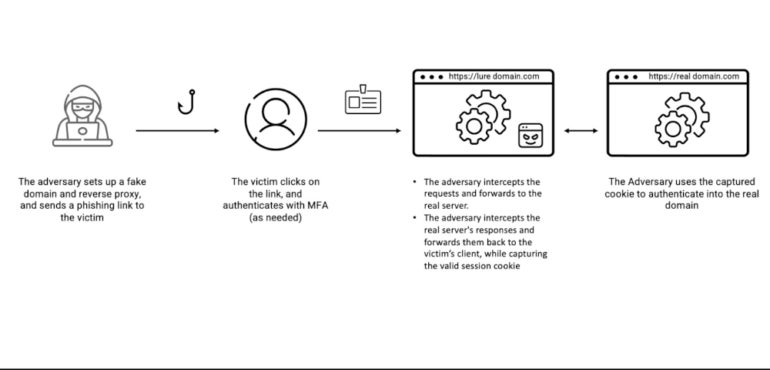

EvilProxy — это набор для фишинга как услуги, впервые представленный компанией Resecurity, занимающейся кибербезопасностью, в сентябре 2022 года. Этот комплект позволяет проводить фишинговые атаки с возможностями обратного прокси-сервера, которые позволяют ему красть учетные данные и обходить двухфакторную аутентификацию путем развертывания злоумышленника. средние методы (рис. А).

Рисунок А

Любой киберпреступник может приобрести EvilProxy и начать использовать его через простой интерфейс, который позволяет создавать фишинговые кампании с настраиваемыми параметрами. Сервис настраивает фишинговый сайт в соответствии с выбранными параметрами и готов к работе. Когда ничего не подозревающий пользователь посещает фишинговую страницу, он предоставляет свои учетные данные. Затем фишинговая страница запрашивает код 2FA для аутентификации в службе. После предоставления код сразу же используется комплектом для получения доступа к учетной записи пользователя путем открытия сеанса.

Даниэль Блэкфорд, исследователь угроз в Proofpoint, рассказал TechRepublic, что EvilProxy продается на подпольных форумах и каналах Telegram, и добавил, что «базовая версия EvilProxy стоит несколько сотен долларов, но зависит от многих параметров, таких как: набор функций, количество целевых пользователей и т. д.».

Цепочка атак EvilProxy

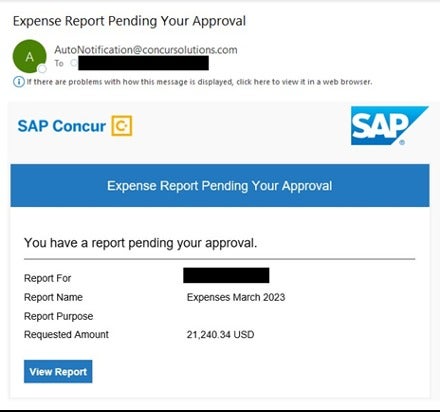

Кампания атаки начинается с электронных писем, якобы отправленных известными и надежными службами или брендами, такими как DocuSign, Adobe или Concur. Электронные письма содержат вредоносную ссылку, ведущую пользователя к открытому перенаправлению на законный веб-сайт, такой как YouTube или Slickdeals (рис. B), в попытке избежать обнаружения на уровне электронной почты.

Рисунок Б

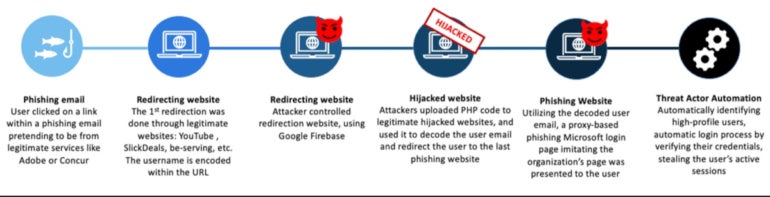

Ряд веб-сайтов с переадресацией (рис. C) следуют непредсказуемым образом, стремясь снизить вероятность обнаружения. Пользователь попадает на фишинговый веб-сайт EvilProxy, который в этой кампании представляет собой страницу входа в Microsoft, функционирующую как обратный прокси-сервер.

Рисунок С

Чтобы скрыть адрес электронной почты жертвы при перенаправлении и избежать автоматического обнаружения инструментов сканирования, злоумышленники используют специальную кодировку и используют только скомпрометированные законные веб-сайты для загрузки своего PHP-кода для декодирования адреса электронной почты перед попаданием на фишинговую страницу EvilProxy.

Тысячи ценных облачных учетных записей Microsoft подверглись нападению

В период с марта по июнь 2023 года в рамках этой кампании атаки было отправлено около 120 000 фишинговых писем сотням целевых организаций по всему миру с целью кражи учетных данных пользователей в облаке Microsoft 365.

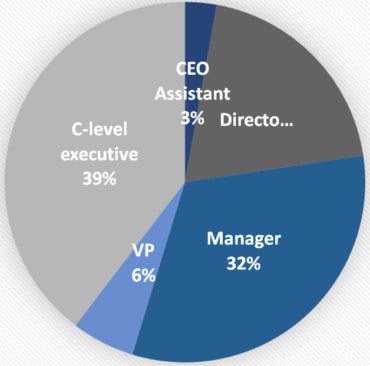

Согласно Proofpoint, список целевых пользователей включает в себя множество важных целей, таких как вице-президенты и руководители высшего звена ведущих компаний. Злоумышленники проигнорировали сотрудников на более низких должностях. Как заявили исследователи, разумно предположить, что злоумышленник использовал организационную информацию, полученную из общедоступных источников, чтобы выяснить, кто может быть интересен.

Статистика среди сотен скомпрометированных пользователей показывает, что 39% были руководителями высшего звена, из которых 17% были главными финансовыми директорами, а 9% были президентами и главными исполнительными директорами. Менеджеры составляли 32% скомпрометированных пользователей (рис. D).

Рисунок D

Как ни странно, пользователи с турецким IP-адресом были перенаправлены на законную веб-страницу, что предполагает, что субъект угрозы может быть из этой страны или активно игнорирует любую учетную запись турецкого пользователя. Многочисленные IP-адреса виртуальных частных сетей также были перенаправлены на законный веб-сайт вместо страницы EvilProxy.

Хотя цель этой кампании атаки остается неизвестной, этот тип атаки обычно приводит к финансовому мошенничеству или краже конфиденциальных данных. Злоумышленник может также продать доступ к этим ценным почтовым ящикам другим киберпреступникам.

Поддержание мошеннического доступа к почтовым ящикам

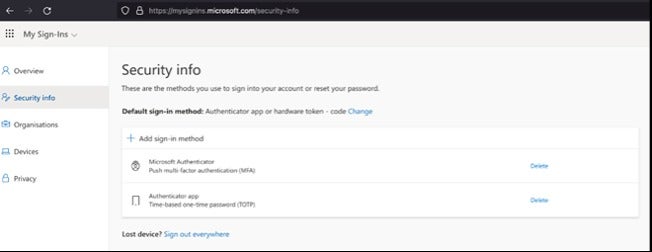

Как только активный сеанс установлен на скомпрометированной учетной записи, субъект угрозы добавляет свой собственный метод многофакторной проверки подлинности в параметры Microsoft 365, добавляя к нему приложение Authenticator (рис. E).

Рисунок Е

После этого злоумышленнику больше не нужна функция обратного прокси-сервера EvilProxy для входа в скомпрометированную учетную запись, и он просто входит в систему, используя учетные данные и код, предоставленные в их собственном приложении Authenticator.

Как защититься от этой угрозы безопасности

Вот четыре совета по защите от угрозы EvilProxy.

- Используйте решения для защиты электронной почты, чтобы блокировать вредоносные электронные письма, отправляемые сотрудникам.

Обучите сотрудников обнаруживать такие фишинговые атаки.

Разверните решения сетевой безопасности, чтобы попытаться обнаружить фишинг, вредоносное ПО или другие угрозы.

Запускайте симуляции фишинговых атак, чтобы помочь ИТ-специалистам повысить осведомленность сотрудников.

Также рекомендуется по возможности использовать физические ключи на основе FIDO2, потому что такое оборудование надежно хранит закрытый ключ, который обычно недоступен злоумышленнику, даже если человек перехватывает все сообщения между устройством пользователя и онлайн-сервисом.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал