Масштабная фишинговая кампания «противник посередине» обходит MFA и имитирует Microsoft Office

24 марта 2023 г.Новое исследование, проведенное группой Microsoft Threat Intelligence, выявило действия злоумышленника по имени DEV-1101, который начал рекламировать фишинговый набор с открытым исходным кодом для развертывания кампании «противник посередине».

Согласно Microsoft, злоумышленник описал комплект как фишинговое приложение с «возможностями обратного прокси-сервера, автоматической настройкой, уклонением от обнаружения через базу данных антиботов, управлением фишинговой активностью через ботов Telegram и широким набором готовых фишинговых страниц, имитирующих службы, такие как Microsoft Office или Outlook».

ПОСМОТРЕТЬ: Фишинговые атаки: руководство для ИТ-специалистов (бесплатный PDF) (TechRepublic)

Microsoft использует DEV, за которым следует число, в качестве временного имени для неизвестного, возникающего или развивающегося кластера активности угроз. После получения достаточного количества данных и высокой уверенности в происхождении или личности субъекта угрозы ему присваивается настоящее имя субъекта угрозы.

Перейти к:

- Что такое фишинговая атака «противник посередине»?

Как используются эти фишинговые наборы

Потенциальное воздействие этого фишингового комплекта

Рост стоимости фишингового комплекта

Как защититься от этой угрозы AitM

Что такое фишинговая атака «противник посередине»?

При фишинговой атаке «противник посередине» злоумышленник перехватывает и изменяет обмен данными между двумя сторонами, обычно пользователем и веб-сайтом или службой, для кражи конфиденциальной или финансовой информации, такой как учетные данные для входа в систему и данные кредитной карты.

Кампанию AitM сложнее обнаружить, чем другие типы фишинговых атак, потому что она не опирается на поддельное электронное письмо или веб-сайт.

Как используются эти фишинговые наборы

Фишинговые наборы использовались с несколькими подходами.

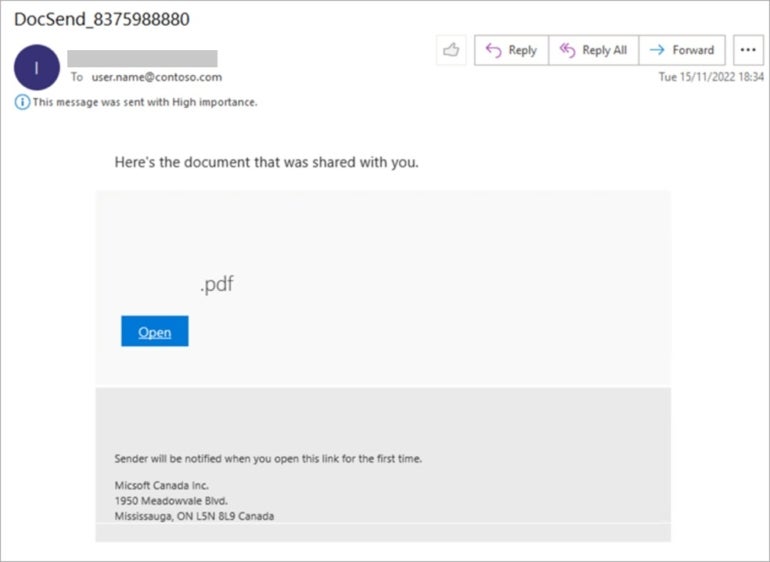

Исследователи объяснили, что один из подходов использовался DEV-0928, еще одним злоумышленником, отслеживаемым Microsoft. DEV-0928 запускает атаку, отправляя электронное письмо адресату (рис. A).

Рисунок А

Когда пользователь нажимает кнопку «Открыть», вступают в действие антибот-функции фишингового комплекта. Если бот обнаружен, набор для фишинга может обеспечить перенаправление на любую безопасную страницу, настроенную злоумышленником — по умолчанию это example.com.

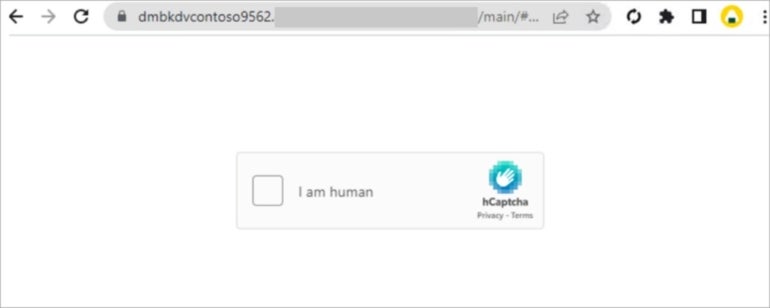

Другой метод может заключаться в запуске запроса CAPTCHA, чтобы избежать обнаружения и убедиться, что за кликом стоит реальный пользователь (рис. B).

Рисунок Б

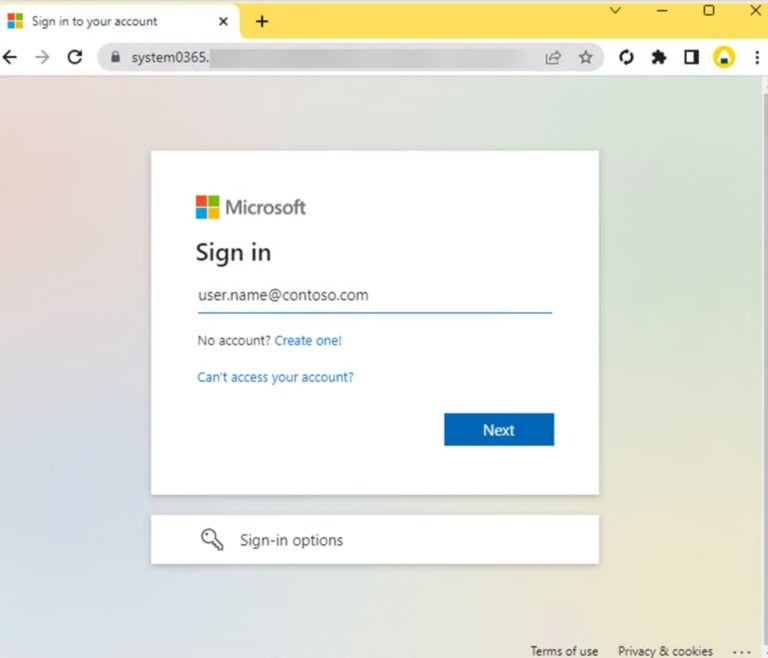

Пользователю показывается фишинговая страница, размещенная на сервере, контролируемом субъектом (рис. C).

Рисунок С

Как кампании AiTM обходят многофакторную аутентификацию

Если пользователь предоставил фишинговую страницу со своими учетными данными и включил многофакторную аутентификацию для входа в свою настоящую учетную запись, фишинг-кит продолжает работать, чтобы активировать возможности обхода MFA. Набор для фишинга действует как прокси между пользователем и законным сервисом.

Набор для фишинга входит в законную службу, используя украденные учетные данные, а затем перенаправляет запрос MFA пользователю, который его предоставляет. Набор для фишинга проксирует эту информацию на законный веб-сайт, который возвращает файл cookie сеанса, который злоумышленник может использовать для доступа к законному сервису от имени пользователя.

Потенциальное воздействие этого фишингового комплекта

Microsoft наблюдала за миллионами фишинговых писем, отправляемых каждый день злоумышленниками, использующими этот набор, но его распространение может быть еще больше. Фактически, любой злоумышленник может подписаться на лицензию комплекта фишинга и начать ее использовать. Хотя электронная почта, вероятно, является наиболее распространенным методом связи с жертвами, злоумышленники могут также использовать ее с помощью обмена мгновенными сообщениями, социальных сетей или любого канала, на который они могут нацелиться.

Рост стоимости фишингового комплекта

Злоумышленник начал продавать комплект на форуме киберпреступников и на канале Telegram примерно в июне 2022 года и объявил цену в 100 долларов США за ежемесячную плату за лицензию. Из-за увеличения количества злоумышленников, заинтересованных в услуге, цена достигла 300 долларов США в декабре 2022 года с предложением VIP-лицензии за 1000 долларов США.

Как защититься от этой угрозы AitM

- Всегда развертывайте и поддерживайте MFA, когда это возможно: хотя такие методы, как злоумышленник посередине, по-прежнему позволяют обойти MFA, это хорошая мера, которая усложняет кражу доступа к учетным записям пользователей или службам.

Включить условный доступ и параметры безопасности Azure AD по умолчанию: Microsoft рекомендует использовать параметры безопасности по умолчанию в Azure AD в качестве базового набора политик и включать политики условного доступа, которые позволяют оценивать запросы на вход на основе нескольких факторов, таких как информация о местоположении IP, статус устройства и многое другое.

Разверните решения для обеспечения безопасности в сети: это поможет обнаруживать фишинговые электронные письма на почтовых серверах, а также любые вредоносные программы или попытки мошенничества во всех других частях сети.

Поддерживайте программное обеспечение и операционные системы в актуальном состоянии. Поддержание программного обеспечения в актуальном состоянии и с установленными исправлениями поможет избежать распространенных уязвимостей. Чтобы упростить этот шаг, загрузите эту политику управления исправлениями с сайта TechRepublic Premium.

Информируйте пользователей о компьютерной безопасности и киберпреступности: проведите обучение сотрудников с упором на фишинг, поскольку это наиболее распространенный способ нацеливания на пользователей вредоносных программ и мошенничества. Чтобы помочь с этим шагом, загрузите эту политику безопасности и обучения с сайта TechRepublic Premium.

Читать далее: для учетных данных, это новые семь заповедей нулевого доверия (TechRepublic)

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал