Вредоносное ПО распространяется, но защита сильнее: Mandiant

21 апреля 2023 г.Группы угроз растут, и подразделение киберзащиты Google Cloud Mandiant отслеживает 3500 из них, 900 из которых были добавлены в прошлом году, в том числе 265 впервые выявлены в ходе расследований Mandiant в 2022 году.

В отчете M-Trends 2023 компании Mandiant о глобальном ландшафте кибербезопасности говорится, что организации столкнулись с вторжениями со стороны продвинутых групп, включая спонсируемые государством организации из Китая и России, финансово мотивированные группы угроз и 335 неклассифицированных групп угроз.

Согласно отчету, наибольшая часть групп — почти половина тех, за которыми следует Mandian — стремилась к финансовой выгоде.

Перейти к:

- «Время ожидания» резко сократилось по всему миру

Количество внешних уведомлений об инцидентах растет

Атаки программ-вымогателей снижаются

BEACON лидирует среди штаммов вредоносных программ

Программное обеспечение использует основные векторы атак

Плохая цифровая гигиена способствует краже учетных данных

Фишинг — второй по распространенности вектор

Microsoft чаще всего подвергается атакам

Новые киберпреступники с большим успехом используют обычные методы

«Время ожидания» резко сократилось по всему миру

Время ожидания, количество дней, в течение которых злоумышленник скрывается в целевой сети до обнаружения, в прошлом году сократилось. Согласно отчету M-Trends, глобальное медианное время ожидания составило 16 дней, что является самым коротким таким временем за все отчетные периоды с момента выпуска отчета M-Trends 14 лет назад, и по сравнению с 21 днем в 2021 году.

Количество внешних уведомлений об инцидентах растет

Фирма отметила увеличение упреждающих усилий партнеров по безопасности. В отчете говорится, что организации в Америке были уведомлены внешней организацией в 55% инцидентов по сравнению с 40% инцидентов в 2021 году, что является самым высоким процентом внешних уведомлений в Америке за последние шесть лет.

В 2022 г. организации в Европе, на Ближнем Востоке и в Африке (EMEA) получали предупреждения о вторжении извне в 74 % расследований по сравнению с 62 % в 2021 г. В Азиатско-Тихоокеанском регионе организации получали предупреждения от внешних партнеров в 33 % расследований. исследований.

Исследование, основанное на расследовании целенаправленных атак, проведенных Mandiant Consulting в период с 1 января по 31 декабря 2022 года, выявило растущее число новых семейств вредоносных программ.

Атаки программ-вымогателей снижаются

Отчет подтверждает более раннее исследование TechRepublic, в котором отмечается снижение числа атак программ-вымогателей: в 2022 году 18% глобальных расследований Mandiant касались программ-вымогателей по сравнению с 23% в 2021 году. По данным компании, это наименьший процент расследований Mandiant, связанных с программами-вымогателями до 2020 года. .

«Хотя у нас нет данных, свидетельствующих о том, что наблюдаемое нами незначительное снижение количества атак, связанных с программами-вымогателями, вызвано одной-единственной причиной, в операционной среде произошли многочисленные изменения, которые, вероятно, способствовали снижению этих показателей», — сказала Сандра Джойс. , вице-президент Mandiant Intelligence в Google Cloud, в заявлении.

Она сказала, что предотвращение атак программ-вымогателей со стороны правительства и правоохранительных органов вынудило участников переоснащаться или развивать новые партнерские отношения.

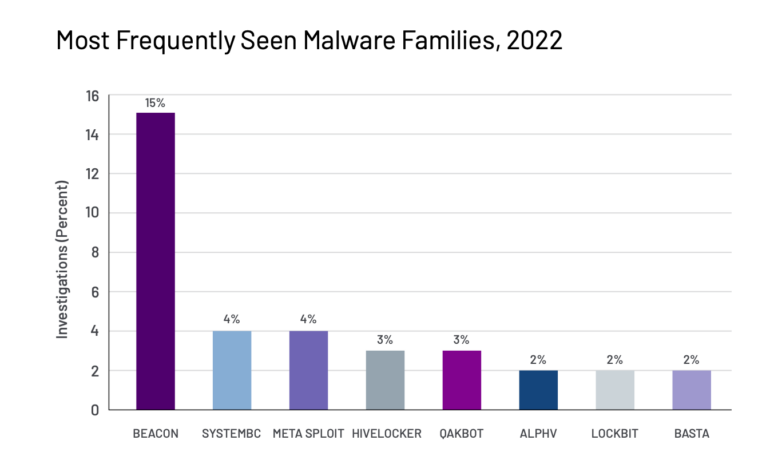

BEACON лидирует среди штаммов вредоносных программ

Самым распространенным семейством вредоносных программ, обнаруженным Mandiant в ходе расследований в прошлом году, было BEACON, выявленное в 15% всех вторжений, расследованных Mandiant, которая заявила, что вредоносное ПО было развернуто группами, связанными с Китаем, Россией и Ираном; группы финансовой угрозы; и более 700 UNC. Другими были SystemBC, Metasploit, Hivelocker, Qakbot, Alphv, LockBit и Basta (рис. A).

Рисунок А

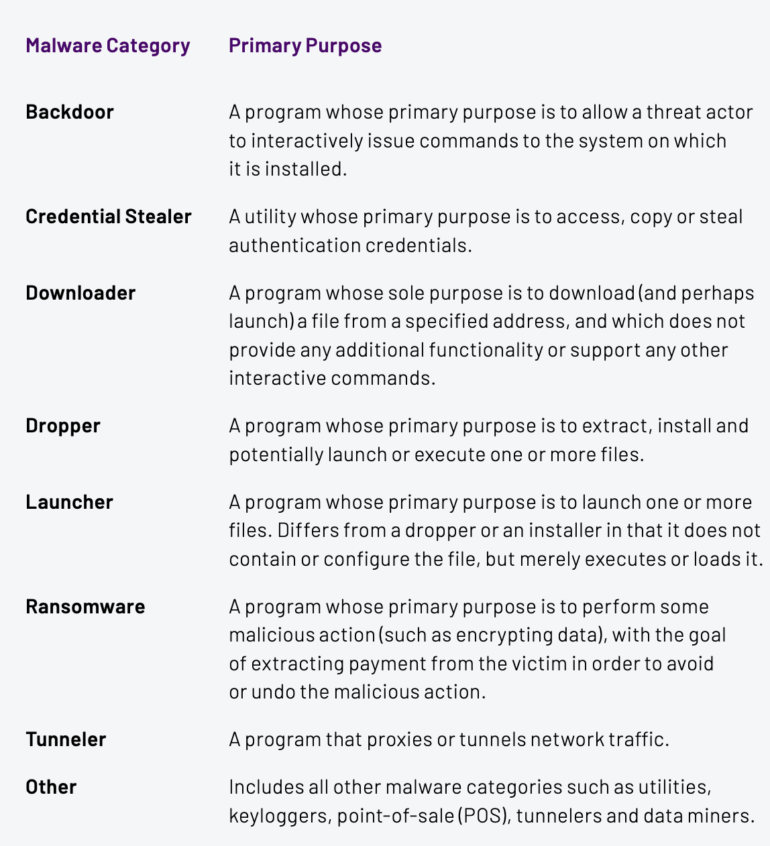

В отчете говорится, что из 588 новых семейств вредоносных программ, отслеженных Mandiant в прошлом году:

- Тридцать четыре процента были бэкдорами.

Четырнадцать процентов были загрузчиками.

Одиннадцать процентов были капельницами.

Семь процентов были программами-вымогателями.

Пять процентов были пусковыми установками (рис. B).

Рисунок Б

«Mandiant расследовал несколько вторжений, совершенных новыми злоумышленниками, которые становятся все более изощренными и эффективными», — сказал Чарльз Кармакал, технический директор Mandiant Consulting в Google Cloud, добавив, что злоумышленники используют данные с подпольных рынков киберпреступности для проведения кампаний социальной инженерии, направленных на латеральное продвижение. в корпоративные сети.

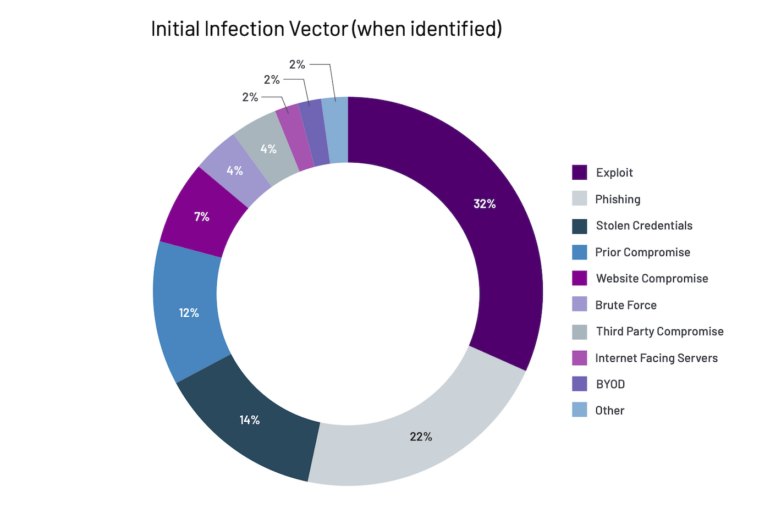

Программное обеспечение использует основные векторы атак

Согласно отчету Mandiant, третий год подряд эксплойты, такие как SQL-инъекция или межсайтовый скриптинг, были наиболее распространенным вектором атаки, используемым 32% злоумышленников, по сравнению с 37% таких вторжений в 2021 году. второе место, на которое приходится 22% вторжений по сравнению с 12% в 2021 году.

Mandiant сообщила, что в ходе своих расследований она обнаружила доказательства того, что атаки с использованием хотя бы одного эксплойта против уязвимости были успешными в 36% расследований в 2022 году по сравнению с 30% расследований в 2021 году. Интернета, такие как брандмауэры, решения для виртуализации и устройства виртуальной частной сети, являются желательными целями для злоумышленников.

Заметными уязвимостями были Log4j1, на долю которых приходилось 16% расследований, в то время как вторая и третья наиболее заметные обнаруженные уязвимости были связаны с F5 Big-IP2 и VMware Workspace ONE Access and Identity Manager.

Плохая цифровая гигиена способствует краже учетных данных

Mandiant также сообщила об увеличении случаев кражи и покупки учетных данных в прошлом году, а также об увеличении случаев кражи учетных данных за пределами среды организации, а затем их использования против организации, возможно, из-за повторного использования паролей или использования личных учетных записей на корпоративных устройствах.

Злоумышленники использовали украденные учетные данные в 14% атак в прошлом году по сравнению с 9% в 2021 году в расследованиях, в которых был выявлен первоначальный вектор заражения.

Фирма также сообщила, что 40% вторжений в 2022 году были связаны с эксфильтрацией данных, что является увеличением использования этой техники по сравнению с последними годами.

Расследования Mandiant выявили рост распространенности как широко распространенных вредоносных программ для кражи информации, так и покупки учетных данных в 2022 году по сравнению с предыдущими годами. Во многих случаях расследования показали, что учетные данные, вероятно, были украдены за пределами среды организации, а затем использованы против организации, возможно, из-за повторного использования паролей или использования личных учетных записей на корпоративных устройствах (рис. C).

Рисунок С

Фишинг — второй по распространенности вектор

В прошлом году фишинг составил 22% вторжений, в которых был идентифицирован первоначальный вектор заражения, что сделало его вторым наиболее часто используемым вектором, а в 2021 году этот показатель увеличился с 12% вторжений.

Microsoft чаще всего подвергается атакам

Согласно отчету, вредоносное ПО для Windows было самым распространенным недавно отслеженным и наблюдаемым эксплойтом: 92% недавно выявленных семейств вредоносных программ и 93% обнаруженных вредоносных программ могли работать в Windows. Далее следуют другие выводы:

- Семейства вредоносных программ, эффективные для одной или нескольких операционных систем, были более распространены, чем вредоносные программы, предназначенные только для одной операционной системы.

Вредоносное ПО, эффективное только для одной операционной системы, скорее всего, было нацелено на ОС Windows.

Эффективность вредоносного ПО для Linux снизилась с 18% в 2021 году до 15%

Впервые сообщалось о вредоносном ПО, предназначенном для эксплуатации операционной системы VMkernel, созданной VMWare.

По последнему пункту Mandiant отметил, что, хотя объем небольшой, защитникам следует обратить внимание, поскольку VMWare широко используется.

«Эти типы операционных систем не имеют значительных возможностей для мониторинга инструментов Endpoint Detection and Response. В результате мониторинг и расследование деятельности платформы могут быть сложными для правозащитников», — отмечается в отчете.

Новые киберпреступники с большим успехом используют обычные методы

Среди групп, нацеленных на крупные корпорации с помощью громких атак, были Lapsus, которую Mandiant отслеживает как UNC3661, и еще одна Mandiant, помеченная как UNC3944. Обе нехарактеризованные группы, или UNC, заслуживают внимания, потому что, хотя им не хватало изощренности национальных акторов, они, тем не менее, были очень эффективными.

«Эти инциденты подчеркнули угрозу, которую представляют для организаций постоянные противники, желающие воздерживаться от негласных правил взаимодействия», — сказал Mandiant, отметив, что субъекты использовали данные, полученные на подпольных рынках киберпреступности, хитрые схемы социальной инженерии и даже взятки. По данным фирмы, они также не стеснялись запугивать и угрожать своим целям.

UNC3661 начал с целей в Южной Америке, а затем стал глобальным, очевидно, намереваясь нанести ущерб репутации путем кражи исходного кода и интеллектуальной собственности.

«Их действия во время вторжений в целом свидетельствовали о стремлении к известности, а не об оптимизации для увеличения прибыли», — заявила фирма, добавив, что группа после требования IP в качестве исходного кода будет проводить опросы в чатах Telegram, чтобы определить, на какую организацию нацелиться. следующий.

ПОСМОТРЕТЬ: Популярный базар Telegram для экосистемы темных веб-угроз

Mandiant сообщил, что, в отличие от Lapsus, UNC3944, появившийся в мае прошлого года, представляет собой финансово мотивированный кластер угроз, который получает доступ с использованием украденных учетных данных, полученных в результате SMS-фишинговых операций.

Примечательно: ни одна из групп не использует уязвимости нулевого дня, специализированные вредоносные программы или новые инструменты. «Важно, чтобы организации понимали потенциальные последствия этой новой, более откровенной угрозы и соответствующим образом корректировали как средства защиты, так и ожидания», — говорится в отчете.

Оригинал