Крупная энергетическая компания США пострадала от фишинговой кампании с QR-кодом

25 августа 2023 г.Cofense, американская компания по обеспечению безопасности электронной почты, опубликовала новый отчет о масштабной кампании по фишингу QR-кодов, нацеленной на многие отрасли. Кампания была особенно сосредоточена на одной крупной энергетической компании, базирующейся в США, хотя Cofense не называет, какую именно. Киберпреступники используют законные сервисы, такие как Microsoft Bing, чтобы повысить эффективность этой кампании и обойти систему безопасности. К счастью, компании могут предпринять шаги для смягчения этой особенно необычной угрозы фишинга.

Перейти к:

- Как работает эта фишинговая кампания с QR-кодом?

Какие законные сервисы используются в ходе этой фишинговой атаки?

Какие отрасли подвержены риску этой фишинговой атаки?

Почему эта фишинговая атака необычна

Как защититься от этой угрозы фишинга QR-кода

Как работает эта фишинговая кампания с QR-кодом?

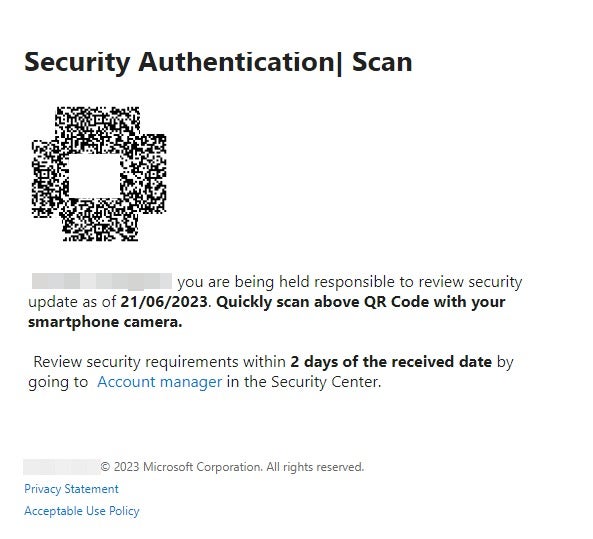

В этой кампании QR-коды используются в виде изображений PNG, которые после сканирования приводят к фишинговым страницам с учетными данными Microsoft. В содержимом электронного письма используются разные, но похожие приманки: заставляют пользователя поверить, что ему необходимо обновить безопасность своей учетной записи или активировать двухфакторную или многофакторную аутентификацию в течение 72 часов (рис. A).

Рисунок А

Какие законные сервисы используются в ходе этой фишинговой атаки?

Законными службами, которые используются для повышения эффективности этой фишинговой атаки, являются Microsoft Bing, Salesforce через домен (например, krdx.net), который принадлежит компании и использовался для перенаправления, два законных веб-сайта (например, digitalsflare.com и bladionline.com) и Межпланетной файловой системе.

Бинг

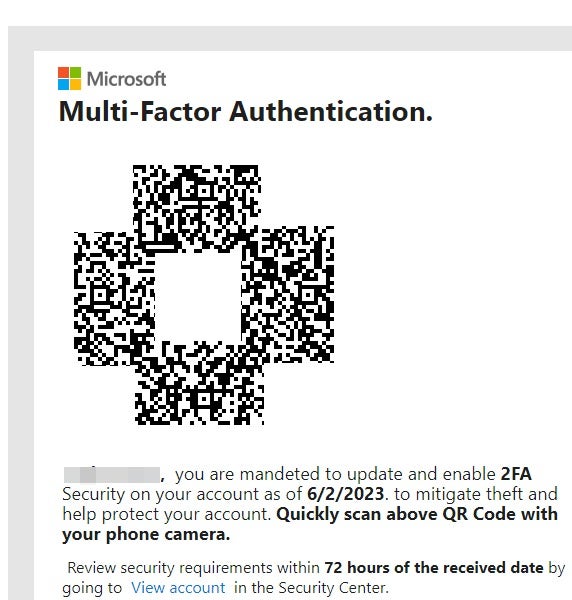

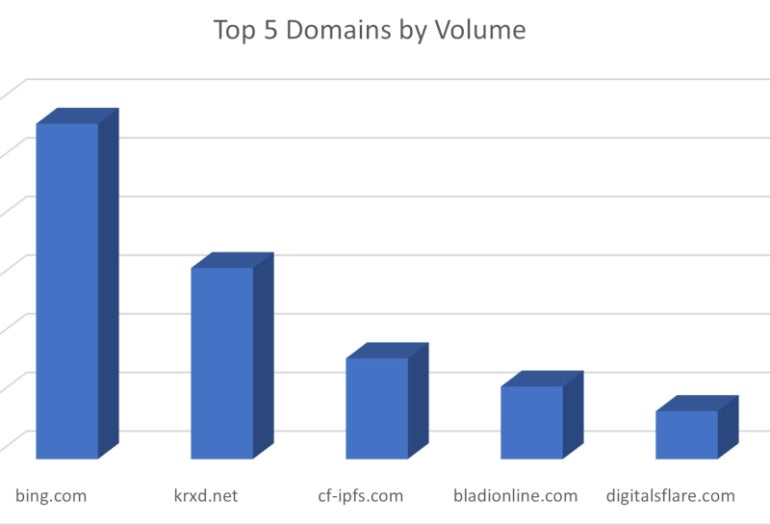

В этой фишинговой кампании большинство вредоносных QR-кодов включали перенаправления Bing, содержащие электронную почту жертвы и фишинговую ссылку в кодировке Base64 (рис. B).

Рисунок Б

В этом случае киберпреступники использовали Bing — законный домен Microsoft с функциями перенаправления, реализованными в маркетинговых целях — для перенаправления пользователей на фишинговый веб-сайт, который они контролируют. Как и в случае с QR-кодом, преимущество этого метода перенаправления заключается в том, что он помогает обойти систему безопасности, поскольку вредоносный домен не подвергается прямому воздействию — вредоносный домен закодирован в Base64.

ИПФС

Киберпреступники использовали межпланетную файловую систему для размещения фишингового контента и отправляли фишинговые ссылки, которые использовали шлюз CloudFlare, в систему IPFS (рис. C).

Рисунок С

Какие отрасли подвержены риску этой фишинговой атаки?

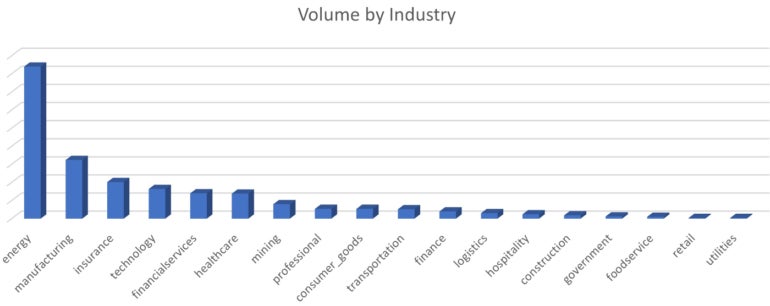

Фишинговая кампания в основном была сосредоточена на одной крупной энергетической компании в США, за которой следовали промышленность, страхование, технологии, финансовые услуги и здравоохранение (рис. D).

Рисунок D

Натаниэль Рэймонд из Cofense сообщает, что с начала кампании в мае 2023 года средний ежемесячный процент роста составил более 270%. С мая 2023 года количество QR-кодов в электронных письмах увеличилось более чем на 2400%.

Почему эта фишинговая атака необычна

QR-коды не часто используются в фишинговых кампаниях; Киберпреступники, как правило, чаще используют их в повседневной жизни, оставляя QR-коды в разных местах, чтобы любопытные люди могли их сканировать и, возможно, подвергнуться мошенничеству или заражению вредоносным ПО.

У киберпреступников есть по крайней мере одно преимущество использования QR-кодов в электронных письмах, особенно для запуска фишинговых кампаний: у них гораздо больше шансов обойти систему безопасности и попасть в почтовые ящики пользователей, поскольку фишинговая ссылка скрывается внутри QR-изображения.

Как эта фишинговая кампания может потерпеть неудачу

Как заявил Рэймонд, «хотя QR-коды полезны для попадания вредоносных электронных писем в почтовый ящик пользователя, они могут оказаться недостаточно эффективными для доставки пользователя на фишинговую сеть».

Для QR-кодов необходимо использовать сканирующее устройство, которым в большинстве случаев будет мобильный телефон, поскольку в эти устройства теперь обычно встроен сканер QR-кода, который работает с их камерой. Кроме того, эти сканеры мобильных телефонов обычно показывают ссылку, содержащуюся в QR-коде, пользователю, который решает, нажимает он на нее или нет.

Как защититься от этой угрозы фишинга QR-кода

Чтобы повысить безопасность электронной почты и защитить себя от угрозы QR-кода, организациям следует выполнить следующие действия.

- Рассмотрите возможность внедрения передовых решений по защите от угроз. В идеале эти решения должны распознавать QR-код и анализировать ссылку с помощью решений безопасности.

На мобильных устройствах разрешайте открывать QR-коды только приложениям безопасности, таким как антивирус, которые включают сканирование QR-кода в качестве функции. Затем ссылку QR-кода следует проверить на безопасность.

Обучайте пользователей, чтобы они знали о рисках, связанных с QR-кодами. В компаниях, где не используется QR-код, сотрудники никогда не должны сканировать QR-код из любого источника, который выдает себя за организацию.

Предоставьте пользователям быстрый способ сообщить о подозрительных электронных письмах в свой ИТ-отдел или отдел безопасности. Это может быть кнопка в почтовом клиенте.

Разверните многофакторную аутентификацию для учетных записей электронной почты компании. Даже если фишинг окажется успешным, злоумышленник все равно не сможет войти в учетную запись электронной почты.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал