Новый отчет «Лаборатории Касперского» раскрывает главные киберугрозы для малого и среднего бизнеса в 2023 году

30 июня 2023 г.Согласно новому отчету «Лаборатории Касперского», малый и средний бизнес сталкивается с различными угрозами кибербезопасности; самые большие проблемы — это эксплойты против их инфраструктуры, вредоносное ПО для различных целей и бэкдоры.

Перейти к:

- Основные угрозы кибербезопасности для малого и среднего бизнеса

Атаки с использованием социальной инженерии являются серьезной проблемой для малого и среднего бизнеса

Почему малые и средние предприятия становятся объектами кибератак?

Лучшие практики кибербезопасности для малого и среднего бизнеса

Основные угрозы кибербезопасности для малого и среднего бизнеса

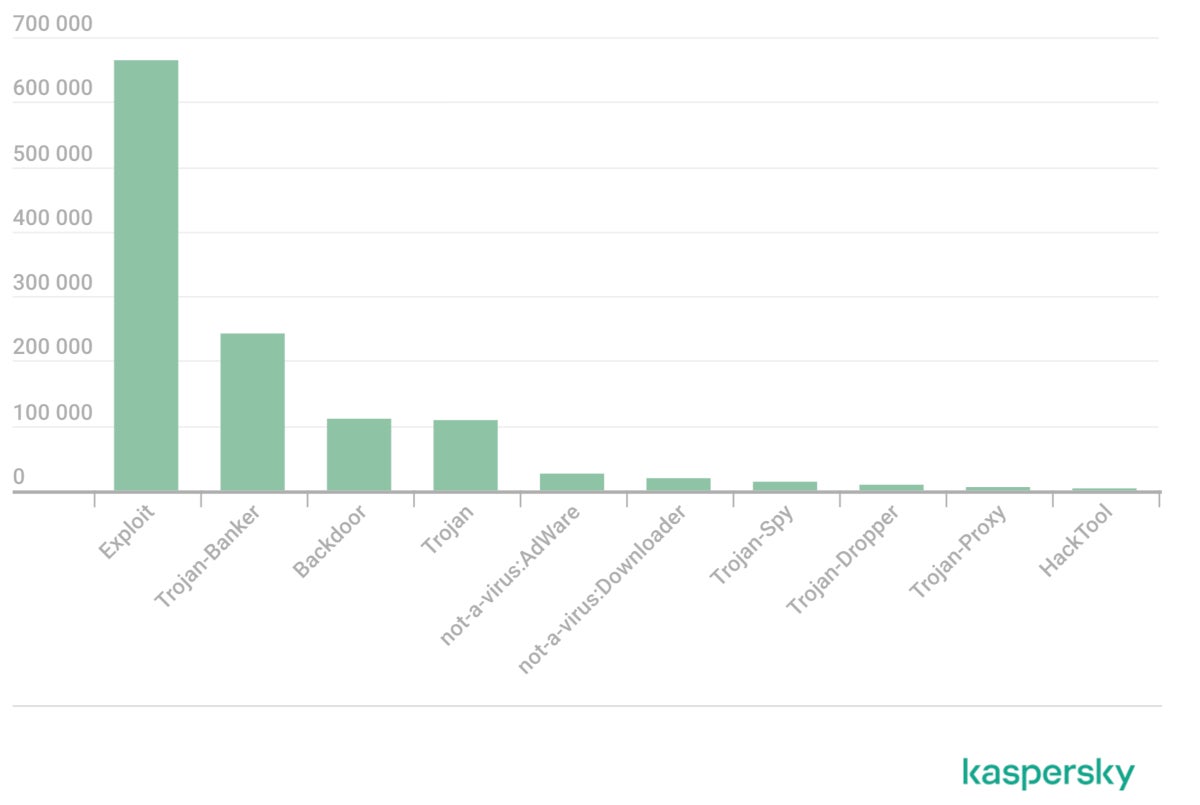

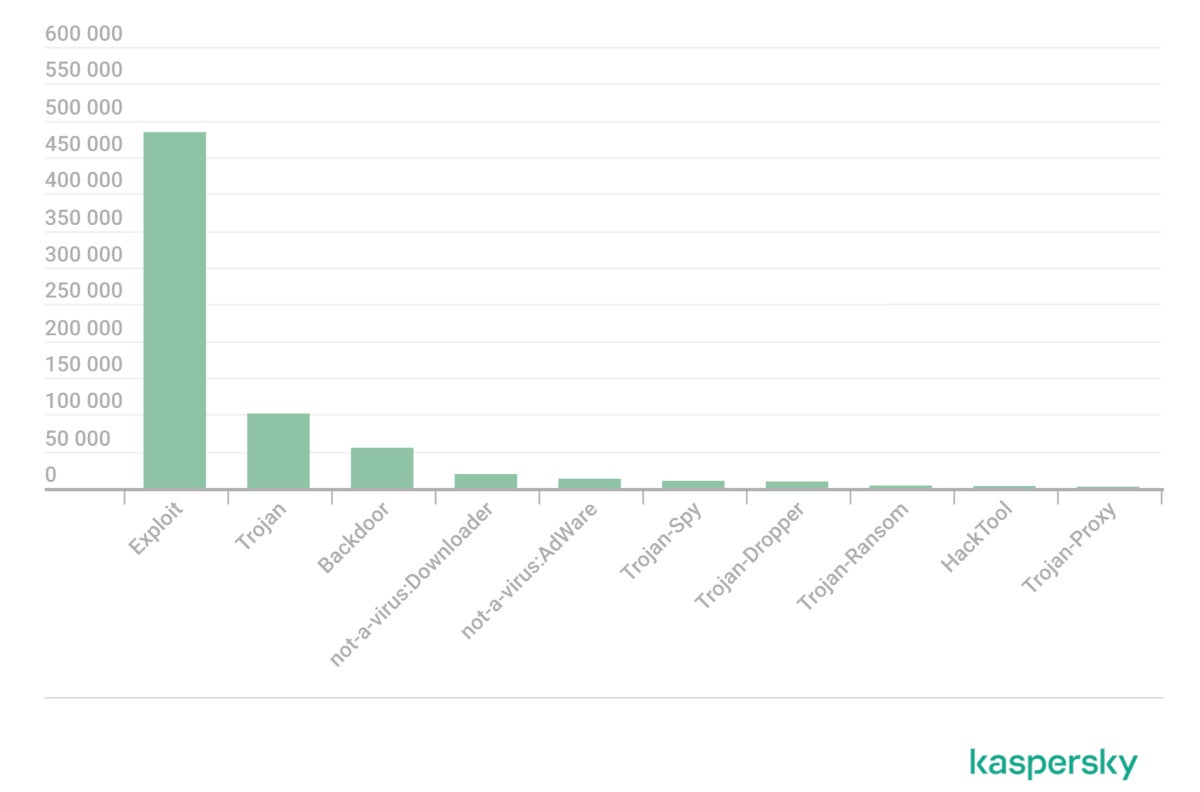

Самая большая угроза кибербезопасности для малого и среднего бизнеса — это использование злоумышленниками эксплойтов; за первые пять месяцев 2023 года было 483 980 обнаружений. Успешное использование эксплойтов позволяет злоумышленнику скомпрометировать систему или компьютер, повысить свои привилегии, внедрить вредоносное ПО, украсть конфиденциальные данные или даже привести к сбою системы или удалить информацию, в зависимости от эксплойта. тип.

Второй по величине угрозой кибербезопасности являются трояны. Трояны — это вредоносное программное обеспечение, которое после установки в системе дает возможность устанавливать дополнительные вредоносные программы или выполнять программы или команды в фоновом режиме, не предупреждая пользователей. В зависимости от назначения троянца, он также может использоваться для удаления, блокировки, изменения или копирования данных или облегчения дальнейшей компрометации.

Третьей по величине угрозой кибербезопасности для малого и среднего бизнеса являются бэкдоры, представляющие собой вредоносное ПО, обеспечивающее злоумышленникам удаленный доступ. Затем эти доступы можно использовать для манипулирования файлами, эксфильтрации конфиденциальных данных, таких как интеллектуальная собственность, и многого другого.

Исследование «Лаборатории Касперского» показывает, что глобальное количество кибератак по сравнению с январем 2022 г. по сравнению с маем 2022 г. и с января 2022 г. по май 2023 г. уменьшилось на 42%, но типы атак остались прежними (рис. A и рис. B).

Рисунок А

Рисунок Б

В период с 1 января по 18 мая 2023 года было обнаружено 1 201 436 обнаружений, а за тот же период 2022 года — 698 423 обнаружения.

Все эти угрозы кибербезопасности могут использоваться злоумышленниками для различных целей, включая кибершпионаж и кражу данных (например, конфиденциальной информации организаций, коммерческой тайны и личной информации сотрудников) и операции по получению финансовой выгоды (например, операции по компрометации деловой электронной почты и кража данных кредитной карты).

Атаки с использованием социальной инженерии являются серьезной проблемой для малого и среднего бизнеса

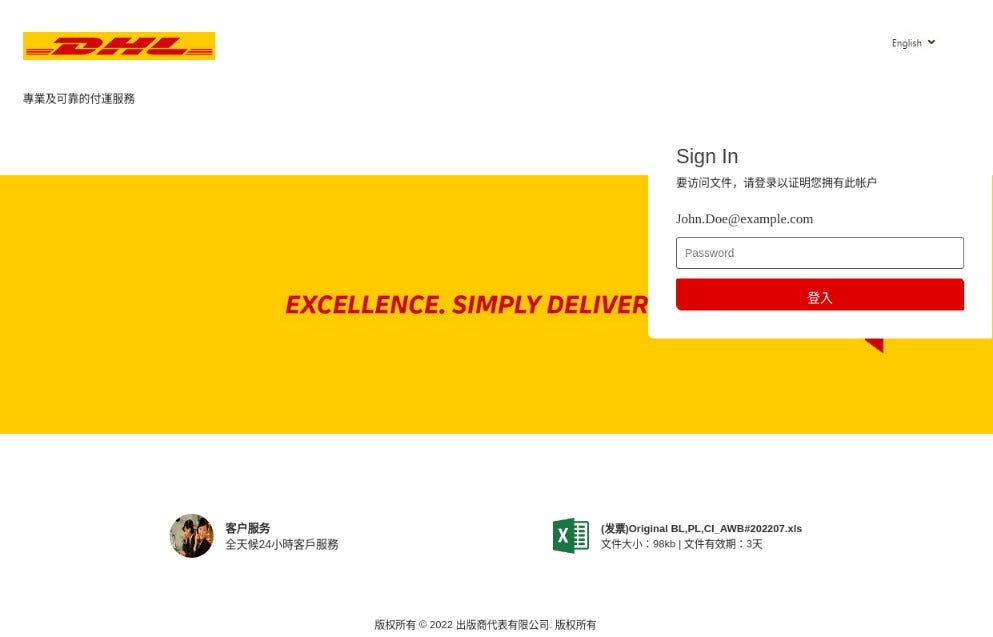

Сотрудники малого и среднего бизнеса очень часто получают фишинговые электронные письма от злоумышленников, выдающих себя за легитимную службу, которой управляет пользователь, доверенным партнером, поставщиком программного обеспечения, финансовым учреждением или службой доставки (рис. C). Согласно исследованию лидера в области кибербезопасности Barracuda Networks, средний сотрудник малого и среднего бизнеса подвергается на 350 % больше атак социальной инженерии, чем сотрудник более крупной компании.

Рисунок С

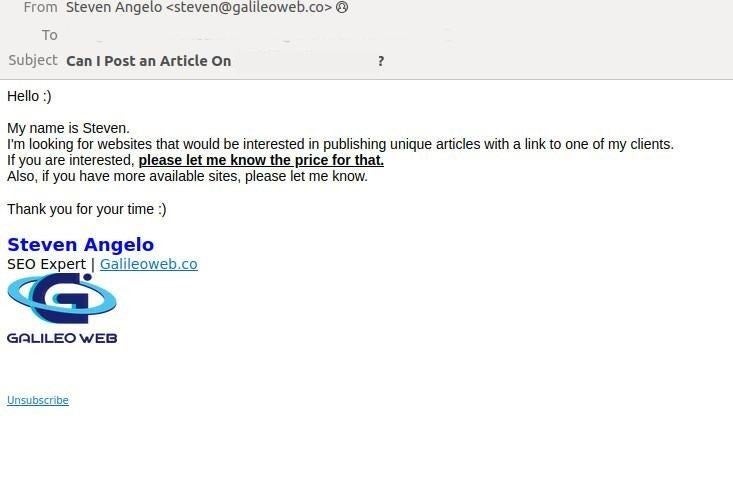

Другие методы социальной инженерии заключаются в том, чтобы связаться с пользователями по электронной почте и предложить выгодные предложения или деньги получателю (рис. D). Тем не менее, когда пользователь ответит, его обманом заставят предоставить данные и, возможно, учетные данные, информацию о кредитной карте или корпоративный доступ, в зависимости от атаки.

Рисунок D

Последний пример, предоставленный «Лабораторией Касперского», — распространение вредоносного ПО QBot. В этом случае злоумышленник получает доступ к легитимному почтовому ящику корпоративного пользователя. Затем выбираются электронные письма, и функция ответа используется для отправки сообщения исходному отправителю со ссылкой, ведущей к заражению QBot. Этот метод известен как перехват разговора, поскольку злоумышленник присоединяется к существующему диалогу по электронной почте, чтобы попытаться заразить больше сотрудников. Поскольку ответ по электронной почте исходит от законной учетной записи, которая была скомпрометирована, обнаружить эту угрозу кибербезопасности очень сложно.

Почему малые и средние предприятия становятся объектами кибератак?

Существуют различные причины, по которым киберпреступники нацеливаются на малый и средний бизнес, но основными являются две причины:

- Эти предприятия, как правило, тратят меньше денег на кибербезопасность по сравнению с крупными компаниями.

Малые и средние предприятия часто представляют собой слабое место в цепочках поставок, что может быть интересно злоумышленникам, поскольку позволяет им использовать компрометацию для нападения на более крупные компании.

По данным Barracuda Networks, в последние несколько лет малые и средние предприятия становятся все более мишенью для киберпреступников, причем даже более мишенью, чем крупные корпорации.

Лучшие практики кибербезопасности для малого и среднего бизнеса

Малым и средним предприятиям рекомендуется иметь все системы — аппаратное и программное обеспечение — обновленными и исправленными, чтобы злоумышленники не использовали эксплойты против известных уязвимостей.

Настоятельно рекомендуется использовать решения безопасности на конечных точках и серверах, которые сводят к минимуму вероятность компрометации или заражения вредоносным ПО. Решения по обеспечению безопасности электронной почты должны быть развернуты для обнаружения и блокировки попыток фишинга. Кроме того, облачные хранилища и сервисы должны отслеживаться для обнаружения любых необычных действий, которые могут быть результатом поведения злоумышленника.

Должны быть развернуты политики управления доступом, особенно для доступа к корпоративной VPN, в дополнение к развертыванию многофакторной проверки подлинности, чтобы злоумышленник не мог войти в систему, даже если у него есть действительные учетные данные.

Для всех сотрудников должны быть предусмотрены программы повышения осведомленности и обучения кибербезопасности.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал