Исследование «Лаборатории Касперского»: с 2020 года в 7 раз выросло количество устройств, зараженных вредоносными программами, кражущими данные

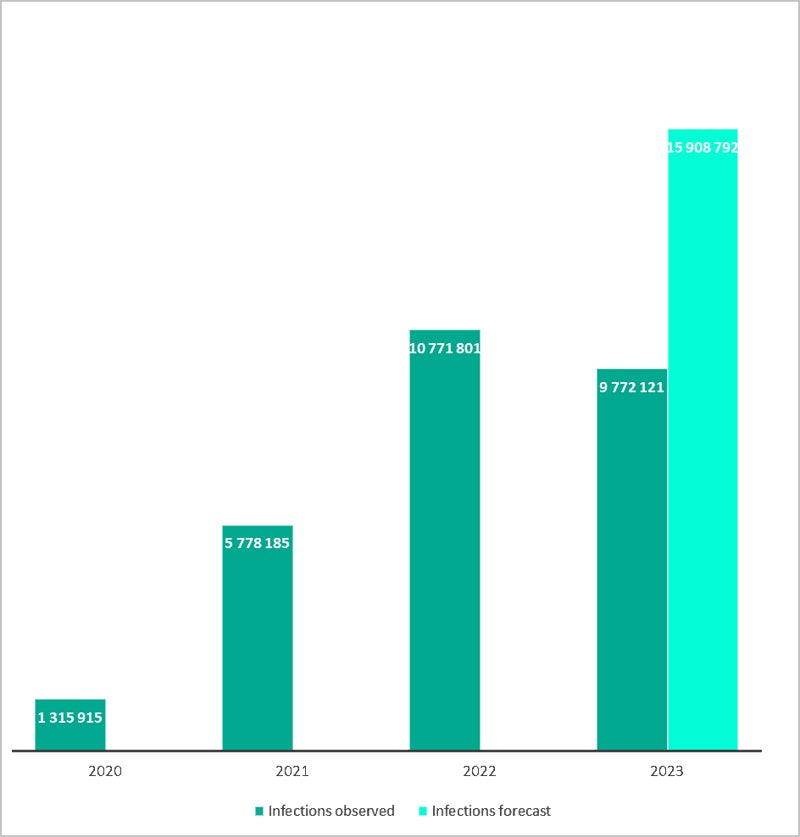

19 апреля 2024 г.По данным нового исследования Kaspersky Digital Footprint Intelligence, в 2023 году число устройств, зараженных вредоносным ПО для кражи данных, составило 9,8 миллиона, что в семь раз больше, чем в 2020 году. Однако исследователи полагают, что реальная цифра может достигать 16 миллионов, поскольку учетные данные с устройств, зараженных в 2023 году, могут попасть в даркнет только в конце этого года (рисунок A).

Киберпреступники украли в среднем 50,9 учетных данных на каждое взломанное устройство, а за последние пять лет произошла утечка информации о пользователях на 443 000 веб-сайтах.

Данные были получены из лог-файлов, фиксирующих деятельность «инфоворов». Инфокрады — это тип вредоносного ПО, которое скрытно извлекает данные с зараженных устройств без их шифрования. Эти файлы журналов «активно торгуются на подпольных рынках» и отслеживаются «Лабораторией Касперского» в рамках службы защиты от цифровых рисков.

Сергей Щербель, эксперт Kaspersky Digital Footprint Intelligence, заявил в пресс-релизе: «Утечка учетных данных представляет собой серьезную угрозу, позволяя киберпреступникам выполнять различные атаки, такие как несанкционированный доступ с целью кражи, социальной инженерии или выдачи себя за другое лицо».

Почему растет число случаев кражи данных вредоносным ПО?

Инфостилеры более доступны

Согласно отчету IBM, в 2023 году количество вредоносных программ для кражи информации выросло на 266% по сравнению с предыдущим годом. Это также кажется эффективным, поскольку количество случаев, когда преступники получали доступ с использованием действительных учетных данных, увеличилось на 71%.

Многие считают, что популярность информационных воров связана с растущей ценностью корпоративных данных и растущей доступностью вредоносного ПО. В отдельном исследовании Kaspersky Digital Footprint Intelligence обнаружилось, что 24% вредоносных программ, проданных как услуга в период с 2015 по 2022 год, представляли собой информационные кражи, которые позволяют киберпреступникам-любителям использовать информационные кражи, разработанные другой группой и распространяемые через даркнет.

Люк Стивенсон, менеджер по продуктам кибербезопасности в поставщике управляемых услуг Redcentric, сообщил TechRepublic в электронном письме: «Вредоносное ПО-стилер значительно снижает входной барьер для потенциальных киберпреступников, упрощая взлом данных. Украденные данные имеют немедленную ценность независимо от финансовых ресурсов непосредственной жертвы и могут быть быстро проданы на различных незаконных криминальных форумах.

«Вредоносное ПО относительно легко скомпилировать и развернуть, а исходные коды доступны для новичков. В отличие от программ-вымогателей, у которых есть собственная бизнес-экосистема, у тех, кто занимается воровством информации, накладные расходы обычно гораздо ниже».

Аамиль Карими, руководитель отдела анализа угроз в фирме по кибербезопасности Optiv, сообщил TechRepublic в электронном письме: «Начиная с 2019 года в экосистеме киберпреступников наблюдался заметный рост числа новых вредоносных программ-воров, включая очень популярные штаммы, такие как RedLine, Lumma и Raccoon. Некоторые из этих вариантов вредоносного ПО-вора использовались в операциях по вымогательству, активность которых за последние несколько лет возросла. Эти варианты очень недороги, и они доказали свою эффективность, поэтому у большего числа потенциальных преступников появляется стимул присоединиться к этим операциям по модели «вредоносное ПО как услуга» и партнерским программам».

Кроме того, распространение «специальных сайтов утечек», где публикуются украденные учетные данные, предоставляет больше целей для информационных воров. Чем больше таких сайтов активно — а их число выросло на 83%, согласно отчету Group-IB «Hi-Tech Crime Trends 2022/2023», — тем выше риск того, что устройства компаний будут скомпрометированы. Исследование Group-IB показало, что количество компаний, чьи данные были загружены на сайты утечек, в 2023 году увеличилось на 74% по сравнению с предыдущим годом.

Цепочки поставок становятся более сложными и уязвимыми

Еще одна причина роста числа случаев кражи данных вредоносными программами связана с цепочкой поставок. Сторонним поставщикам часто предоставляется доступ к внутренним данным или они используют связанные системы и могут предоставить более простую точку входа, ведущую к конфиденциальным данным, принадлежащим целевой организации.

Доктор Стюарт Мэдник, профессор информационных технологий и исследователь кибербезопасности Массачусетского технологического института, написал в Harvard Business Review: «Большинство компаний усилили киберзащиту своих «входных дверей» с помощью таких мер, как межсетевые экраны, более надежные пароли, идентификация факторов и т.п. Поэтому злоумышленники ищут другие — а иногда и более опасные — способы получить его. Часто это означает вход через системы поставщиков.

«Большинство компаний полагаются на помощь поставщиков: от обслуживания кондиционеров до предоставления программного обеспечения, включая автоматические обновления этого программного обеспечения. Чтобы предоставлять эти услуги, этим поставщикам необходим легкий доступ к системам вашей компании — я называю это «боковыми дверями». Но эти поставщики часто представляют собой небольшие компании с ограниченными ресурсами в области кибербезопасности.

«Злоумышленники используют уязвимости в системах этих поставщиков. Как только они получат некоторый контроль над системами этих поставщиков, они смогут использовать боковую дверь, чтобы проникнуть в системы своих клиентов».

Исследования Банка международных расчетов показывают, что глобальные цепочки поставок становятся длиннее и сложнее, что увеличивает количество потенциальных точек входа для злоумышленников. В отчете Ресурсного центра по краже личных данных говорится, что число организаций, пострадавших от атак на цепочки поставок, выросло более чем на 2600 процентных пунктов в период с 2018 по 2023 год.

Число типов вредоносных программ увеличивается

По словам старшего аналитика вредоносного ПО Optiv Маккейда Иванчича, количество вредоносных программ, доступных киберпреступникам, растет в геометрической прогрессии, что способствует увеличению количества атак с целью кражи данных. Он сообщил TechRepublic в электронном письме: «Чем больше создается вредоносных программ из семейства воров, тем больше кодовых баз этих семейств будет разворовываться и переписываться в похожие, но немного отличающиеся похитители данных».

Он добавил: «Команды безопасности, продукты, сигнатуры и тому подобное не могут расти в геометрической прогрессии, как это может делать вредоносное ПО. Пока не будет найдено более постоянное решение, «хорошие парни», естественно, будут отставать из-за огромной численности, сложного роста, простоты доступа, отсутствия правоприменения и расширения зоны атаки за счет растущих инвестиций в технологии и программное обеспечение».

Модели WFH и BYOD более распространены.

Карими рассказал TechRepublic: «Увеличение количества моделей работы на дому и использования собственных устройств с 2020 года также, вероятно, способствовало увеличению риска для компаний, чьи устройства сотрудников не управлялись централизованно или ответственно».

Персональные устройства, как правило, не имеют тех же мер безопасности, что и устройства, предоставляемые компаниями, что создает большую поверхность атаки для преступников, желающих развернуть вредоносное ПО для кражи данных. В отчете Microsoft о цифровой обороне за 2023 год говорится, что до 90% атак программ-вымогателей в 2023 году исходили с неуправляемых устройств или устройств, которые можно было принести с собой.

Какие учетные данные атакуют киберпреступники?

Учетные данные, которые часто становятся целью злоумышленников, использующих вредоносное ПО для кражи данных, — это те учетные данные, которые могут привести к ценным данным, деньгам или привилегированному доступу. Согласно исследованию «Лаборатории Касперского», такие данные могут включать корпоративные логины для электронной почты или внутренних систем, а также социальные сети, онлайн-банкинг или криптовалютные кошельки.

СМОТРИТЕ: Прогнозы Касперского по расширенным постоянным угрозам на 2024 год

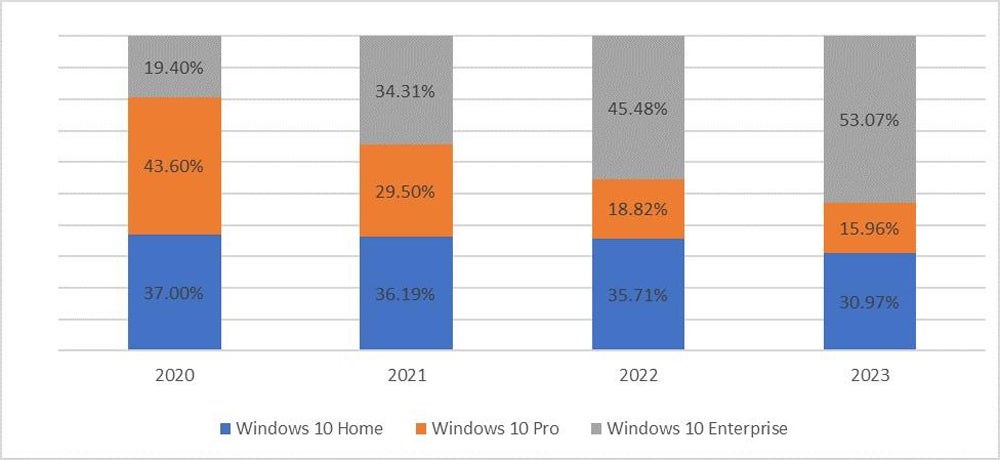

Другое исследование, проведенное компанией, показало, что более половины (53%) устройств, зараженных вредоносным ПО для кражи данных в 2023 году, были корпоративными. Такой вывод был сделан на основании того, что большинство зараженных устройств с программным обеспечением Windows 10 работают именно под управлением Windows 10 Enterprise (рис. B).

Какой объем данных можно извлечь с помощью вредоносного ПО, похищающего данные?

Каждый файл журнала, проанализированный Kaspersky Digital Footprint Intelligence в этом исследовании, содержал учетные данные в среднем для 1,85 корпоративных веб-приложений, включая электронную почту, внутренние порталы и системы обработки данных клиентов. Это означает, что преступники часто могут получить доступ к нескольким учетным записям, как деловым, так и личным, после заражения одного устройства.

Данные файла журнала также показали, что пятая часть сотрудников повторно открывала вредоносное ПО на своих устройствах более одного раза, предоставляя киберпреступникам доступ к своим данным несколько раз без необходимости повторного заражения.

Щербель сказал в пресс-релизе: «Это может указывать на несколько основных проблем, в том числе недостаточную осведомленность сотрудников, неэффективные меры по обнаружению инцидентов и реагированию на них, уверенность в том, что смены пароля достаточно, если учетная запись была скомпрометирована, и нежелание расследовать инцидент».

Что киберпреступники делают с украденными данными?

По данным Kaspersky Digital Footprint Intelligence, злоумышленники будут использовать учетные данные, украденные с зараженных вредоносным ПО устройств, для ряда целей. К ним относятся:

- Совершение кибератак на другие стороны.

Продажа их другим пользователям в темной сети или теневых каналах Telegram.

Их бесплатная утечка с целью саботажа организации или улучшения собственной репутации.

Щербель сказал в пресс-релизе: «Ценность файлов журналов с учетными данными для входа в даркнет варьируется в зависимости от привлекательности данных и того, как они там продаются.

«Учетные данные могут продаваться через сервис подписки с регулярными загрузками, так называемый «агрегатор» для конкретных запросов, или через «магазин», продающий недавно полученные учетные данные для входа исключительно избранным покупателям. Цены в этих магазинах обычно начинаются от 10 долларов за файл журнала.

«Это подчеркивает, насколько важно как для отдельных лиц, так и для компаний, особенно тех, которые работают с большими сообществами онлайн-пользователей, оставаться начеку».

Как предприятия могут защитить себя от вредоносных программ, похищающих данные?

Чтобы защититься от вредоносного ПО, похищающего данные, исследователи Kaspersky Digital Footprint Intelligence рекомендовали следующее:

- Мониторьте рынки даркнета на предмет скомпрометированных учетных записей, связанных с компанией.

Меняйте пароли скомпрометированных учетных записей и отслеживайте их на предмет подозрительной активности.

Посоветуйте потенциально зараженным сотрудникам запустить антивирусное программное обеспечение на всех устройствах и удалить все вредоносные программы.

Установите на корпоративные устройства решения безопасности, которые предупреждают пользователей об опасностях, таких как подозрительные сайты или фишинговые электронные письма.

TechRepublic обратилась за дополнительными советами к другим экспертам.

Шифрование и контроль доступа

Мэтью Корвин, управляющий директор компании по кибербезопасности Guidepost Solutions, сообщил TechRepublic в электронном письме: «Шифрование данных как при хранении, так и при передаче имеет решающее значение для предотвращения кражи данных и атак на их раскрытие, но для того, чтобы это было эффективным, необходима комплексная защита в системе безопасности». Также необходима архитектура глубокой безопасности вокруг зашифрованных активов».

Стивенсон добавил, что «защита учетных записей с помощью менеджеров паролей и многофакторной аутентификации» является важным базовым шагом для защиты учетных данных учетной записи от несанкционированного использования.

СМОТРИТЕ: 6 лучших менеджеров паролей с открытым исходным кодом для Windows в 2024 году

Рискованные оценки

Корвин рассказал TechRepublic: «Периодические оценки безопасности и рисков могут помочь выявить конкретные слабые места в системе безопасности организации, которые могут быть использованы злоумышленниками с использованием вредоносного ПО для кражи данных».

Образование

Карими рассказал TechRepublic: «Разработка более активного подхода к управлению рисками требует образования и осведомленности — как для ИТ-команды, так и для администраторов безопасности, а также для пользователей в целом.

«Осведомленность о безопасности часто рекламируется как рекомендация по умолчанию, но осведомленность о рисках — нет. Он более всеобъемлющий, чем один онлайновый учебный модуль по вопросам безопасности… Важно разработать процессы для выявления и отслеживания наиболее актуальных угроз, уникальных для вашей среды».

Он добавил, что «разработка, обновление и обеспечение соблюдения сценариев использования в бизнесе и политик пользователей для веб-активности» может обеспечить дополнительную гарантию безопасности, гарантируя, что все сотрудники безопасно обращаются со своими учетными данными.

Оригинал