Роли младших кибербезопасности исчезают - агент Агент.

7 июля 2025 г.Таким образом, я начну с того, что скажу это: ИИ и его новые улучшения в отношении интеграции являются своего рода проблемой не для компаний, а для талантливых и начинающих людей. Почему? Потому что он начинает проникать в каждый аспект пространства автоматизации и медленно, но неуклонно начинает становиться все более человечным в своих действиях. Новая технология ИИ, такая как MCP и ACP, чрезвычайно продвинута и во многих отношениях может активно заменить человеческие задачи, учитывая, что мы проводим некоторое время на его реализацию.

Что нового в агентском ИИ?

Что ж, я уверен, что если вы читаете это, у вас есть хорошее понимание агентского искусственного интеллекта, и если это не так, вот краткое изложение того, что это такое. Agentic AI - это улучшенная версия интеграции AI, в которой мы можем реализовать инструменты и рабочие процессы, которые позволяют LLMS выполнять действия и выполнять задачи. Инструменты могут быть чем угодно, а также могут включать внешние или внутренние интеграции API, чтения файлов, эксклюзивный доступ командных уровней или даже доступ к выполнению кода. Довольно интересно.

Теперь, в рамках этой расширенной формы использования ИИ, у нас есть 2 новых способа улучшения его еще дальше, и это используется с использованием протокола контекста модели (MCP) и протокола связи агента (ACP). Оба они помогают расширить и без того сумасшедшие возможности LLM, внедряя сложные инструменты и определения ресурсов, а также межагентное общение. Мы обсудим больше о тонкостях дальше, но TLDR состоит в том, что их безумно легко реализовать, сделать ваш LLM умным чертом и может помочь ему действовать как человек (в честной степени), если он будет реализован должным образом.

Что такое MCP?

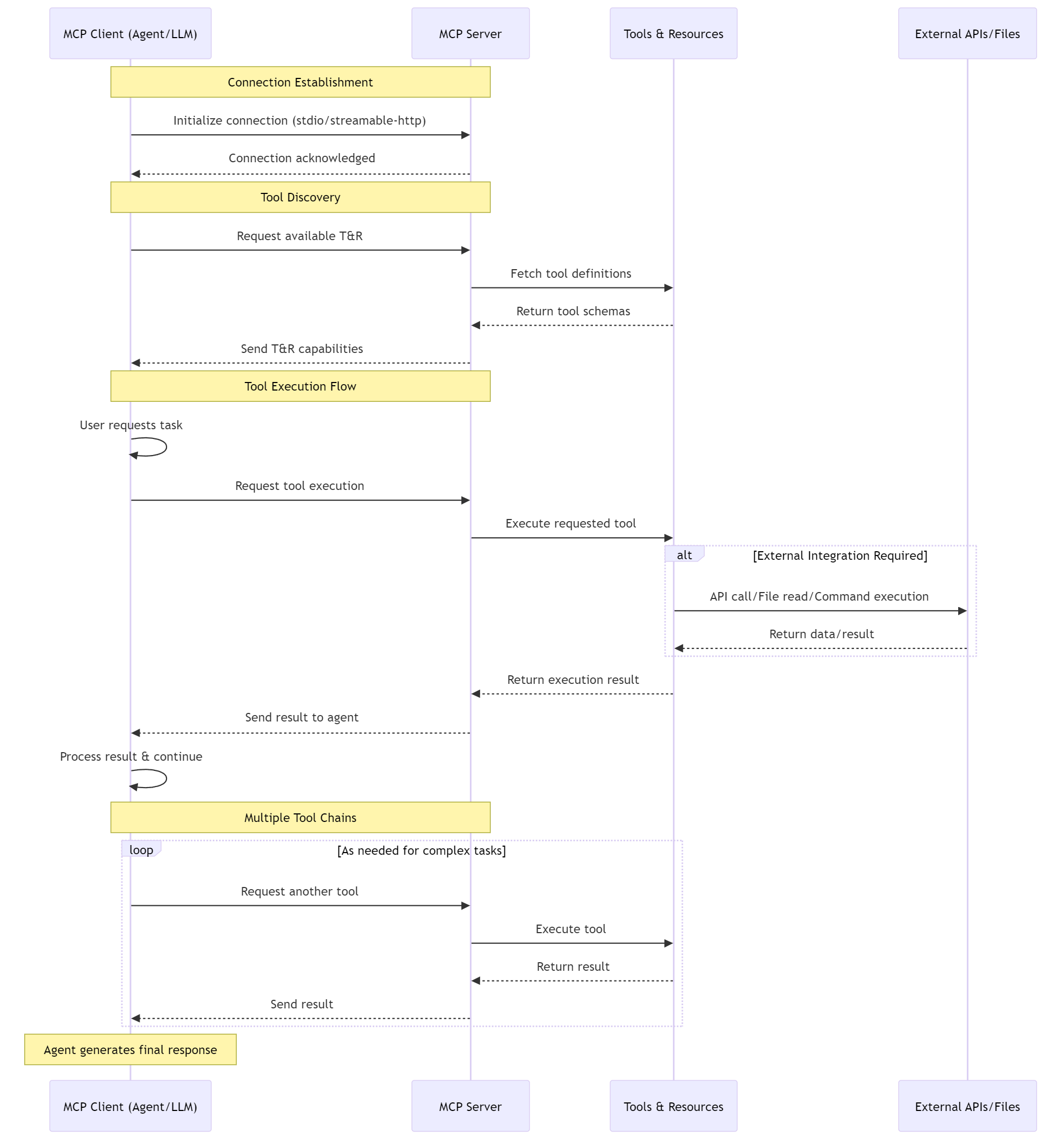

MCP, или модельный протокол контекста, является определенным и стандартизированным протоколом и определением с открытым исходным кодом для реализации или определения агентских инструментов и ресурсов. Почему это необходимо? Я бы сказал, что четкий стандарт реализации, а также четкая бэкэнд -структура для поддержания и поставки инструментов и ресурсов, которые с этого момента я буду называть T & R, для нескольких агентов. Теперь, в MCP, 2 основных компонента необходимы для определения и снабжения T & R агентам. Есть сервер MCP и клиенты MCP. Серверы MCP-это хост-машины или основной центр, в котором хранятся определенные T & RS и могут быть предоставлены клиентам двумя способами: Streamable-HTTP и Stdio. Я не буду вдаваться в подробности; читатьFASTMCPдокументы илиMCPДокументы для этого. Клиент MCP, с другой стороны, является агентом и может подключиться к серверу MCP и получить доступ к инструментам. Сервер является в основном платформой для выполнения и закупок данных для агента и не имеет доступа LLM, пока вы не используете что -то вроде контекста (прочитайте документы).

Теперь TLDR приведенного выше потока заключается в том, что агент запрашивает сервер для описания инструментов, сервер дает описания инструментов, и агент понимает, какой набор инструментов у него есть. Теперь, когда пользователь просит что -то, связанное с выполнением инструмента, агент выполняет инструмент (просит сервер выполнить) и использует окончательный ответ, чтобы вернуться пользователю, каков конечный результат. Как я уже сказал, сумасшедшие вещи.

Что такое ACP?

Мы изучили MCP, и вы старались изо всех сил прочитать документы и вернулись, чтобы прочитать это. Спасибо. С помощью этой расширенной возможности выполнения, если у нас есть метод для создания и обеспечения того, чтобы несколько агентов с разными персонажами, инструменты MCP, потоки и возможности могут быть взаимосвязаны для выполнения задачи, просто представьте себе славу эффективности, которую она может принести. Это ACP. ACP, или протокол связи агента, также является стандартом, управляемым с открытым исходным кодом, и управляемым сообществом, позволяющим разрешить общение.

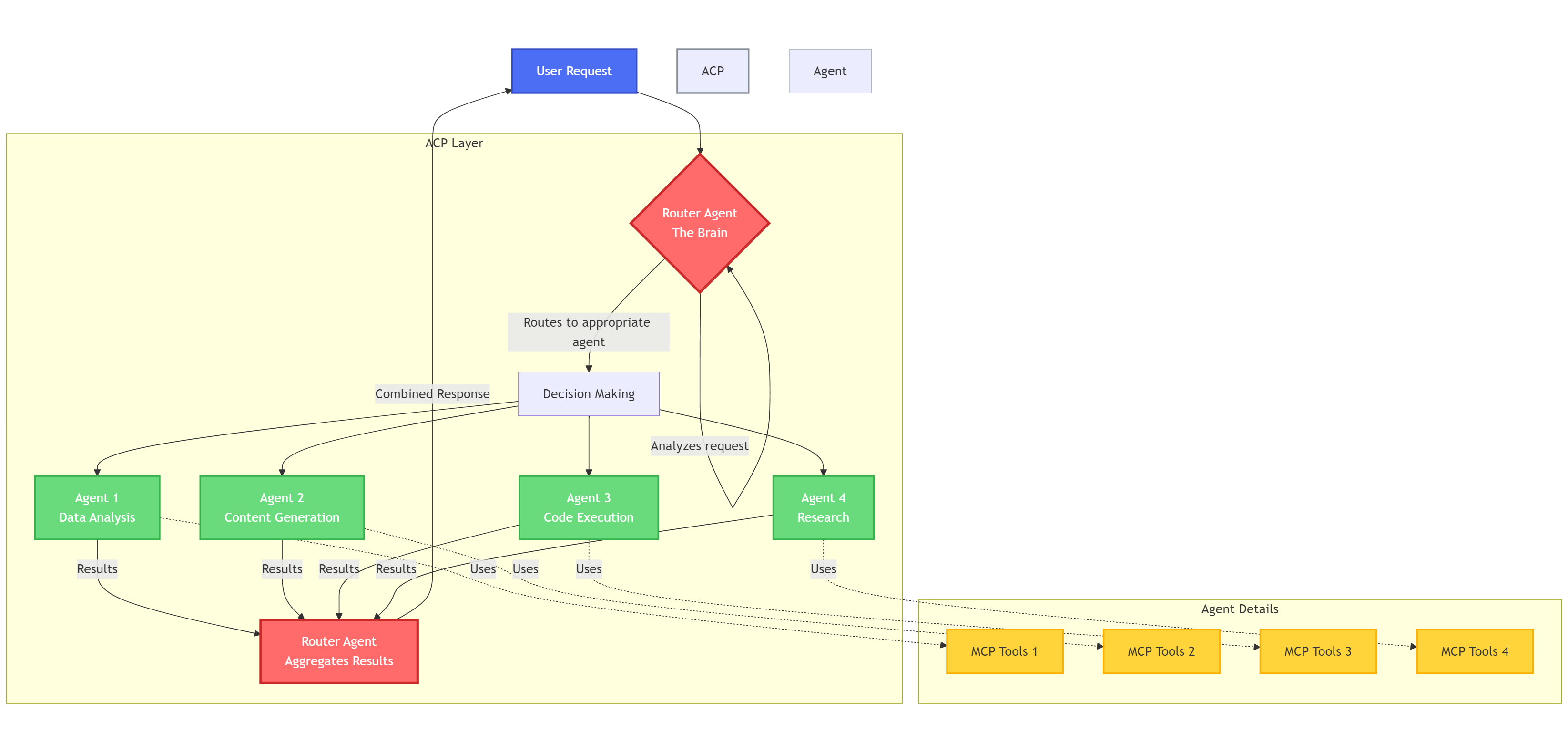

Теперь, как это работает? Это уровень реализации над агентами, который совместим с почти всеми определением агента SDK. Он определяет поток выполнения, как фиксированный, либо иерархический поток, чтобы соединить агенты. Я тоже не буду подробно рассказывать о фиксированном потоке (документы снова), но иерархический поток - это совсем другой аспект. Просто подумайте об этом как о карте нескольких агентов, управляемых одним агентом, называемым агентом маршрутизатора. Думайте об этом как об API, но с мозгом, и умный в этом.

Таким образом, этот процесс такой: агент маршрутизатора спрашивает всех подключенных агентов за их данные, и все работники делятся своими данными, например, информацией о выполнении, назначенные задачи и инструменты, которые они имеют. Теперь, в зависимости от ввода пользователя, агент маршрутизатора выберет лучшего агента для работы и заставит его выполнять работу. И если для выполнения задания необходимо несколько агентов, он создаст поток, в котором каждому агенту назначается задача, а агент маршрутизатора будет координировать информацию, собирать результаты и выполнения и вернуть результат пользователю.

Теперь, когда вы поняли это, по крайней мере, на уровне поверхности, я не слишком глубоко вошел в аспекты кода (я мог бы написать отдельный блог об этом). Мы можем перейти к проблеме с этим и кибербезопасностью.

Как это влияет на работу Cybersec и полностью работает?

Теперь, когда компаниям нужны небольшие повторяющиеся задачи, они традиционно назначают их младшим сотрудникам, которые могут учиться и расти. Но с реализацией MCP и ACP почти все позиции на юниорском уровне-мониторинг LOG, проверка оповещения, оценки безопасности-будут автоматизироваться. Ожидается, что юношеские сотрудники немедленно выполнят сложные задачи, что делает требования к вводу невероятно высокими.

Цифры ошеломляют:55% позиций начального уровня уже требуют более 3 лет опыта, с94% ИТ-рабочих мест начального уровня требуют не менее одного годаПолем Хуже того, 96% ИТ -выпускников требуют двухлетнего опыта. Компании, которые когда-то просили 2 года, могут потребовать 4-5 лет.

Воздействие уже здесь:Big Tech Cut Новый приобретение выпускников на 25% в 2024 годуи 41% работодателей планируют снижение рабочей силы в течение пяти лет из -за искусственного интеллекта. В кибербезопасности,ИИ повысит эффективность SOC на 40% к 2026 году, уже автоматизируя более 90% задач уровня 1. Несмотря на4 миллиона пробелов рабочей силы кибербезопасности, Компании выбирают ИИ над новым талантом.

Что я предлагаю остаться впереди кривой?

Присоединяйтесь к AI и AI Automations, если вы не можете победить их, присоединяйтесь к ним. Узнайте об этих вещах и улучшите свои знания о них, потому что, как и сегодня, рабочие места стагнируют, и именно поэтому входная строка увеличивается, а автоматизация доминирует. Так что, если вы достаточно быстры, вы можете присоединиться к профессии и использовать свой опыт безопасности, чтобы поставить автоматизации и сделать из нее карьеру. Я знаю, что это срочно, но мы не можем поделать. Кроме того, большие рабочие места, которые подвергаются непосредственному риску, являются аналитической стороной, но синие и красные команды также находятся в целевой масштабах, и в течение нескольких лет вы также рискуете.

Вместо того, чтобы погружаться в ИИ, подумайте о том, чтобы стать экспертом по «человеку в петле». Компании действительно ищут людей, которые могут проверять выводы искусственного интеллекта, иметь дело с теми неприятными случаями, которые не соответствуют обычной форме, и следить за вещами, когда программное обеспечение для искусственного интеллекта делает сомнительный выбор. Это совершенно новая линия работы, где вы стоите своей соли, чтобы быть тем важным человеческим фактором, который удерживает ИИ от увольнения.

Другой путь-выделить очень творческое решение проблем и области, где ИИ остается слабым. Расширенная реагирование на инциденты, усовершенствованная охота на угроз, дизайн архитектуры безопасности и стратегическое планирование - все требуют человеческой интуиции, творчества и мышления за пределами установленных моделей. Системы ИИ могут работать на пьесы, но они еще не могут равны человеческому творчеству при реагировании на новые векторы атаки или разработку стратегий безопасности, которые необходимо сбалансировать технические потребности с потребностями бизнеса. Не используйте инструменты ИИ, научитесь их создавать. Научитесь строить, портить и настраивать серверы MCP и агенты ACP. Быть архитектором этих систем, а не их жертвы. Точно так же, когда системы ИИ распространяются, они становятся целями атаки. Знание безопасности ИИ, защиты систем ИИ, обнаружения атаки, сгенерированной ИИ, и состязательной защиты, вы заставляют вас на пересечении двух значительных полей.

Самыми сильными профессионалами будут те, кто развивает межфункциональные компетенции, преодолевая технические знания с бизнес-опытом, общением и лидерством. Будьте интерпретатором между технологическими командами и бизнес -избирателями, что ИИ не может сделать, потому что это включает в себя понимание человеческой динамики, политики и невысказанных проблем. Наконец, подумайте о работе самостоятельно. Создайте продукты безопасности, управляемые искусственным интеллектом в качестве побочных предприятий. Вступительный барьер для разработки инструментов ИИ никогда не был ниже, и доказывание ценности посредством создания, а не обычной занятости может быть наиболее реалистичным средством дифференциации в более автоматическое время. Задача состоит в том, чтобы руководить кривой автоматизации, а не просто ездить на ней.

Заключение

Извините, но так оно и есть. Нам нужно защитить нашу работу и будущее кибербезопасности. Наша конечная цель как профессионалов в области безопасности - не только защитить информацию, но и самих себя. Это все, что я должен сказать,

Оригинал