Базирующиеся в Израиле злоумышленники демонстрируют растущую изощренность атак по электронной почте

16 мая 2023 г.Согласно отчету компании Abnormal Security, занимающейся безопасностью электронной почты, за атаками в последние недели стоит группа угроз, базирующаяся в Израиле. В новом отчете концерна об угрозах отслеживается около 350 компрометаций деловой электронной почты, совершенных группой с февраля 2021 года.

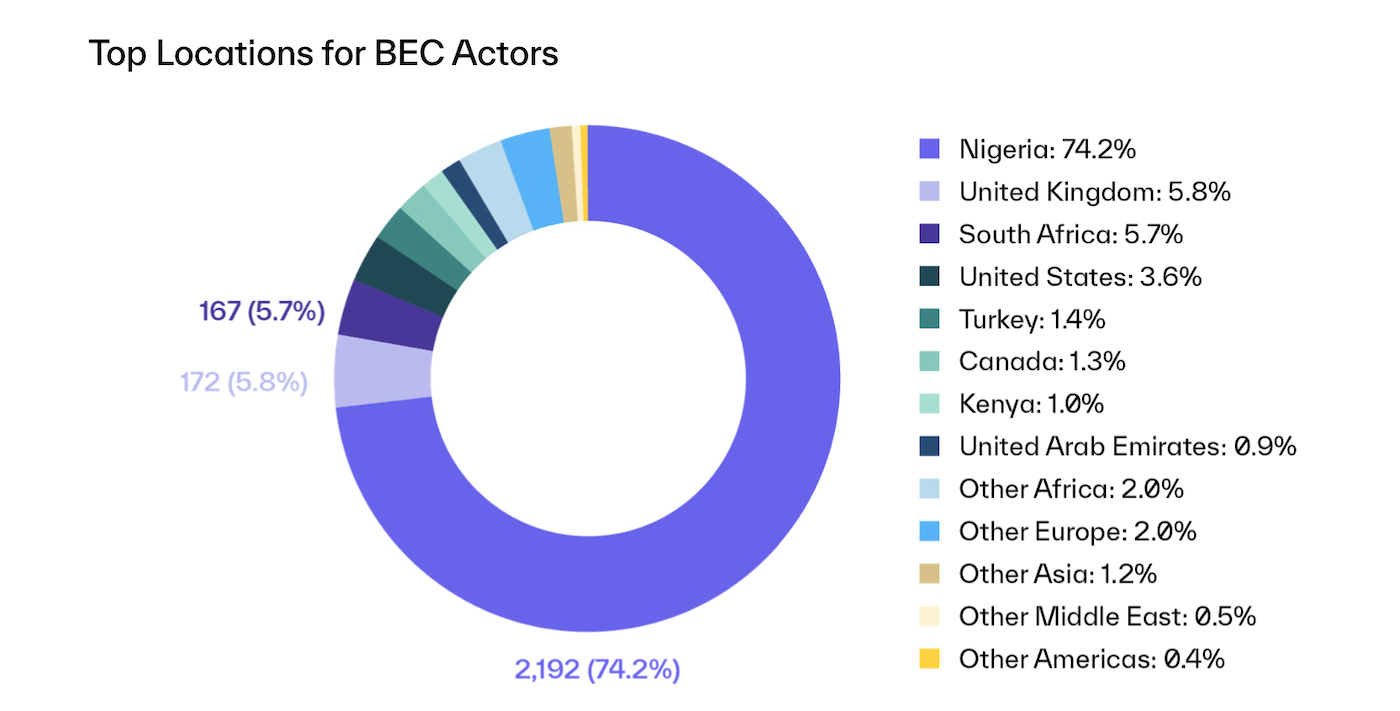

Хотя это не первое нападение из Израиля, оно весьма необычно. По данным Abnormal, 74% всех атак, проанализированных фирмой за последний год, были из Нигерии.

Майк Бриттон, директор по информационной безопасности Abnormal, сказал, что, хотя нет ничего неожиданного в том, что изощренные субъекты угроз появятся из опытной, инновационной технологической экосистемы, Азия, Израиль — фактически Ближний Восток в целом — являются базами для злоумышленников BEC.

«Сравнительно, страны Азии и Ближнего Востока находятся в нижней части списка, только с 1,2% и 0,5% участников BEC соответственно», — сказал он, добавив предостережение: «К сожалению, наше исследование не может окончательно сказать, что субъекты угрозы Израильтяне — просто мы уверены, что они действуют из Израиля (рис. А)».

Рисунок А

Недавно Израиль, как правило, стал мишенью серии DDoS-атак, приуроченных к ежегодной координируемой кампании OpIsrael по кибератакам.

В исследовании сообщается, что после Африки Великобритания является (отдаленным) вторым по значимости источником атак BEC, на которые приходится 5,8% атак, за которыми следуют Южная Африка, США, Турция и Канада.

Бриттон сказал, что изощренность методов злоумышленников показывает, как киберпреступникам, когда-то полагавшимся на общие фишинговые кампании, приходилось адаптироваться к меняющимся оборонительным позициям организаций и обучению сотрудников.

«Вместо обычных фишинговых писем мы наблюдаем рост изощренных BEC-атак с использованием социальной инженерии, которые могут избежать обнаружения во многих организациях», — сказал он.

Согласно исследованию Abnormal, методы атакующих, базирующихся в Израиле, включают:

- Подделка высших руководителей, которые на самом деле будут совершать финансовые операции.

Использование двух персонажей, одного внутри и одного за пределами целевой компании.

Подмена адресов электронной почты с использованием реальных доменов.

Обновление отображаемого имени отправителя, чтобы оно выглядело так, будто электронные письма исходят от генерального директора, если в целевой организации действует политика DMARC, предотвращающая подделку электронной почты.

Перевод электронных писем на язык, который обычно использует их целевая организация.

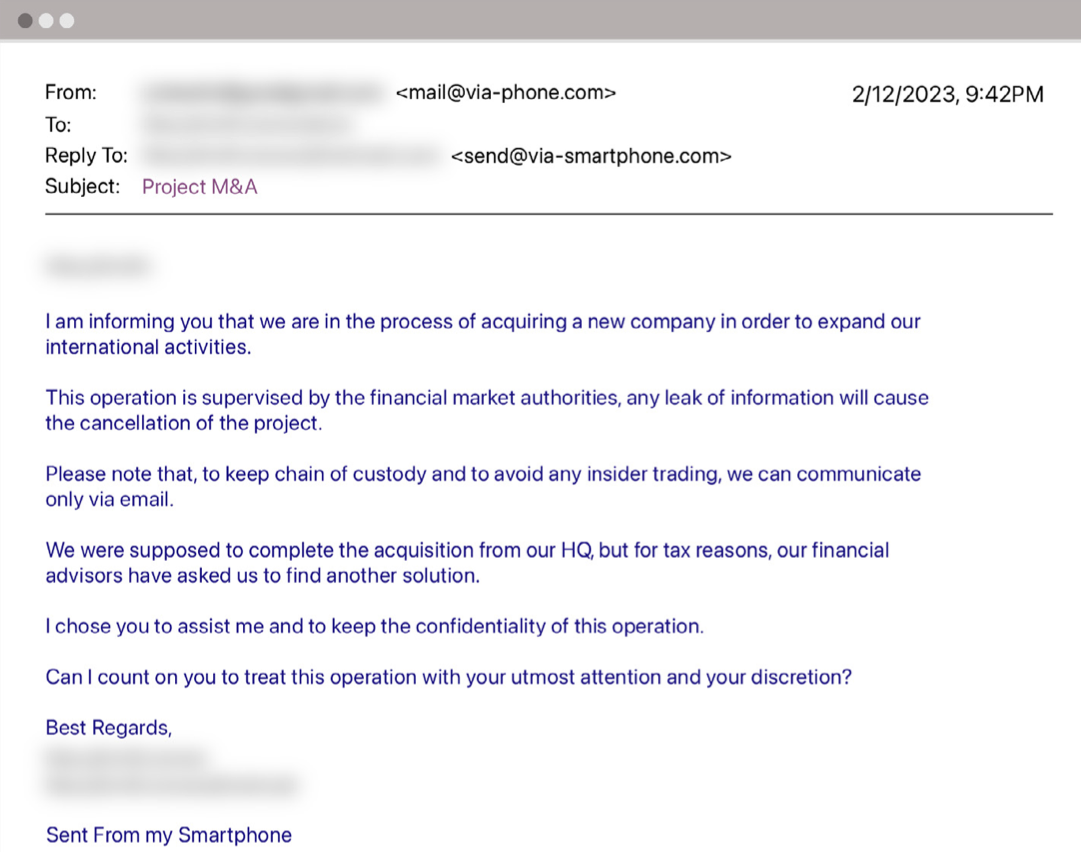

Abnormal сказал, что структура атак включает внутренние и внешние векторы сообщений — реальных людей, подделку, внутри и за пределами целевой организации — причем первый часто является генеральным директором целевой компании (рис. B).

Рисунок Б

- Атака включает в себя сообщение от «руководителя» фишинговому сотруднику, уведомляющее его о предстоящем приобретении и запрашивающее отправку первоначального платежа.

Затем злоумышленники используют внешний вектор, реального адвоката, практикующего слияния и поглощения, обычно в фирмах за пределами Соединенного Королевства, часто в глобальной фирме KPMG.

«В некоторых кампаниях, когда атака достигла второго этапа, группа просит перевести разговор с электронной почты на голосовой вызов через WhatsApp, чтобы ускорить атаку и свести к минимуму следы улик», — заявили в компании.

В исследовании говорится:

- Злоумышленники нацелены на транснациональные корпорации со средним годовым доходом более 10 миллиардов долларов.

В этих целевых организациях сотрудники из 61 страны на шести континентах получили электронные письма.

Средняя сумма, запрашиваемая при атаке, составляет 712 000 долларов, что более чем в десять раз превышает среднюю сумму атаки BEC.

Большинство электронных писем этой группы угроз написано на английском языке, но они также переведены на испанский, французский, итальянский и японский языки.

Восемьдесят процентов атак этой группы пришлось на март, июнь-июль и октябрь-декабрь.

Бриттон сказал, что, хотя нападавшие находятся в Израиле, мотивация та же, что и у негосударственных субъектов: быстрые деньги. «Интересно, что эти злоумышленники базируются в Израиле, стране, исторически не связанной с киберпреступностью, и которая традиционно была местом, где преобладали инновации в области кибербезопасности», — сказал он.

Он сказал, что фирма наблюдала, как атаки BEC становятся все более серьезными, а запрашиваемая сумма денег была значительно выше, чем у Abnormal с тех пор в прошлом.

«Электронная почта всегда была (и останется) прибыльным вектором атаки для киберпреступников. Из-за этого мы, вероятно, увидим, что злоумышленники продолжают развивать свою тактику, тестировать новые подходы и становиться еще более целенаправленными и изощренными в своих попытках скомпрометировать пользователей электронной почты», — сказал он, добавив, что Slack, Zoom и Microsoft Teams становятся все более важно, когда появляется угроза, когда злоумышленники ищут новые точки входа.

Наглядность и автоматизация обеспечивают защиту от BEC

Помимо обучения потенциальных целей-людей знанию признаков эксплойтов BEC, Abnormal выступает за автоматическую защиту, которая ловит BEC до того, как они достигнут цели, используя поведенческий ИИ для создания базового уровня для нормативного трафика электронной почты и, следовательно, может заблаговременно пинговать аномалии.

«Чтобы учитывать возникающие угрозы в приложениях для совместной работы, консолидация видимости всех инструментов связи значительно повысит способность групп безопасности обнаруживать подозрительные и вредоносные действия — независимо от того, откуда исходят атаки», — сказал Бриттон.

Оригинал

Recent Post

-

Сага из чипсов США-Китай: Huawei готовит Ascend 920 Chip, чтобы заменить ограниченную Nvidia H20

22 апреля 2025 г. -

В центре внимания AI в этот день Земли: «ИИ в корне несовместим с экологической устойчивостью»

22 апреля 2025 г. -

8 бесплатных курсов по развитию карьеры от LinkedIn - предложение заканчивается 7 мая

22 апреля 2025 г. -

Новые модели ИИ Openai O3 и O4-Mini теперь могут «думать с изображениями»

19 апреля 2025 г. -

Американские чиновники утверждают, что приложение DeepSeek AI «предназначено для шпионить за американцами»

19 апреля 2025 г.

Categories

- Python

- blockchain

- web

- hackernoon

- вычисления

- вычислительные компоненты

- цифровой дом

- игры

- аудио

- домашний кинотеатр

- Интернет

- Мобильные вычисления

- сеть

- фотосъемка видео

- портативные устройства

- программного обеспечения

- телефон и связь

- телевидение

- видео

- мир технологий

- умные гиды

- облако

- искусственный интеллект

- се

- Samsung

- умные города

- digitaltrends

- отели

- Startups

- Venture

- Crypto

- Apps

- безопасность

- техника и работа

- cxo

- мобильность

- разработчик

- 5г

- майкрософт

- инновации

- Права и свободы

- Законодательство и право

- Политика и общество

- Космическая промышленность

- Информационные технологии

- Технологии

- Образование

- Научные исследования

- Автомобильная промышленность

- Программная инженерия

- IT и технологии

- Веб-разработка

- Программирование

- Автоматизация

- Карьерный рост

- Программирование и анализ данных

- Трудоустройство

- Политика

- Искусственный интеллект

- ИТ-технологии

- Программное обеспечение

- Экологическая политика

- Образование и рынок труда

- Политика и право

- Microsoft Teams и SharePoint

- Информационная безопасность

- Кибербезопасность

- Налоги

- Образование и карьера

- Интернет и технологии

- Технологии, Государственные услуги

- Политика и технологии

- Разработка программного обеспечения

- Разработка ПО

- Машинное обучение

- Налогообложение, технологии, открытый исходный код

- Финансы и налоги

- Технологии, Интернет, Экология

- Интернет, безопасность

- Технологии и политика

- Операционные системы

- Профессиональная разработка

- Технологии, Безопасность

- Интернет и общество

- Финансовая индустрия

- Налоговый учёт

- Общественное здравоохранение

- Технологическая отрасль

- Юриспруденция

- Технологии и государство

- Здоровье и фитнес

- IT-инфраструктура

- Технологии и ИИ

- Здравоохранение

- IT

- Технологии, Экономика

- Музыка и технологии

- Здоровье и питание

- IT и безопасность

- Бизнес и предпринимательство

- Технологии, Программное обеспечение

- Технологии и инновации

- Технологии, данные, этика

- Технологии и Интернет

- Технологии и SaaS

- Медицина и здравоохранение

- Онлайн-видеосервисы

- Финансы и технологии

- Чтение и саморазвитие

- Экономика и бизнес

- Безопасность данных

- Удаленная работа

- Авиация и технологии

- Технологии, Игры

- Энергетика

- Социальные сети, безопасность, технологии

- Саморазвитие

- Безопасность информации

- Бизнес и карьера

- Технологии и отношения

- Игровая индустрия

- Компьютерная индустрия

- Математика, Искусственный интеллект

- Наука и технологии

- Технологии и безопасность

- Технологии, Удаленная работа, Бизнес

- Видеоигры

- Технологии, Искусственный интеллект, Этика

- Технологии, социальные сети, 6G

- Технологии, Программирование, AI, Разработка ПО

- Программирование, Разработка ПО, Технологии

- Животные

- Технологии, Искусственный интеллект

- Программирование, карьера, технологии, обучение

- Бизнес и технологии

- Технологии, Безопасность данных

- Астрономия и физика

- Продуктивность, личное развитие

- Медиа и Технологии

- Программирование и Искусственный Интеллект

- Социальные сети

- Политика и экономика

- Технологии, Медицина, Искусственный интеллект

- Технологии и управление

- Космос и астрономия

- Общество и политика

- Космические исследования

- Веб-дизайн

- Искусственный интеллект и безопасность данных

- Технологии, Безопасность, Конфиденциальность

- Экологическая проблема

- Технологии, Погода

- Авиация

- Транспортная сфера

- Технологии и бизнес

- Игровая промышленность

- Телевидение и реклама

- Аналитика данных

- Технологии и кибербезопасность

- Маркетинг

- Технологии и гаджеты

- Технологии, Авиация, Инновации

- Финансы и инвестиции

- Технологии и общество

- Рыночный анализ

- Космология

- Данные и бизнес

- IT и программирование

- Технологии и право

- Программирование и разработка

- Астрофизика

- Медицинские технологии

- Авиационная промышленность

- Технологии и искусственный интеллект

- Генетическая инженерия

- Бизнес и инвестиции

- Компьютерная промышленность

- Психология и социология

- Образование и технологии

- Рынок труда

- Технологии, Стартапы

- Технологии, Приватность, Чтение

- Маркетинг и продажи

- Виртуальная реальность

- Технологии, Смартфоны, Маркетинг

- Технологии, Бизнес, Личностный рост

- Экологические проблемы

- Экономика и технологии

- IT и карьера

- Интернет и безопасность

- Разработка и технологии

- Биотехнологии

- Интернет-магазины, кибербезопасность

- Финансы

- Безопасность и технологии

- Экономика

- Защита данных

- Data Science

- Карьера и работа

- Финансовый успех, мошенничество, маркетинг

- Безопасность

- Экология

- Космическая индустрия

- Программирование, Python, Обучение

- Технологии искусственного интеллекта

- Технологии, Дизайн, iOS

- Программирование, DevOps, Kubernetes

- Социальные сети и пропаганда

- Корпоративная этика

- Управление IT-инфраструктурой

- Здоровье и медицина

- Медицина

- Медицинская промышленность

- Разработка и дизайн

- Искусственный интеллект, Диагностика систем

- Образование и психология

- Технологии, Автомобильная промышленность

- Автомобили и путешествия

- Астрономия и космология

- Программирование и технологии

- IT, работа в офисе, эмоциональный интеллект

- Компьютерная техника

- Здоровье и благополучие

- Управление персоналом

- Политика и управление

- Бизнес и экономика

- Социальные сети, Пропаганда, Информационная безопасность

- Технологии и автоматизация

- Геймдизайн

- Экология и технологии

- CRM-системы, IT-инфраструктура

- Права человека

- Цифровая цензура, свобода слова, технологии

- Технологии, Искусственный интеллект, Работа

- Наука о данных

- Астрономия, Наука

- Интернет и цифровые технологии

- Технологии, управление

- Интернет и связь

- Технологии и конфиденциальность

- Интернет и свобода слова

- Психология и социальные науки

- Книги и литература

- Работа и карьера

- Финансовые технологии

- Психология и саморазвитие

- IT, программирование, сети

- Технологии, Видеоигры

- Экология и энергетика

- Космонавтика

- Медицина и технологии

- Игры и развлечения

- Музыкальная индустрия

- Логистика и складирование

- Бизнес и финансы

- Экология и окружающая среда

- Правозащита

- Социальные сети и дезинформация

- Технологии и рынок труда

- Технологии, Искусственный интеллект, Рынок труда

- Технологии и будущее

- Медицина и здоровье

- Социальные медиа

- Экология, политика, общество

- Экономика и Финансы

- Разработка игр

- Пропаганда и дезинформация

- Медицинские исследования

- Онлайн-знакомства

- Политика и СМИ

- Энергетика и электромобили

- Климатические изменения

- Технологии, Рынок труда

- IT и управление данными

- Безопасность и кибербезопасность

- Интернет-технологии

- Психология и личностное развитие

- Технологии, Мессенджеры

- Цифровые технологии

- Здоровье и самосовершенствование

- Технологии и AI

- Технологии и спорт

- IT, Разработка программного обеспечения

- Экология и климат

- Космос и технологии

- Юридическая сфера

- Безопасность в интернете

- Программирование, Искусственный Интеллект, Качество ПО

- Технологии и мессенджеры

- Социальная справедливость

- Технологическая индустрия

- Личностное развитие, Time-менеджмент, Психология

- Бизнес и менеджмент

- Технологии, Микросхемы, Автономные системы

- Фриланс и предпринимательство

- Социальные сети и искусственный интеллект

- Криминальные дела

- Социальные сети, Маркетинг

- Энергетика и экология

- Технологии, Искусственный Интеллект, Полиция

- Программирование, Искусственный интеллект, Рынок труда

- Социальные сети, дезинформация, анализ данных

- Потребительские права

- Образование и наука

- Технологии и правосудие

- Технологии, Безопасность, Автомобили

- Энергетика и окружающая среда

- Личностное развитие

- Технологии и экономика

- Медиа и коммуникации

- Миграция и иммиграция

- Личностный рост

- Налоговая система

- Медиа и телевидение

- Интернет и телекоммуникации

- Технологии, Кибербезопасность

- Здоровье

- Социальные сети и карьера

- Политика и инфраструктура

- Предпринимательство

- Промышленность программного обеспечения

- СМИ и коммуникации

- Медиа и Общество

- Медицина и генетика

- Веб-разработка и дизайн

- Технологии, процессоры

- IT-индустрия

- Кинопроизводство и технологии

- Транспорт

- Текстовый анализ

- Технологии, дизайн интерфейсов

- Офисные приложения

- Технологии, Онлайн-сервисы

- Медицина и биотехнологии

- Общество и технологии

- Экономика и рынок труда

- Искусственный интеллект, программирование, аналитика

- Технологии, следствие

- Сетевые технологии

- Технологии и веб-разработка

- Программирование, Обучение, Практика

- Коммуникации и ИТ

- Технологии, Карьера, Экономика

- Технологии и транспорт

- Здравоохранение и медицина

- Технологии, Государственное управление

- IT-безопасность

- IT и разработка

- Финансы и экономика

- Социальные сети, Общество, Сообщества

- IT-разработка

- СМИ и политика

- Конфиденциальность и безопасность

- Экономика и политика

- Технологии и общественная жизнь

- Бизнес и этика

- Безопасность и защита информации

- Технологии, бизнес

- Интернет и цензура

- Государственное регулирование

- Игры, Технологии

- Технологии и оптимизация

- Технологии ИИ и машинного обучения

- Технологии, IT, карьера

- IT и программное обеспечение

- Право и преступность

- Криминал и Правоохранительные Органы

- Технологии и энергетика

- Нефтяная промышленность

- Социальные конфликты

- Преступность и безопасность

- Таможенная очистка

- Медиа и журналистика

- Технологии и разработка приложений

- Телекоммуникации

- Консалтинг и управление

- Управление человеческими ресурсами

- Онлайн-контент

- Психология и психотерапия

- Морская отрасль

- Психология и технологии

- Социальные проблемы

- Маркетинг и реклама

- Политика и власть

- Экономика и торговля

- Карьера и развитие

- Продуктивность и Управление Временем

- Технологии, Искусственный интеллект, Реклама

- Окружающая среда

- Здоровье и технологии

- Бытовая химия

- Правовая информация

- Юстиция

- Технологии и экология

- Социальные сети и безопасность

- Базы данных

- Политика и государственное управление

- Интернет и социальные сети

- Индустрия IT

- Технологии и программное обеспечение

- История и искусственный интеллект

- Рестораны и обслуживание

- Технологии и программирование

- Социология

- Телевидение и СМИ

- Психология

- Политика и бизнес

- Мобильные устройства

- Технологии и развлечения

- Экология и охрана окружающей среды

- Маркетинг и брендинг

- Медицинская индустрия

- Кибербезопасность и технологии

- Социальные сети и политика

- Развлечения

- ИТ и автоматизация

- Криптовалюты и блокчейн

- История и идеология

- Медицина и политика

- Личная жизнь миллиардеров

- Образование и Политика

- Туризм и отдых

- Психология и искусственный интеллект

- Удаленная работа и производительность

- Выживание

- Управление командами

- Разработка

- Международная торговля

- Корпоративная ответственность

- Социальные сети и общество

- Управление серверами

- Индустрия компьютерных игр

- Политика и климат

- Онлайн-игры

- Медицинская отрасль

- Искусственный интеллект и технологии

- Религия и мораль

- Путешествия

- Социальные сети и информация

- Технологии и медиа

- Технологии и свобода

- Электронная коммерция

- Бизнес и управление

- Психическое здоровье и технологии

- Технологии и устойчивое развитие

- Технологии и социальные сети

- Профессии

- Экономика и промышленность

- Технологии и трудоустройство

- Иммиграционная политика

- Продуктивность и фокус

- Технологии и робототехника

- Свобода слова

- Психология и власть

- Социальные сети и онлайн-платформы

- Технологии и Права Человека

- СМИ и журналистика

- Окружающая среда и здоровье

- Технологии и сервисы

- Индустрия игр

- Программирование и ИИ

- Медиа и пропаганда

- Социальная сфера

- Социальные сети и общественное мнение

- Поп-культура

- Сервисы потокового вещания

- Рынок развлечений

- Социальные медиа и политика

- Технологии и информация

- Медиа и развлечения

- Квантовая криптография

- Искусственный интеллект в индустрии развлечений

- Технологии и коммуникация

- Индустрия программирования

- Финансовая безопасность

- Международные отношения

- Бизнес и лидерство

- Технологические новости и аналитика

- Программное обеспечение и технологии

- Предпринимательство и малый бизнес

- Политика и общественный контроль

- Здравоохранение и политика

- Управление персоналом и эффективность разработки

- Технологии и ИТ‑управление

- Свобода слова и дезинформация

- Веб-дизайн и разработка

- Веб‑разработка и карьера

- Культура и общество

- Цифровые права и свобода слова

- Безопасность и искусственный интеллект

- Технологии и искусство

- Мобильные приложения

- Продуктивность

- Космические технологии и безопасность

- Технологические тренды и экономика

- Безопасность и конфиденциальность

- Продуктивность и личная эффективность

- Веб‑скрейпинг и автоматизация

- Политика и социальные сети

- Политика и безопасность

- Медиа и информационное пространство

- Медицина и Психология

- Интернет‑культура и медиа

- Технологии и разработка

- Сociety

- Развитие интеллекта и профессиональные навыки

- Linux, программирование