Кибератака в Иране: Fox Kitten содействует распространению вирусов-вымогателей в США

5 сентября 2024 г.В новом совместном докладе по кибербезопасности, подготовленном Федеральным бюро расследований, Агентством по кибербезопасности и безопасности инфраструктуры и Центром по борьбе с киберпреступностью Министерства обороны, была раскрыта новая информация о печально известном иранском хакере, известном как Fox Kitten.

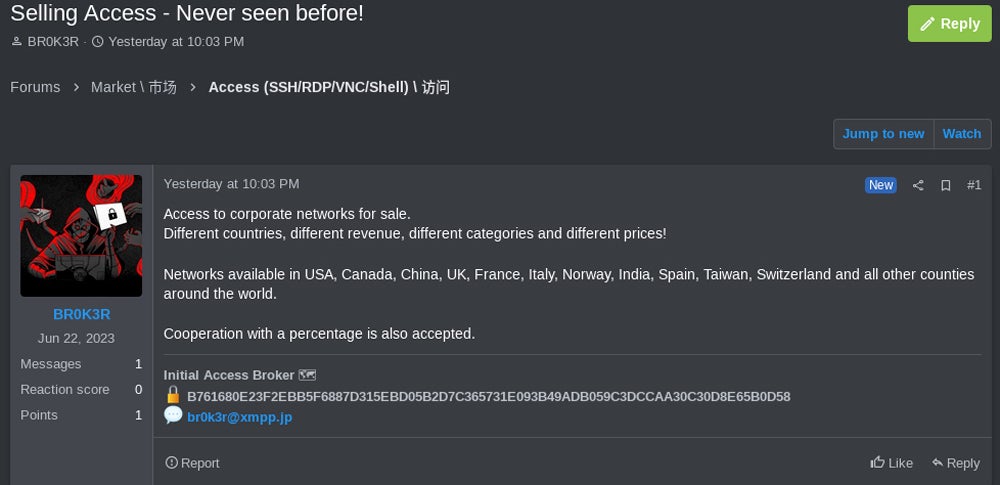

Группа продает корпоративный доступ, который они получают на подпольных форумах киберпреступников, и активно сотрудничает с филиалами программ-вымогателей, чтобы помочь в выкупе жертв. В последние недели злоумышленники нацелились на проникновение в организации США и других стран.

Кто такой Фокс Киттен?

Fox Kitten (также известный как Pioneer Kitten, UNC757, Parasite, Rubidium и Lemon Sandworm) — это вредоносная программа, которая активно занимается кибершпионажем как минимум с 2017 года.

ФБР заявило, что группа связана с иранским правительством и поддерживает кражу конфиденциальных технических данных против различных организаций, согласно рекомендациям. Злоумышленник нацелился на компании на Ближнем Востоке, такие как Израиль и Азербайджан, а также на компании в Австралии, Финляндии, Ирландии, Франции, Германии, Алжире, Турции, США и, возможно, других странах.

Согласно сообщению, с 2017 года Fox Kitten предприняла множество попыток взлома компьютерных сетей американских организаций. Их целями были школы, муниципальные органы власти, финансовые учреждения и медицинские учреждения США, причем недавние инциденты произошли в августе 2024 года.

Компания Dragos, занимающаяся кибербезопасностью ОТ, отметила, что злоумышленник также нацелился на организации, связанные с ICS, эксплуатируя уязвимости в устройствах виртуальных частных сетей.

В сообщении также говорится, что группа использует «иранское название компании Danesh Novin Sahand (идентификационный номер 14007585836), вероятно, в качестве прикрытия для вредоносной кибердеятельности группы».

Больше, чем просто кибершпионаж

В 2020 году операция «Pay2Key» под руководством Фокса Киттена показала, что злоумышленники могут преследовать и другие цели, а не только содействовать кибершпионажу.

По данным израильской компании ClearSky Cyber Security, атаки с использованием программ-вымогателей были направлены на израильские организации с использованием ранее не зарегистрированных программ-вымогателей, однако кампания по атакам, скорее всего, была пропагандой, чтобы вызвать страх и создать панику в Израиле. Данные, украденные во время атак, были публично обнародованы на сайте утечки, на котором упоминалось «Pay2Key, кошмар киберпространства Израиля!», как показано в отчете.

Другой отчет, опубликованный компанией по кибербезопасности CrowdStrike в 2020 году, показал, что злоумышленник также рекламировал продажу доступа к взломанным сетям на подпольном форуме. Исследователи рассматривают эту деятельность как потенциальную попытку диверсификации источников дохода, наряду с целевыми вторжениями в поддержку иранского правительства.

Сотрудничество с партнерами по вирусам-вымогателям

После того, как Fox Kitten получает доступ к сетям жертв, группа сотрудничает с несколькими филиалами программ-вымогателей из NoEscape, RansomHouse и ALPHV/BlackCat. Злоумышленник предоставляет полный доступ к филиалам программ-вымогателей в обмен на процент от выплат выкупа.

По данным ФБР, Fox Kitten предоставляет не только доступ к взломанным сетям. Группа тесно сотрудничает с филиалами программ-вымогателей, чтобы блокировать сети жертв и разрабатывать стратегии вымогательства. Тем не менее, группа не раскрывает своим контактам из числа филиалов программ-вымогателей свое местонахождение в Иране и не раскрывает своего происхождения.

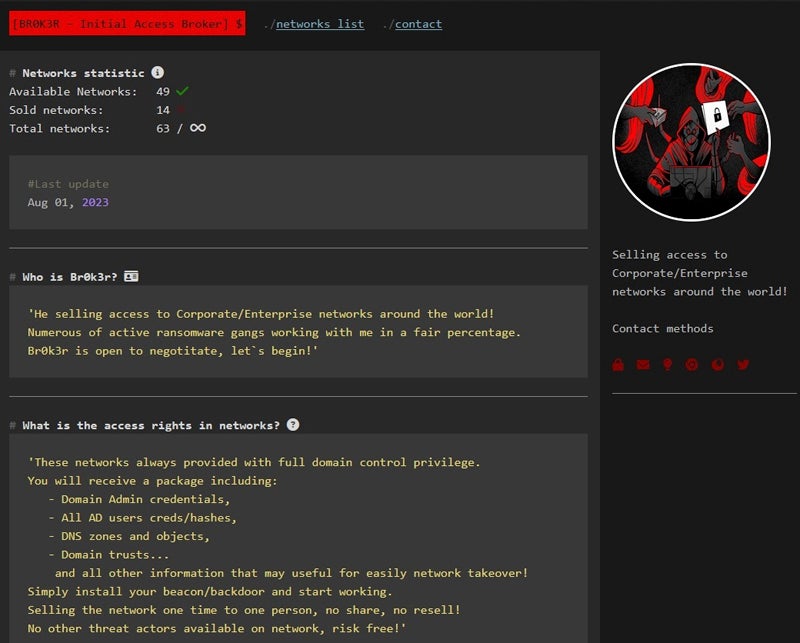

В совместном сообщении говорится, что группа называет себя псевдонимом «Br0k3r» и использовала на своих каналах в 2024 году «xplfinder».

Технические подробности

Fox Kitten использует поисковую систему Shodan для определения IP-адресов, на которых размещены устройства, уязвимые для определенных уязвимостей, таких как Citrix Netscaler, F5 Big-IP, Pulse Secure/Ivanti VPN или брандмауэры PanOS.

После эксплуатации уязвимостей злоумышленник:

- Устанавливает веб-шеллы и захватывает учетные данные для входа перед созданием вредоносных задач для добавления бэкдор-вредоносного ПО и продолжения компрометации системы.

Использует скомпрометированные учетные данные для создания новых учетных записей в сетях жертв, используя скрытые имена, такие как «IIS_Admin» или «sqladmin$».

Получает контроль над учетными данными администратора для входа в контроллеры домена и другие части инфраструктуры. Существующее программное обеспечение безопасности и антивирус также отключаются.

«Br0k3r» активен уже больше года.

В совместном сообщении приводятся несколько индикаторов компрометации, а также перечисляются идентификаторы TOX для псевдонима «Br0k3r». TOX — это программное обеспечение для обмена мгновенными сообщениями по одноранговой сети, предназначенное для обеспечения безопасной связи и использующее уникальные ключи для идентификации пользователей.

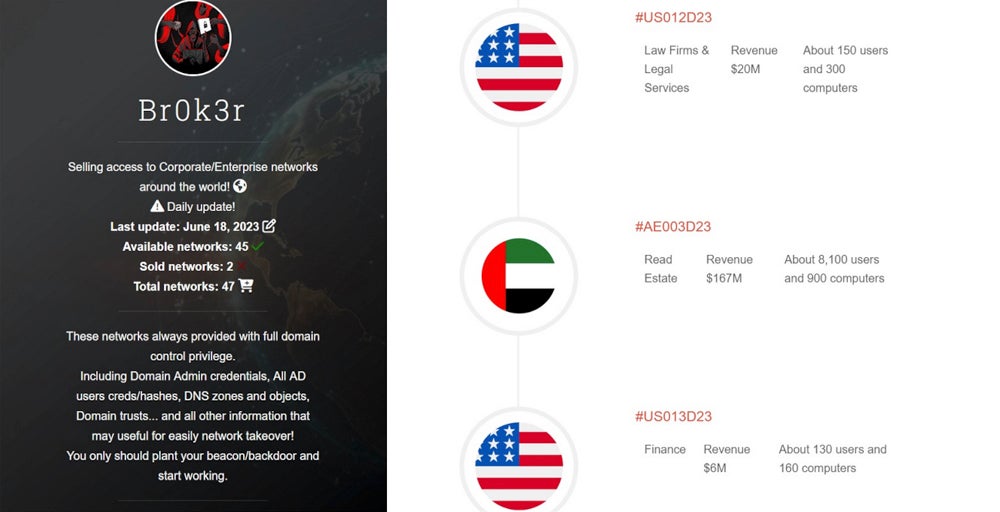

Уникальный идентификатор TOX для «Br0k3r» уже был раскрыт в 2023 году институтом SANS как первоначального брокера доступа, продающего доступ к корпоративным сетям в разных странах, включая США, Канаду, Китай, Великобританию, Францию, Италию, Норвегию, Испанию, Индию, Тайвань и Швейцарию.

Неудивительно, что злоумышленники выбрали США своей целью, поскольку, по данным компании по кибербезопасности MalwareBytes, эта страна наиболее пострадала от программ-вымогателей.

Использование форумов киберпреступников

Злоумышленник предоставил уникальный веб-сайт, размещенный на Tor, для рекламы своего доступа на нескольких форумах различных киберпреступников.

Первая версия веб-сайта Br0k3r указывает, что каждая продажа содержит полный контроль над доменом, включая учетные данные администратора домена, учетные данные пользователя Active Directory, зоны и объекты DNS, а также доверительные отношения домена Windows.

Вторая версия сайта, запущенная примерно в августе 2023 года, указывает на то, что «со мной сотрудничает множество активных группировок, занимающихся вымогательством».

Как защитить свой бизнес от этой угрозы

Первоначальный метод компрометации, применяемый Fox Kitten, заключается в эксплуатации известных уязвимостей в нескольких различных устройствах, подключенных к Интернету, в частности корпоративных VPN или устройствах брандмауэров. Для защиты от этой киберугрозы компании должны:

- Обновляйте и исправляйте устройства VPN и брандмауэра, чтобы не поддаваться таким уязвимостям.

Обновляйте и исправляйте все операционные системы, а программное обеспечение должно быть обновлено и исправлено.

Отслеживайте, кто имеет доступ к VPN, на предмет подозрительного подключения или попытки подключения. Также следует использовать фильтрацию на устройствах VPN, чтобы сотрудники могли подключаться только с помощью своего обычного подключения к Интернету, когда это необходимо.

Проверяйте и анализируйте файлы журналов. Любое обнаружение индикатора компрометации, представленного в совместном отчете, должно приводить к немедленному расследованию.

Развертывайте решения безопасности на каждой конечной точке и сервере, чтобы обнаружить подозрительную активность.

Наконец, ФБР и CISA не рекомендуют платить выкуп, поскольку нет никаких гарантий, что жертвы восстановят свои зашифрованные файлы, а эти платежи могут также пойти на финансирование другой преступной деятельности.

Раскрытие информации: я работаю в компании Trend Micro, но мнения, высказанные в этой статье, принадлежат мне.

Оригинал