Инновационная проверка личности: введение в протоколы подтверждения личности (PoP)

5 мая 2023 г.В этом документе рассматриваются протоколы подтверждения личности (PoP) — типы механизмов проверки личности, которые направлены на защиту цифрового пространства от мошенничества с идентификацией. Повествование начинается с обзора истории PoP, преимуществ и проблем, а также основных вариантов использования. Затем описываются основные механизмы проверки личности, их преимущества и ограничения, а также инициативы, в которых они используются. Наконец, приведено сравнение протоколов PoP. Выдвигая на первый план потенциал протоколов PoP для революционного изменения того, как мы видим проверку личности в эпоху Web3, этот документ способствует продолжающемуся обсуждению цифровой идентификации и обеспечивает основу для будущих исследований и разработок в этой области.

Введение

В последние годы потребность в надежных и безопасных системах проверки личности становится все более важной. Традиционные методы идентификации оказались уязвимыми для нарушений безопасности и мошенничества. В ответ на это появились протоколы подтверждения личности (PoP), которые стали многообещающим решением для проверки личности.

В этом документе представлено введение в PoP и его потенциал как революционной технологии проверки личности. PoP относится к эффективному инструменту, способному создать действительно децентрализованный протокол для противодействия вредоносным атакам на онлайн-платформы, в основном атакам с использованием нескольких поддельных виртуальных удостоверений, таких как Sybil. Эти протоколы основаны на криптографических алгоритмах для обеспечения безопасности и целостности проверки личности.

PoP демонстрирует большой потенциал в преобразовании процесса аутентификации и защите от нарушений безопасности и мошенничества, несмотря на трудности, с которыми он может столкнуться. В документе рассматривается PoP и его преимущества по сравнению с традиционными методами проверки личности, а также рассматриваются проблемы и риски PoP, включая проблемы с конфиденциальностью, масштабируемость и совместимость с существующими системами. В нем также рассматриваются различные варианты использования PoP, такие как проверка личности, демократическое управление, финансирование общественных благ, универсальный базовый доход (UBI), антисивилловские инструменты и аирдропы и т. д.

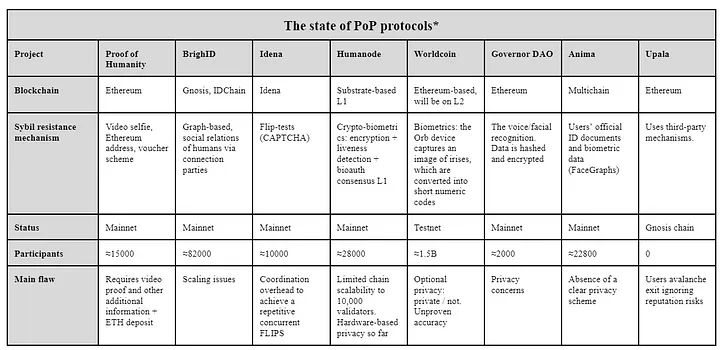

Мы обсудили наиболее известные механизмы проверки личности и инициативы PoP, в том числе Kleros, BrightID, Идена, Humanode, Worldcoin, Губернатор DAO, Anima, Upala и Паспорт Gitcoin. Приведена сравнительная таблица инициатив PoP. Изучая их и анализируя их потенциал и ограничения, эта статья призвана вдохновить на дальнейшие исследования потенциала PoP.

Часть I. Понимание PoP

Эта часть предназначена для всестороннего понимания PoP. Раздел начнется с обзора и истории концепции. Затем внимание сместится на уникальные компоненты PoP, которые отличают его от традиционных подходов, таких как Proof of Work (PoW) и Proof of Stake (PoS). Наконец, в этом разделе будут рассмотрены различные варианты использования, в которых PoP может быть успешно реализована, и рассмотрены преимущества PoP по сравнению с другими методами проверки личности, а также связанные с этим проблемы и риски. К концу этого раздела читатель будет иметь прочную основу знаний о PoP и его потенциале для преобразования области проверки личности.

От концепций к определениям: прослеживание эволюции PoP

Цель создания распределенной системы, в которой у каждого уникального человека будет только один идентификатор, оставалась на десятилетия. Он стал еще актуальнее и горячее с распространением интернета, увеличением атак Сивиллы и упрощением их проведения.

По сути, сопротивление Сивиллы в системе относится к способности системы противостоять атакам злоумышленников, пытающихся создать несколько поддельных удостоверений или Сивилл, чтобы получить контроль или влияние на систему. Он назван в честь героини книги, женщины по имени Сибил, у которой диагностировано диссоциативное расстройство личности.

Термин «Сибил» ввел Джон Р. Душер (2002). Он определил атаку Сивиллы как

<цитата>«атака, при которой один объект маскируется под несколько объектов или узлов в сети, чтобы получить непропорционально большое влияние в сети или полностью нарушить работу сети».

В ответ на вызовы времени для борьбы с атаками Сивиллы было разработано несколько механизмов. Основными из них являются KYC (что означает «знай своего клиента», а иногда и «знай своего клиента», что представляет собой процесс идентификации и проверки личности клиента), тесты Тьюринга, такие как CAPTCHA (надуманная аббревиатура от полностью автоматизированного общедоступного теста Тьюринга, позволяющего различать компьютеры и людей). ) представлено фон Аном и др. (2008 г.), социальное доверие и графики, а также другие комплексные методы.

Однако не все из них обеспечивают конфиденциальность и анонимность, требуя от пользователей предоставления информации, позволяющей установить личность (PII), которая может включать имена, адреса, адреса электронной почты, номера паспортов, номера финансовых счетов и т. д.

Один из первых подходов к сохранению конфиденциальности был предложен Брайаном Фордом, Джейкобом Штраусом и др. (2008) для создания анонимных личных учетных данных для использования в распределенных системах. В основном это были псевдонимные вечеринки, участники которых периодически собирались на личные мероприятия и использовали тот факт, что люди физически могут находиться только в одном месте в каждый момент времени:

<цитата>"Псевдонимная вечеринка – это собрание, на котором участники создают новые онлайн-идентификации, также известные как псевдонимы, и устанавливают тесные связи между своими офлайн- и онлайн-личностями. Процесс включает в себя проверку реальной личности каждого участника, создание новой пары криптографических ключей для каждого псевдонима и создание сети доверия между участниками. Затем псевдонимы можно использовать для различных онлайн-транзакций, таких как электронное голосование, онлайн-аукционы или анонимное ведение блога, с гарантией того, что каждый участник использует только один псевдоним и что каждый псевдоним соответствует реальной личности». /эм>

Виталик Бутерин (2014) также был одним из первых исследователей, которые подняли «уникальную человеческую проблему» и предложили создание «уникальной системы идентификации» для криптосетей:

<цитата>«…последняя уникальная человеческая проблема — это потребность в системе репутации и идентичности, которая не зависит от какой-либо центральной власти. Это необходимо для создания недоверенной сети контрактов. Возможным направлением является использование системы сети доверия, где каждая учетная запись связана с реальной личностью, которая сама по себе связана с определенной репутацией. В качестве альтернативы можно использовать централизованную систему идентификации, но такую, которая контролируется пользователями, а не какой-либо одной центральной организацией».

Антисивилловская по своей сути, такая система давала бы каждому человеку один-единственный токен участия.

Несколько лет спустя термин PoP был предложен в академической статье Borge et al. (2017), когда они представили криптовалюту PoPCoin. По их словам,

<цитата>«Подтверждение личности основано на концепции подотчетных псевдонимов. Идея состоит в том, чтобы связать виртуальную и физическую личность в реальном собрании (например, на вечеринке), сохраняя при этом анонимность пользователей».

Также существуют определенные нюансы и вариации именования PoP. Таким образом, механизм PoP также обычно называют Proof of Existence (PoE) или Proof of Human Existence (PoHE). Например, Чопра, Гупта и Ламбора (2019 г.) определяют PoE как основанный на блокчейне механизм,

<цитата>«позволяет пользователям проверять существование цифрового документа, не раскрывая его содержимого и не требуя участия доверенной третьей стороны».

В основном PoP можно определить как тип механизма проверки личности, устойчивого к Sybil, который использует уникальные атрибуты и характеристики людей для проверки их личности. Используя децентрализованные сети и криптографические алгоритмы, протоколы PoP призваны обеспечить более безопасную и экономичную альтернативу традиционным методам идентификации.

В настоящее время существует несколько криптоинициатив, которые внедряют PoP в различных подходах для повышения безопасности своей сети и проверки личности, тем самым революционизируя наши представления о децентрализации и технологиях и способствуя более безопасному и ориентированному на человека будущему.

Изучение уникальных компонентов PoP

Протоколы PoP имеют два ключевых компонента, которые отличают их от традиционных механизмов проверки личности. Эти компоненты:

* Личность

Протоколы PoP требуют, чтобы пользователи доказывали, что они являются уникальными людьми, с помощью различных средств, таких как, например, биометрические данные или проверка сообщества. В основном протоколы PoP полагаются на уникальный процесс распознавания людей для идентификации людей, в отличие от традиционных методов проверки личности, которые полагаются на документы или учетные данные. Этот процесс обеспечивает более безопасный и надежный метод идентификации, который не подвержен мошенничеству или выдаче себя за другое лицо.

* Децентрализация

Протоколы PoP используют децентрализованные системы проверки, в которых сеть узлов или одноранговых узлов проверяет личность человека, а не централизованный орган. Эта система снижает риск утечки данных и обеспечивает больший контроль над данными для отдельных лиц.

PoP: сопротивление Сивилле помимо PoW и PoS

PoP — это новый подход к проверке личности, который при построении на уровне 1 отличается от традиционных механизмов сдерживания Сибиллы, таких как Proof of Work (PoW) и Proof of Stake (PoS), которые в настоящее время доминируют в этой области.< /p>

В двух словах, PoP предназначен для проверки того, является ли каждый человек в сети уникальным и имеет единственную личность, и обеспечивает ее. Привнося в систему равенство и сопротивление Сибиллы, механизм PoP в сетях уровня 1 гарантирует каждому человеку одинаковый вес в консенсусе, право голоса и вознаграждение, создавая демократическую и справедливую одноранговую сеть.

Напротив, сети PoW и PoS предоставляют право голоса и вознаграждение пропорционально экономическим вложениям пользователей в деятельность или ресурс, долю или вычислительную мощность, что приводит к олигополиям и пулам майнинга, что является их основным недостатком. PoW требует, чтобы майнеры выполняли задачу, требующую больших вычислительных ресурсов, для проверки транзакций и защиты сети, в то время как PoS требует, чтобы валидаторы подтверждали право собственности на определенное количество криптовалюты.

L1 PoP обеспечивает проверку личности, основанную на человеческом существовании, а не просто на вычислительных ресурсах. PoP может быть особенно важным для определенных случаев использования, таких как финансирование общественных благ, где идентификация имеет решающее значение для подотчетности и прозрачности. Таким образом, PoP может революционизировать не только способы проверки личности, но и способы распределения ресурсов и управления общественными благами.

В настоящее время Humanode и Idena PoP используются для замены PoW и PoS, поскольку они являются сетями уровня 1, способны на это.

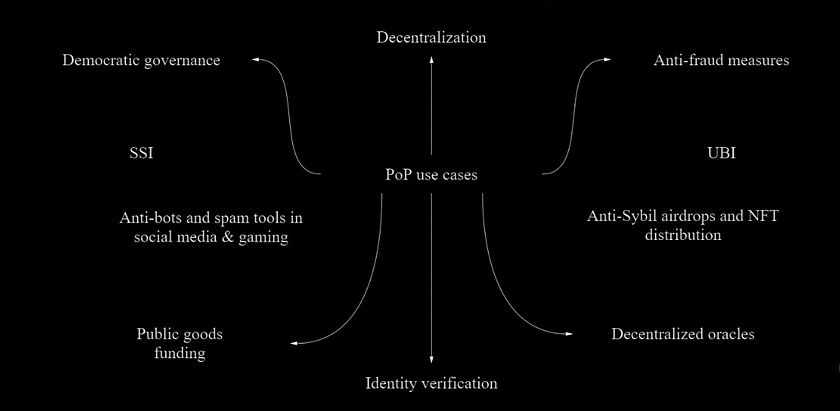

Случаи использования PoP: от SSI до UBI

Протоколы PoP имеют несколько вариантов использования, которые демонстрируют их потенциал революционного подтверждения личности и создания более безопасной и надежной цифровой экосистемы.

* Подтверждение личности

Одним из основных вариантов использования протоколов PoP является проверка личности. PoP потенциально может использоваться для проверки личности децентрализованным способом, гарантируя точную проверку личности пользователя. Этот вариант использования особенно актуален в таких отраслях, как банковское дело, здравоохранение и системы голосования, где решающее значение имеет безопасная и эффективная проверка личности.

* Суверенная идентификация (SSI)

* Децентрализация

Ключевым применением PoP является устранение третьих сторон и обеспечение широкого распределения контроля в системе и права голоса. Такой сценарий помогает сетям подтверждения личности избежать повторной централизации, которая наблюдалась в сетях подтверждения работы и подтверждения доли.

* Демократическое управление

Следующий вариант использования — ускорение и упрощение демократического управления. Децентрализованная архитектура блокчейна должна быть построена таким образом, чтобы обеспечить соблюдение принципа «один человек = один голос». Использование протоколов PoP в демократическом управлении может обеспечить безопасность и надежность процесса голосования без необходимости использования централизованных органов власти. Используя протоколы PoP, можно проверять личность избирателей, не раскрывая их личную информацию, что может помочь в построении более прозрачной и демократичной системы.

Здесь стоит отметить концепцию квадратичного голосования, инновационную концепцию, которая стала многообещающим решением для принятия решений на уровне сообщества. Он был введен экономистом Гленом Вейлом (2012). Квадратное голосование - это система голосования, которая позволяет избирателям распределять свои голоса неравномерно, отражая интенсивность их предпочтений, а не просто их количество голосов. Как объясняет Вейл, «Концепция квадратичного голосования… позволяет людям выражать свое отношение к различным вопросам, не позволяя экстремистам доминировать в дебатах».

* Универсальный базовый доход (UBI)

Концепция ВБД в ее ранних формах предлагалась различными мыслителями с течением времени, и ее происхождение можно проследить до работ таких философов, как Томас Мор и Томас Пейн. В наше время его защищают такие фигуры, как, например, Милтон Фридман. Конкретное предложение по внедрению БОД варьируется в зависимости от инициатора, но обычно оно включает предоставление регулярных безусловных выплат всем людям в данном обществе с целью решения проблемы бедности, неравенства и других социальных проблем. Используя протоколы PoP, можно проверить личность подходящих получателей и распределить UBI прозрачным и безопасным образом, что может помочь в сокращении бедности и улучшении социального обеспечения. Например, этого можно добиться путем чеканки фиксированного количества новой валюты для каждого участника-человека в определенный период времени.

* Децентрализованные оракулы

По сути, оракулы — это механизмы, которые предоставляют данные вне цепочки для блокчейнов. Вместо простой технической экспертизы (как в Chainlink) и ставок PoP может предоставить альтернативное решение. Таким образом, свидетели могут быть выбраны случайным образом из множества участников-людей для достижения консенсуса по произвольным доказательствам. Используя протоколы PoP, можно гарантировать подлинность и надежность данных.

* Финансирование общественных благ

Системы PoP на основе блокчейна способны сделать сигнал, представленный голосами и финансовыми обязательствами, прозрачным на наднациональном уровне. Выделение уникальной идентичности, принятое в больших масштабах, может внести вклад в социальную инфраструктуру и решить глобальные проблемы, связанные с экологией, пандемиями, неравенством и так далее. Протоколы PoP можно использовать для обеспечения безопасного и прозрачного финансирования общественных благ, таких как программное обеспечение с открытым исходным кодом, общественная инфраструктура и общественные услуги. Используя протоколы PoP, можно обеспечить прозрачность, подотчетность и безопасность финансирования, что может способствовать продвижению общего блага.

Глен Вейл и ученый-компьютерщик Эрик Познер предложили концепцию квадратичного финансирования в своих статьях (2013, 2014, 2015), а затем расширили его в своей книге «Радикальные рынки» (2018). Квадратичное финансирование — это механизм финансирования, который использует квадратичное голосование для неравномерного распределения средств в зависимости от интенсивности поддержки конкретного предложения. Как отмечают Вейл и Познер, QF «направлен на создание более демократичного процесса финансирования, который может быть легко использован более широким кругом лиц и организаций».

* Меры по борьбе с мошенничеством

Еще одним важным вариантом использования протоколов PoP являются меры по борьбе с мошенничеством. Гао и др. (2020) объясняют, что протоколы PoP «могут помочь предотвратить мошенничество с идентификацией путем установления безопасной и поддающейся проверке связи между физическим лицом и его цифровой идентификацией». Это может быть достигнуто с помощью различных механизмов PoP, таких как, например, , биометрическая аутентификация, которая обеспечивает физическое присутствие пользователя и подтверждает его личность.

* Инструменты для защиты от ботов и спама в социальных сетях и играх

Известно, что боты манипулируют играми и социальными сетями, в том числе сигнализируют такими способами, как лайки и количество подписчиков. В сетях, где пользователи могут создавать несколько учетных записей и получать вознаграждение за каждую из них, стабильная защита Sybil может помочь в создании более аутентичного и надежного онлайн-сообщества, поскольку она может бороться с распространением фальшивого опыта, дезинформации, а также мошенничеством с цифровой рекламой.

* Эйрдропы Anti-Sybil и распространение NFT

Аирдропы и невзаимозаменяемые токены (NFT) как недавние криптографические явления страдают от отсутствия сопротивления Сивиллы. В погоне за токенами, которые легко получить, пользователи часто создают несколько учетных записей. PoP является ключевым компонентом в обеспечении честных аирдропов и распространения NFT.

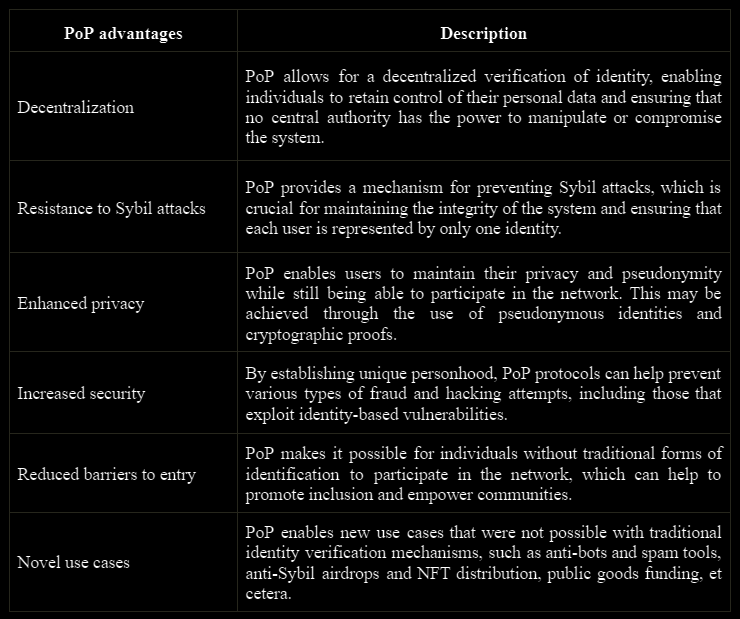

Раскрытие преимуществ

Протоколы PoP имеют ряд преимуществ по сравнению с традиционными методами проверки личности, которые основаны на обмене конфиденциальной личной информацией, такой как выданное государством удостоверение личности или номер социального страхования, что может подвергнуть людей риску кражи личных данных и поставить под угрозу их конфиденциальность.< /p>

Одним из ключевых преимуществ протоколов PoP является повышенная безопасность. Используя передовые криптографические методы, протоколы PoP усложняют злоумышленникам возможность выдавать себя за отдельных лиц и участвовать в мошенничестве с идентификацией, а также повышают общую безопасность в сети. Кроме того, такие криптографические доказательства повышают доверие к данным.

Кроме того, протоколы PoP предлагают улучшенный пользовательский интерфейс. Предоставляя простые и удобные средства установления и проверки личности, протоколы PoP уменьшают потребность в громоздких и трудоемких процессах ручной проверки.

Кроме того, большинство протоколов PoP делают проверку личности более доступной для людей, не имеющих доступа к традиционным формам идентификации, таких как малоимущие, беженцы и бездомные.

Наконец, протоколы PoP могут быть реализованы в больших масштабах, что делает их подходящими для использования в широком спектре цифровых приложений и вариантов использования, от финансовых транзакций до онлайн-голосования и не только. К таким вариантам использования относятся инструменты для борьбы с ботами и спамом, аирдропы против Sybil и распространение NFT, финансирование общественных благ и т. д.

По сути, протоколы PoP предлагают многообещающую новую парадигму проверки личности в эпоху цифровых технологий. Предоставляя более безопасные и удобные средства установления и проверки личности, протоколы PoP имеют значительные потенциальные преимущества для отдельных лиц, компаний и общества в целом.

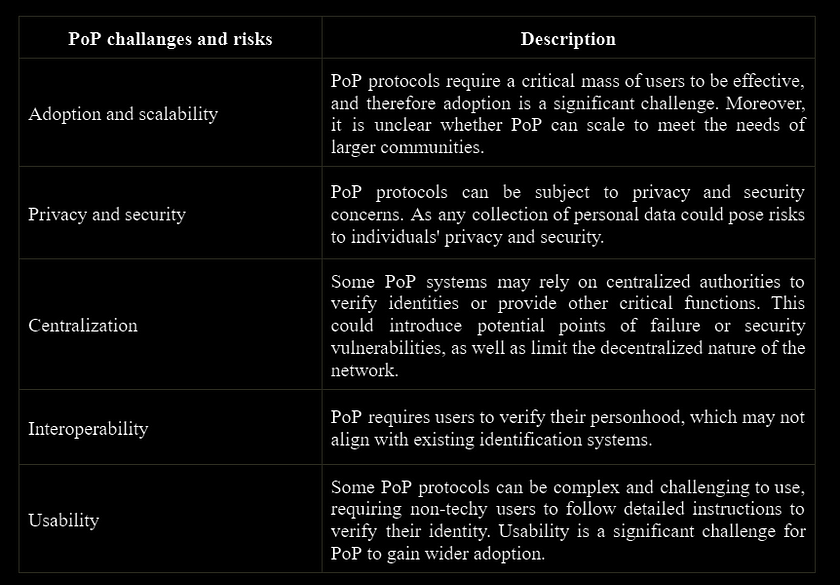

Проблемы и риски

Несмотря на потенциальные преимущества протоколов PoP, необходимо учитывать ряд ограничений и проблем. Одной из серьезных технических проблем является сложность создания надежной, масштабируемой и надежной системы проверки личности. Кроме того, существует риск создания централизованной системы в сценарии, когда протоколы PoP требуют, чтобы центральный орган или доверенная третья сторона проверяли личность, и большой потенциал для проблем с конфиденциальностью. Кроме того, существует риск кражи личных данных и выдачи себя за другое лицо, если протоколы PoP не предназначены для защиты от подобных атак.

Таким образом, протоколы PoP открывают большие перспективы для революционного изменения способов проверки личности и защиты от мошенничества и нарушений безопасности. Однако существуют серьезные проблемы и ограничения, которые необходимо устранить, чтобы обеспечить успех этих протоколов в долгосрочной перспективе.

Часть II. Подтверждение личности: используемые механизмы и инициативы

Поскольку мир становится все более цифровым, потребность в надежных и безопасных механизмах проверки личности становится все более актуальной. В ответ на эту потребность возник широкий спектр инициатив, использующих различные методы для проверки личности людей. В этой части документа рассматриваются различные механизмы проверки личности и проекты, в которых они используются, а также обзор их сильных и слабых сторон. Изучив их, мы сможем лучше понять текущее состояние проверки личности и проблемы, которые еще предстоит решить.

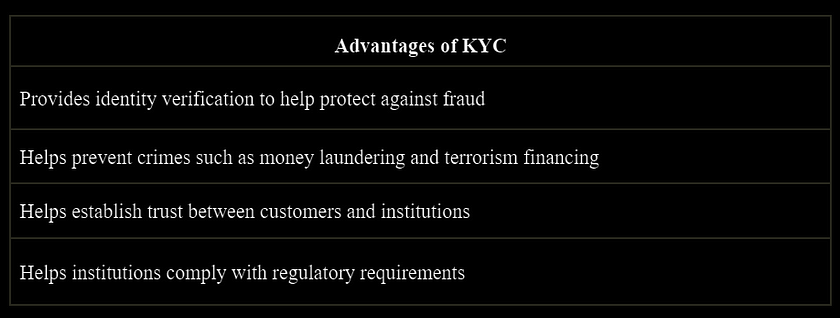

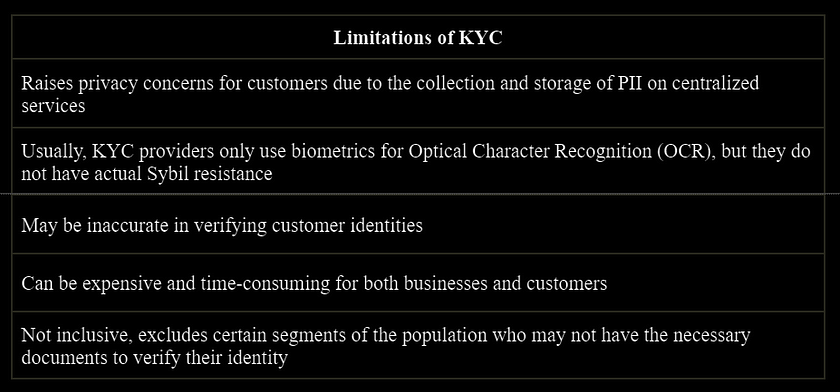

Знай своего клиента (KYC)

KYC, или «Знай своего клиента», — это наиболее распространенный метод подтверждения личности. Во многих странах это нормативное требование, согласно которому финансовые учреждения и другие регулируемые организации должны подтверждать личность своих клиентов.

Большинство децентрализованных решений для идентификации требуют, чтобы пользователи выполняли KYC и предоставляли PII, конфиденциальную личную информацию, такую как государственный идентификатор, адрес, фотографию и т. д. Затем эта информация используется для проверки личности клиента с использованием различных методов, таких как ручная проверка, электронные базы данных и биометрические данные. аутентификация. Проблема в том, что такие решения не обеспечивают ни безопасности, ни конфиденциальности, храня личную информацию пользователей на централизованных серверах, с прямым доступом к данным, предоставляемым назначенным сотрудникам, что означает, что ими можно манипулировать, потерять или украсть.

Чтобы добиться минимальной устойчивости к атакам Sybil, в этом подходе использовались прокси-серверы идентификации, такие как номера телефонов, кредитные карты или проверка IP-адреса. Часто легко получить множество прокси-серверов идентификации, используя такие методы, как SMS или подмена IP-адреса.

Кроме того, процессы KYC могут быть дорогими и занимать много времени, поскольку клиенты должны пройти ряд шагов для завершения процесса проверки. Несмотря на то, что это трудоемкий процесс, KYC может быть неточным при проверке личности клиента из-за программного обеспечения, человеческой ошибки или поддельных документов. Кроме того, сбор и хранение личных данных во время процесса KYC может вызвать у клиентов проблемы с конфиденциальностью.

Еще одним ограничением KYC является исключение. Он может исключать определенные слои населения, у которых может не быть необходимых документов для подтверждения их личности, например, беженцы или лица без постоянного адреса. Такое исключение может нанести ущерб этим группам населения и ограничить их доступ к финансовым услугам и другим возможностям.

Появление новых технологий, таких как блокчейн и протоколы PoP, может революционизировать KYC, предоставляя более эффективные и безопасные механизмы проверки личности. Протоколы PoP могут обеспечивать механизм аутентификации, основанный на криптографических методах для проверки личности человека без раскрытия конфиденциальной информации, что делает его привлекательным вариантом для процессов KYC. Используя такие криптографические методы, можно упростить процедуру KYC, сделать ее более прозрачной и безопасной, а также снизить нагрузку на клиентов.

Таким образом, в 2020 году стартап Synaps инициировал удобное децентрализованное решение KYC для упрощения сбора средств и доступа к инвестициям в Интернете3. Проект был создан с целью оптимизировать и упорядочить путь идентификации, сделав подключенные сообщества более безопасными.

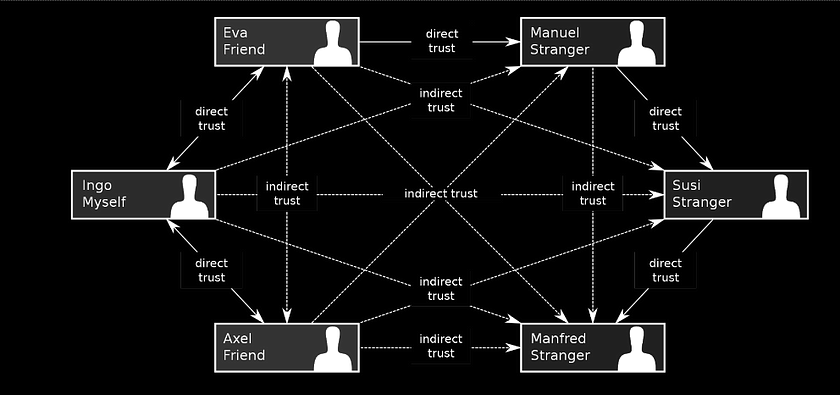

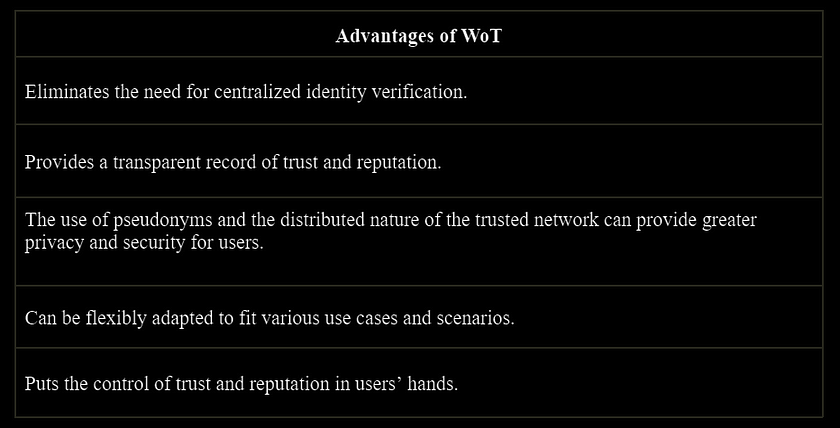

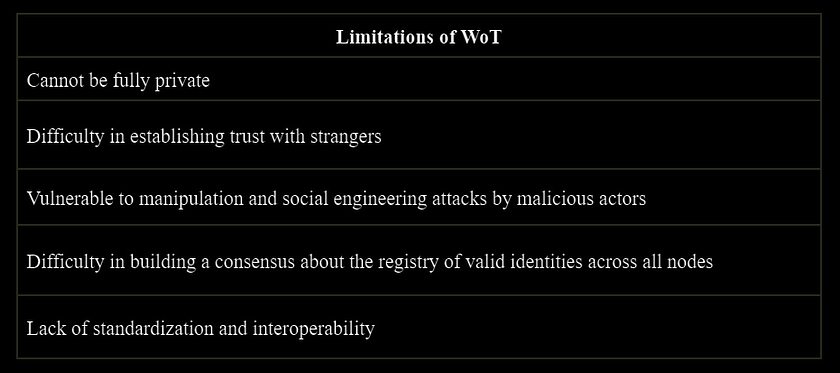

Сеть доверия (WoT)

Сеть доверия (WoT) — это модель доверия, которую можно использовать для установления подлинности и репутации отдельных лиц или организаций в сети. Концепция впервые была предложена создателем Pretty Good Privacy (PGP) Филом Циммерманном (1992 г.).

Первоначально он был разработан как метод проверки подлинности отправителей электронной почты, но с тех пор был применен к другим действиям в Интернете, таким как проверка подлинности веб-сайтов и безопасное общение.

Сеть доверия — это децентрализованная модель доверия и концепция криптографии, используемая в PGP, GNU Privacy Guard (GnuPG) и других PGP-совместимых системах. Он основан на установлении подлинности связи между открытым ключом и его владельцем.

В этой модели у каждого пользователя есть рейтинг доверия, который определяется рейтингами других пользователей, с которыми они связаны. Чем более надежными являются связи пользователя, тем более надежным он считается. Это создает децентрализованную систему доверия, которая не зависит от централизованных органов или учреждений.

Децентрализованный характер модели WoT обеспечивает большую безопасность. Поскольку WoT опирается на доверительные отношения между людьми, в нем нет центрального органа или единой точки отказа, которые могли бы поставить под угрозу безопасность системы.

Однако модель WoT также имеет некоторые ограничения. Например, хотя он и многообещающий, он еще не получил широкого распространения на практике из-за проблем с удобством использования. WoT зависит от репутации и надежности отдельных лиц, но это может быть трудно установить, поскольку у людей могут быть разные критерии того, что представляет собой заслуживающего доверия человека. Модель доверия WoT имеет определенные ограничения, поскольку доверие субъективно и зависит от человека.

Кроме того, модель WoT может быть уязвима для атак со стороны злоумышленников, которые пытаются манипулировать доверительными отношениями, чтобы получить доступ к конфиденциальной информации или ресурсам. Кроме того, эффективность WoT ограничена размером и активностью сети, поскольку более крупная сеть предоставляет больше возможностей для установления доверия и проверки подлинности.

Клерос и доказательство человечности

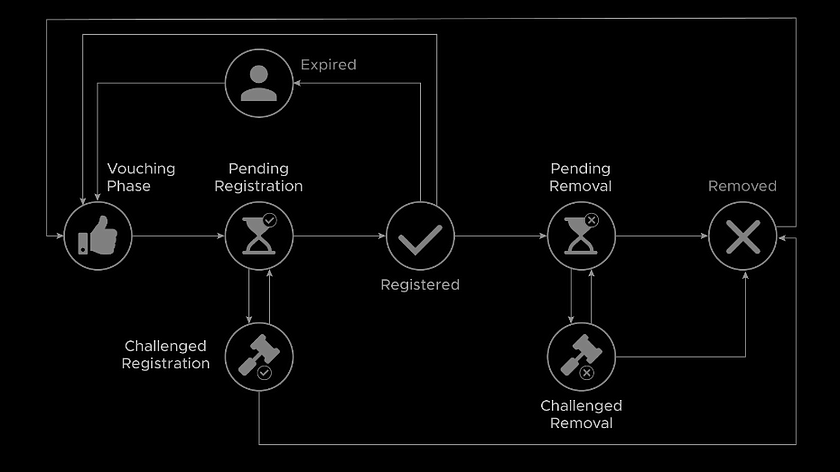

Proof of Humanity (или PoH) – это социальная система подтверждения личности людей на Ethereum.

Согласно C. Lesaege, F. Ast и W. George (2019), Kleros – это децентрализованное приложение на основе Ethereum, которое работает как децентрализованная третья сторона для разрешения споров по любым контрактам, от очень простых до очень сложных. Каждый этап арбитражного процесса (обеспечение доказательств, выбор присяжных и т. д.) полностью автоматизирован. Клерос полагается на стимулы теории игр, чтобы присяжные выносили правильные решения. Результатом стала система разрешения споров, которая выносит окончательные решения быстро, недорого, надежно и децентрализованно.

Команда Kleros предложила протокол Proof of Humanity PoP, решение для идентификации, сочетающее WoT с обратными тестами Тьюринга и разрешением споров. чтобы создать защищенный от Сивиллы список людей.

WoT, основанный на репутации Proof of Humanity, полагается на информацию пользователей о себе, используемую для проверки. Люди, желающие быть включенными в реестр, представляют фотографии, биографию и видеозаписи. Эта PII хранится с использованием IPFS (межпланетная файловая система). Зарегистрированные профили собирают токены UBI Democracy Earth.

Пользователи, которые уже находятся в Proof of Humanity. реестр ручается за других, регистрирующихся с определенной суммой финансового участия. Поручаясь, они гарантируют, что пользователи, за которых они ручаются, существуют и не являются дубликатами другой записи в реестре. Чтобы стимулировать ведение реестра, ваучерные депозиты служат наградой, доступной для всех, кто может правильно определить ложные срабатывания в реестре.

Несмотря на инновации протокола и многочисленные преимущества, он компрометирует информацию участников, требуя видеодоказательств и другой дополнительной информации, что может демотивировать обычных пользователей. Кроме того, протокол требует внесения депозита в ETH для создания профиля Proof of Humanity.

BrightID

BrightID — это социальная сеть идентификации, которая позволяет людям подтверждать приложениям, что они не используют несколько учетных записей.

BrightID – это система идентификации для децентрализованной сети. Он решает проблему уникальной идентификации посредством создания и анализа социального графа. Отношения его графа предназначены для идентификации истинной личности и личности Сивиллы на основе положения узла относительно доверенных начальных значений.

BrightID использует межсетевой протокол доверия, построенный путем графического отображения социальных связей с необязательным вводом доверенных исходных идентификаторов. Цель этого протокола — предоставить пользователям возможность предоставить доказательства того, что они не используют несколько учетных записей в одном приложении.

BrightID — это решение, наиболее характерное для парадигмы Intersectional Identity, формализующее социальную связь, позволяющее различным узлам присоединяться к системе и устанавливать и настраивать свои собственные критерии оценки. С этим значением нет явных ограничений на доверенные сиды в социальном графе BrightID. Любое приложение, использующее свое решение для аутентификации, может создать свой собственный узел BrightID с доступными доверенными начальными значениями. BrightID предназначен для взаимодействия с основными платформами социальных сетей Web2.

Социальный граф служит общей базой для всех узлов, но анализ одного и того же графа может быть разным, поэтому протокол не требует консенсуса между узлами. Приложения могут запускать свои узлы централизованно или в частном порядке, делясь результатами анализа и проверки только с собой, или они могут обеспечивать более высокий уровень децентрализации, позволяя любому пользователю запускать проверку и выбирать результаты из большого количества узлов.

Для борьбы с атаками Сивиллы BrightID запускает GroupSybilRank, модификацию алгоритма SybilRank, для оценки анти-Сибилловской оценки участников сети на основе сходства между группами.

Однако BrightID предстоит преодолеть несколько проблем с точки зрения сопротивления Сивилле, децентрализации и суверенитета. Проект ограничен небольшой исходной сетью, поэтому для отдельных лиц или групп, полностью независимых от существующей сети, нет установленных способов аутентификации. Тем не менее, новые хосты потенциально могут определять новые методы проверки, которые позволят проверять группы пользователей. Масштабирование — это проблема. Одним из возможных решений является партнерство с существующими платформами социальных сетей, которые охватывают широкую сеть пользователей, обеспечивая масштабируемость при сохранении децентрализации.

Еще одно ограничение, характерное для многих сетей, заключается в том, что децентрализованные пользователи с псевдонимами могут сдавать свою верификацию в аренду кому-то другому.

И последнее, но не менее важное: проверки, созданные BrightID может считаться слишком либеральным или слишком строгим. С одной стороны, «стороны подключения» позволяют кому-то создать небольшое количество Сивилл, будучи туристом среди различных групп проверки. С другой стороны, проверки "yekta" требуют близости к центру графика, что нецелесообразно для большинства новых пользователей.

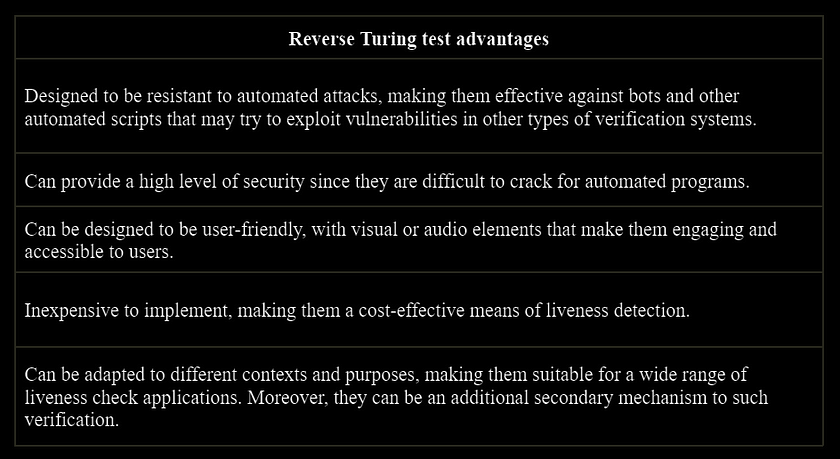

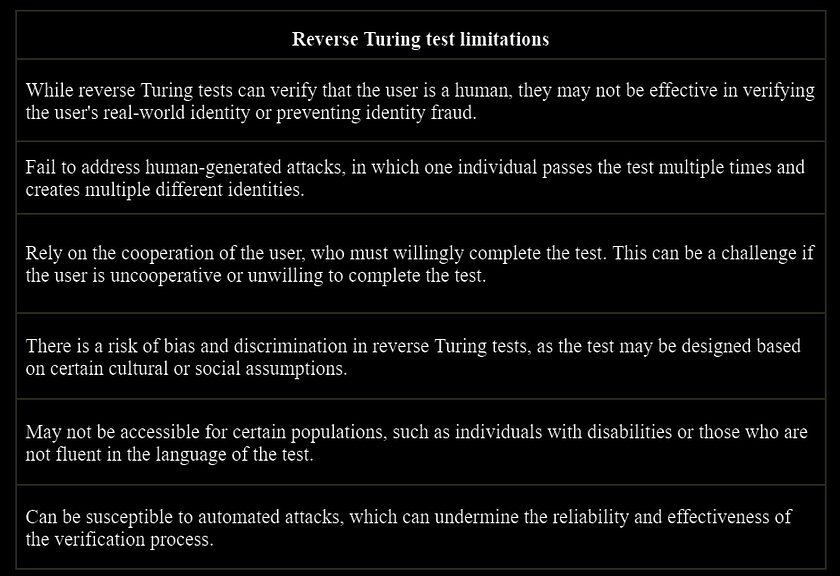

Обратные тесты Тьюринга

Тесты Тьюринга – это тест типа "вызов-ответ", который используется для определения того, может ли машина демонстрировать интеллект, подобный человеческому. Тест Тьюринга, первоначально называвшийся игрой в имитацию, был введен британским математиком и ученым-компьютерщиком Аланом Тьюрингом. (1950) в своей статье «Вычислительные машины и интеллект», работая в Манчестерском университете. По словам Тьюринга, «Вопрос «Могут ли машины думать?» эквивалентен вопросу «Могут ли машины делать то, что можем делать мы (как мыслящие существа)?» (Turing, 1950). В тестах Тьюринга обычно участвует оценщик-человек, который разговаривает с машиной и пытается определить, генерируются ли ответы человеком или машиной. Как отмечено Харнадом (2000), «Машина проходит тест Тьюринга, если человек судит после того, как вопросы как к машине, так и к человеку, не могут достоверно отличить, кто есть кто». Хотя тесты Тьюринга подвергались критике по разным причинам, они остаются популярным инструментом для оценки интеллекта машин.

Обратные тесты Тьюринга — это тесты Тьюринга, в которых цель или роли между компьютерами и людьми поменялись местами. Они использовались в различных контекстах, в том числе в качестве средства аутентификации для онлайн-систем. В этом контексте обратные тесты Тьюринга часто используются для проверки того, что пользователь, пытающийся получить доступ к системе, действительно является человеком, а не машиной или ботом. Этот тип теста широко известен как CAPTCHA (полностью автоматизированный публичный тест Тьюринга для различения компьютеров и людей). Использование CAPTCHA в качестве средства предотвращения автоматического доступа к онлайн-системам стало широко распространенным в последние годы из-за растущего распространения ботов и других автоматизированных инструментов, которые могут использоваться в злонамеренных целях, таких как рассылка спама или атаки типа «отказ в обслуживании».

Несмотря на широкое распространение, обратные тесты Тьюринга и CAPTCHA подвергались различной критике и ограничениям. Некоторые исследователи ставят под сомнение способность обратных тестов Тьюринга проверять реальную личность пользователя или предотвращать мошенничество с идентификацией, в то время как другие отмечают растущую сложность ботов и автоматизированных инструментов, которые могут обходить CAPTCHA. Кроме того, CAPTCHA подвергается критике за то, что некоторым пользователям, особенно людям с нарушениями зрения или когнитивными нарушениями, сложно ее выполнять.

Идена

Idena — это блокчейн PoP, в котором каждый узел связан с криптографической личностью — одним человеком с равным правом голоса.

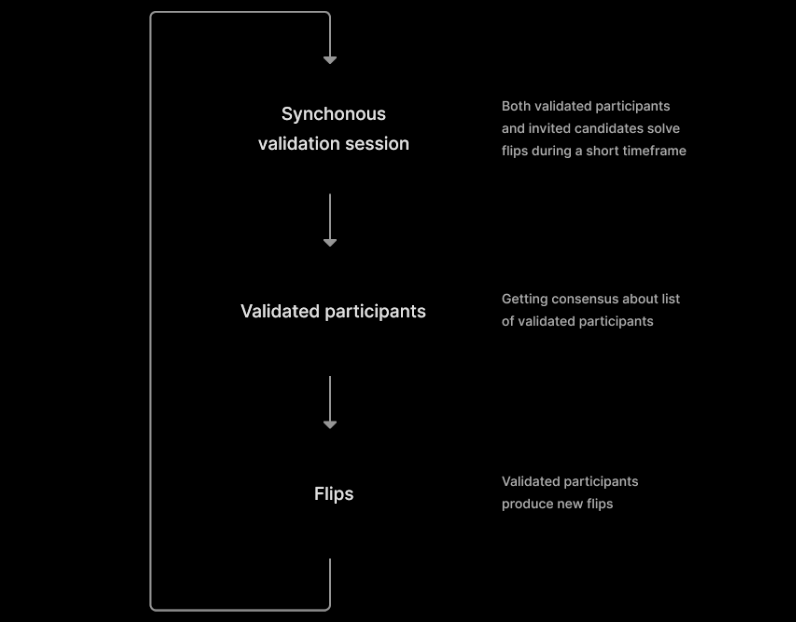

Idena — один из первых блокчейнов PoP, проект с открытым исходным кодом, созданный анонимной группой инженеров в октябре 2018 г.. Он основан на экологически безопасном консенсусе Proof-of-Person, при котором каждый узел связан с криптоидентификацией, представляющей одного человека с равным правом голоса.

Сеть Idena обеспечивает устойчивость к Сивилле за счет сочетания сгенерированных человеком обратных тестов Тьюринга, также известных как тесты FLIP — CAPTCHA, с элементами вечеринки с виртуальным псевдонимом.

Каждый уникальный человек может стать валидатором Idena. Чтобы начать майнинг, им нужно только доказать, что вы уникальный человек, без раскрытия каких-либо личных данных.

Пользователи Idena должны присутствовать на живых церемониях аутентификации, проводимых одновременно для всей сети. Частота определяется размером сети. . Во время этих синхронных событий они должны пройти набор тестов FLIP за ограниченное время. После этого пользователи должны создавать новые тесты.

Ограничение по времени не позволяет одному человеку решать более одного набора FLIP, в то время как аспект человеческого поколения обеспечивает сопротивление машинному обучению. Кроме того, протокол защищает конфиденциальность, поскольку он не включает никаких данных, кроме доказательств сознательной когнитивной способности.

Учитывая, что тесты не могут быть решены с помощью существующего ИИ, Идена успешно обеспечивает доказательство личности. Еще неизвестно, сможет ли стратегия проекта по сопротивлению Сивилле противостоять динамичному развитию ИИ, связанного с нейронными сетями и глубоким обучением.

Кроме того, Idena требует, чтобы новые участники предоставили код приглашения, чтобы иметь возможность присоединиться к своей первой церемонии аутентификации, что повышает безопасность. Код можно получить только через существующих участников, таким образом создавая сеть доверия. Это также распространяется на систему вознаграждений, поскольку на каждой церемонии сеть награждает всех своих участников токенами IDNA.

Наиболее заметным недостатком дизайна Idena являются значительно более высокие затраты на координацию для достижения повторяющегося параллельного решения FLIPS. Все узлы Idena должны постоянно участвовать в синхронных событиях, иначе срок их действия истечет.

Биометрия

Биометрия как технология идентификации человека на основе измерения и статистического анализа его уникальных физических или поведенческих характеристик является явлением, имеющим большое значение в современном обществе. Это ключ к привязке цифровой идентификации и наиболее подходящее средство надежной и быстрой аутентификации людей.

Общая форма лица, отпечатки пальцев, отпечаток ладони, геометрия руки, распознавание радужной оболочки глаза, ДНК, стоматологические записи и даже более тонкие показатели, такие как сердцебиение или запах — современные технологии могут измерять чрезвычайно сложные входные данные для поиска совпадений или подтверждения личности. И эксперты утверждают, что тенденции роста в области мобильной проверки личности и удаленной регистрации сохранятся из-за недавнего распространения пандемии, которая привела к взрывному росту рынков электронных паспортов и медицинских паспортов.

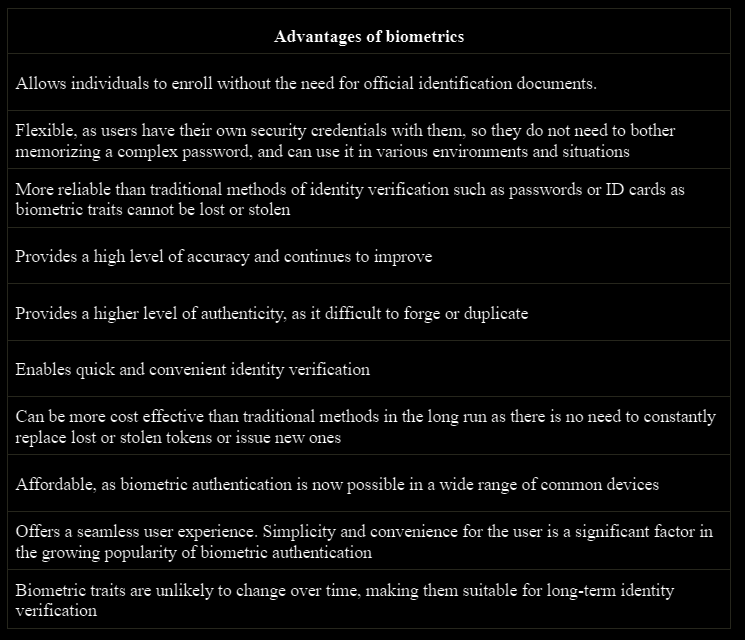

Преимущества биометрии для проверки личности включают высокую степень точности, которую она обеспечивает. В последние годы он стал надежным передовым инструментом для сопротивления Сивилле. В настоящее время самая высокая точность в отрасли с точки зрения возможности совпадения между двумя разными людьми составляет 1 из 125 миллионов (FaceTec), и эти цифры продолжают улучшаться (десять лет назад, в 2013 году, было только 1 из 24 миллиардов).

Биометрические данные, такие как отпечатки пальцев или черты лица, уникальны для каждого человека и не могут быть воспроизведены или украдены, как пароль или PIN-код. Кроме того, биометрическая проверка может выполняться быстро и эффективно, что сокращает время и усилия, необходимые для проверки личности. Биометрия также может усилить меры безопасности, особенно в средах с высоким уровнем риска, за счет дополнительного уровня аутентификации.

Биометрическая технология была принята в качестве надежного метода проверки личности благодаря своей уникальной способности аутентифицировать человека на основе присущих ему физических характеристик. Однако эта технология имеет некоторые ограничения, которые необходимо устранить.

Одним из основных ограничений биометрических технологий является риск утечки данных. Поскольку биометрические данные хранятся в цифровом виде, они уязвимы для кибератак и утечек данных, что может привести к раскрытию персональных данных посторонним лицам. Если биометрические данные скомпрометированы, их невозможно заменить, и люди могут подвергнуться риску кражи личных данных и мошенничества.

Еще одним ограничением биометрической технологии является ее подверженность ошибкам. Такие факторы, как плохое качество изображения, условия окружающей среды и физические изменения внешности человека, могут привести к ложному отклонению или ложному принятию. Ложные отказы возникают, когда система не может распознать действительного пользователя, а ложные приемы возникают, когда система ошибочно идентифицирует неавторизованного пользователя как законного. Тем не менее, эти ограничения легко устраняются системами с реализованными современными механизмами определения живучести.

Кроме того, биометрические технологии могут не подходить для определенных групп людей, например, для людей с ограниченными физическими возможностями или заболеваниями, влияющими на их физические особенности. В таких случаях необходимо использовать альтернативные методы идентификации, чтобы обеспечить комплексную проверку личности.

Кроме того, использование биометрических технологий вызывает опасения в отношении конфиденциальности и защиты данных. Сбор и хранение биометрических данных могут восприниматься как навязчивые действия, и люди могут чувствовать себя некомфортно при мысли о том, что их физические характеристики хранятся и разглашаются. Важно обеспечить сбор и хранение биометрических данных безопасным и этичным образом, чтобы защитить конфиденциальность людей и сохранить их доверие к системе.

* Существует коэффициент ложного принятия (FAR), который возникает, когда биометрическая система неправильно идентифицирует неавторизованное лицо как авторизованное, и коэффициент ложного отклонения (FRR), который возникает, когда биометрическая система ошибочно отклоняет авторизованное лицо как неавторизованное. .

**Атака самозванца – это тип атаки, при котором самозванец предоставляет системе поддельный биометрический образец (например, фотографию, голосовую запись или отпечаток пальца) для получения несанкционированного доступа. Поддельная атака – это тип атаки, при котором злоумышленник использует поддельный биометрический образец, который имитирует характеристики реального образца (например, напечатанный на 3D-принтере отпечаток пальца или силиконовую маску), чтобы обмануть систему.

В целом, хотя биометрическая технология предлагает несколько преимуществ для проверки личности, необходимо учитывать ее ограничения и риски, чтобы обеспечить ее безопасное и ответственное использование.

Гуманод

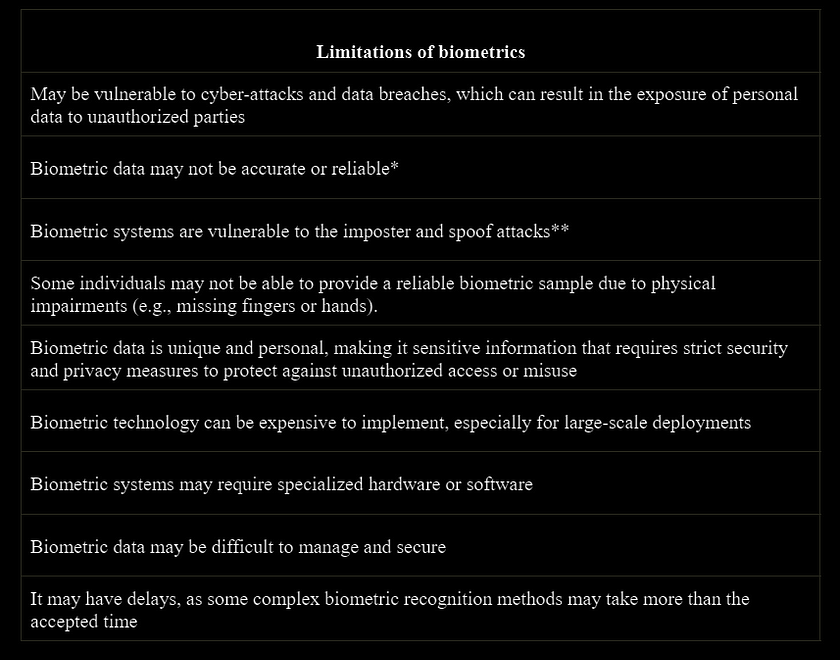

Humanode — это крипто-биометрический блокчейн L1, в котором 1 человек = 1 узел, обеспечивающий устойчивость к Сивилле, правильное распределение власти между людьми и инновационные модели управления в Web3 с использованием криптобиометрической технологии.

Сеть Humanode основывает свою инфраструктуру на биометрии человека_._ Вместо PoW и PoS Humanode использует комбинацию доказательства уникальности и доказательства существования. В сочетании с блокчейном он создает первый в мире уровень цифровой проверки с участием человека.

Валидаторы, которые запускают блокчейн Humanode, создаются с помощью частной крипто-биометрической аутентификации, которая представляет собой комбинацию криптографической и аппаратной конфиденциальности с сопоставлением и механизмы обнаружения жизнеспособности для проверки уникальности и существования реальных людей. Один единственный живой человек может создать только один узел, и каждый узел имеет один голос в системе. Все, о чем заботится система, это то, является ли пользователь уникальным человеком и жив ли пользователь. Humanode использует передовую технологию определения живости, благодаря которой вероятность подмены личности без реального человека перед камерой составляет 1 из 80 000 (точность биометрии — одна из самых быстрорастущих областей, поскольку всего десять лет назад она составляла 1 из 12,5 000). , в 2012). Чтобы достичь высочайшей точности в биометрической отрасли, 1 из 125 миллионов ложных срабатываний — FAR, при обеспечении конфиденциальности, проект в настоящее время реализует биометрию и живучесть FaceTec, а также AMD Безопасные анклавы SEV SNP с аттестацией от сети.

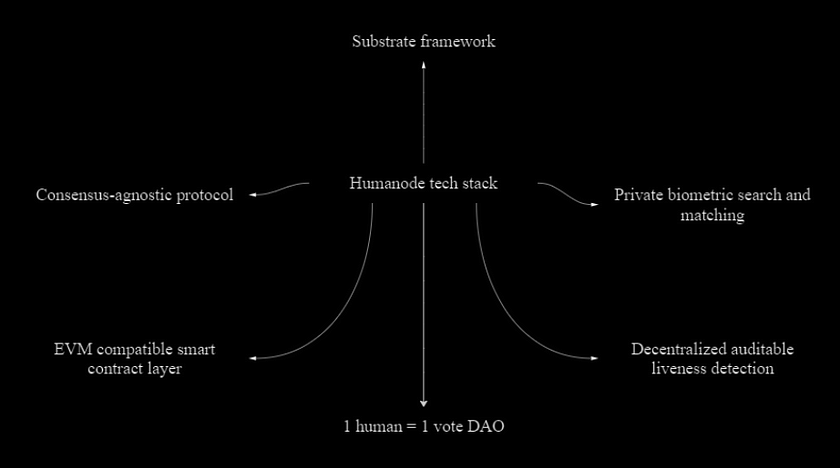

Humanode сочетает различные технологические стеки для создания децентрализованной, безопасной, масштабируемой и устойчивой финансовой сети:

* модуль биоавторизации на основе нейронных сетей для приватной классификации 3D-шаблонов лиц пользователей; * Более 60 модулей обнаружения живучести для механизмов идентификации реальных людей; * Схемы конфиденциальных вычислений и криптографии для обеспечения конфиденциальности биометрических данных и вычислений; * Модуль Substrate в качестве слоя блокчейна; * Затратная система оплаты; * Система управления децентрализованной автономной организацией (DAO) Vortex; * Денежная политика и алгоритм, Fath, где денежная масса реагирует на рост реальной стоимости, а эмиссия пропорциональна. * Может быть установлен без написания кода на серверах Discord.

В целом процесс идентификации человека по биометрическим шаблонам в Humanode делится на два этапа:

- Пользователь сканирует свое лицо в течение 10–15 секунд с любого устройства через 3-мегапиксельную камеру. Нейросеть преобразует видеопоток в анонимный 3D-шаблон, а другие модули проверяют, является ли человек перед камерой реальным.

- Биометрический шаблон и данные о живучести шифруются и отправляются на биометрические конфиденциальные серверы.

- Конфиденциальные биометрические серверы немедленно удаляют данные о живучести и сравнивают новый анонимный 3D-шаблон с уже зарегистрированными в системе. Они отправляют ответ в виде уникального идентификатора в цепочку Humanode или напрямую в приложение.

Для каждой аутентификации пользователя требуются две части данных: анонимный 3D-шаблон (для сопоставления) и данные о живости (для доказательства того, что данные о лице были получены от живого человека). Данные Liveness должны иметь временную метку, быть действительными в течение определенного времени, а затем удаляться. На конфиденциальной ВМ сохраняется только анонимный 3D-шаблон на срок не более одного года. Для каждой попытки аутентификации должны быть получены новые данные о живучести. Данные о лицах должны быть зашифрованы и храниться отдельно от связанных данных Liveness, чтобы избежать риска приманки.

Основным недостатком здесь является ограниченная масштабируемость цепочки Humanode, до 10 000 уникальных валидаторов и, тем не менее, аппаратно-зависимая конфиденциальность, которая все же лучше, чем то, как биометрические данные обрабатываются централизованными объектами.

Всемирная монета

Worldcoin — это сеть с открытым исходным кодом и финансовая сеть, призванная создать глобальную экосистему распределения для универсального базового дохода (UBI).

Worldcoin разрабатывает инструменты, которые работают вместе, чтобы помочь ей выполнить свою миссию. К ним относятся:

* World ID — цифровая идентификация, предназначенная для решения многих важных задач, связанных с идентификацией, включая подтверждение уникальности личности человека. * Токен Worldcoin — токен, который будет свободно распространяться среди людей по всему миру, как для полезности, так и для будущего управления, просто потому, что он является уникальным человеком. * Приложение World – приложение с полным самообслуживанием, которое позволяет осуществлять платежи, покупки и переводы по всему миру с использованием токена Worldcoin, цифровых активов, стейблкоинов и традиционных валют.

По сути, блокчейн Worldcoin представляет новую систему PoP, состоящую из базы данных отсканированных радужных оболочек пользователей, которые используются для проверки их личности и предотвращения атак Сивиллы на сеть и создания пользователями нескольких учетных записей. р>

С технической точки зрения, Worldcoin будет использовать сеть уровня 2 и работать поверх блокчейна Ethereum. Это обеспечивает совместимость со многими существующими инструментами и службами.

Чтобы обеспечить широкое распространение, Worldcoin стремится зарегистрировать 2 миллиарда «уникальных людей» (по состоянию на апрель их 1,5 миллиарда). Worldcoin утверждает, что сделать так, чтобы как можно больше людей использовали одну и ту же валюту, — это первый шаг. Чтобы достичь таких больших результатов, проект вознаграждает каждого пользователя токенами Worldcoin, стимулируя к присоединению новых пользователей. В настоящее время Worldcoin находится в стадии бета-тестирования, запуск которого ожидается в первой половине 2023 года.

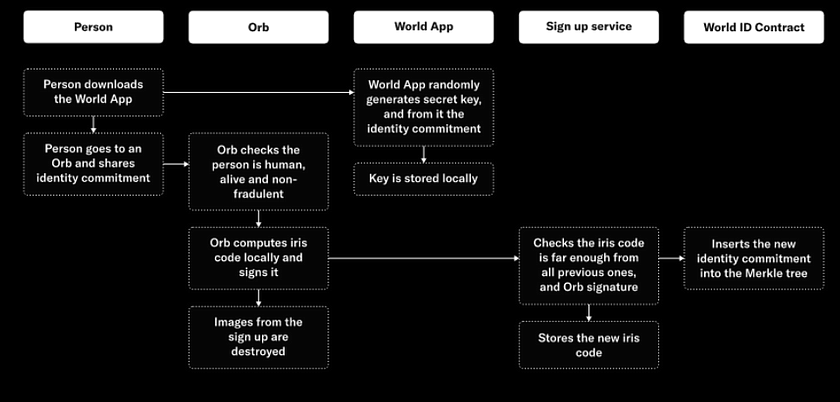

Путь пользователя к регистрации для подтвержденного World ID выглядит следующим образом:

Пользователи, которые хотят зарегистрироваться в системе Worldcoin и получить свои бесплатные токены, должны сначала связаться со сканирующим устройством Orb, сферическим специальным устройством, которое сканирует глаза людей. Эта сфера делает изображение глаз человека в высоком разрешении и преобразует биометрическую информацию об их радужной оболочке в то, что Worldcoin называет IrisCode — набором чисел, сгенерированным Orb, который не связан с кошельками пользователей или какой-либо личной информацией пользователей. Затем Worldcoin сохраняет этот код в базе данных и использует его для обеспечения уникальности человека. При этом система стирает все остальные данные, в том числе исходное изображение радужной оболочки глаза пользователя. Единственные данные, которые остаются, — это IrisCode пользователей, и все, что они делают, — это лишает пользователей возможности зарегистрироваться снова.

Worldcoin заявляет, что использует биометрическую информацию о радужной оболочке глаза человека для своего PoP, чтобы доказать уникальность наименее навязчивым способом. Он направлен на защиту валюты без необходимости предоставлять пользователям слишком много личной информации.

Стартап вызвал обеспокоенность у криптосообщества, которое все больше заботится о конфиденциальности. Защитники безопасности и конфиденциальности критикуют протокол Worldcoin за то, что биометрическая информация их пользователей классифицируется и хранится.

Однако большинство важнейших систем протокола Worldcoin спроектированы таким образом, что конфиденциальность не может быть нарушена, даже от Worldcoin и его вкладчиков. Это достижимо с помощью криптографически доказуемых механизмов, таких как доказательство с нулевым разглашением (ZKP). Worldcoin использует ZKP, чтобы математически невозможно было связать использование World ID между приложениями. Подобные меры защиты конфиденциальности выходят за рамки нормативных требований.

Кроме того, конфиденциальность и владение данными идут рука об руку. В экосистеме Worldcoin пользователь всегда контролирует любые личные данные, которые фактически захвачены. Например, пользователь может очень легко запросить удаление всех своих личных данных всего несколькими нажатиями в приложении World.

Любой может использовать World App и свой World ID полностью под псевдонимом. Пользователям не нужно предоставлять личную информацию для регистрации. Никаких адресов электронной почты, телефонных номеров, профилей в социальных сетях и имен — все необязательно.

А ZKP используются для сохранения конфиденциальности пользователя и предотвращения отслеживания между приложениями. Всякий раз, когда пользователь использует свой World ID, ZKP используются, чтобы доказать, что он уникальный человек. Это означает, что никакая третья сторона никогда не узнает World ID или открытый ключ кошелька пользователя и, в частности, не сможет отслеживать пользователей в разных приложениях. Это также гарантирует, что использование World ID не будет привязано к каким-либо биометрическим данным или кодам радужной оболочки глаза.

Губернатор DAO

Governor DAO – это децентрализованная автономная организация, которая позволяет другим проектам и сетям применять принципы децентрализованного управления в своих моделях токенов и сообществах.

Governor DAO — это децентрализованная автономная организация, позиционируемая как «DAO DAO< /а>'. Губернаторы предлагают набор продуктов и услуг для проектов, стремящихся повысить качество DAO в своих сообществах. Такие предложения включают в себя продукт Sybil-Resistance для управления по принципу «один голос — один голос» и начальной загрузки управления для новых сообществ, консультаций и переноса смарт-контрактов.

Губернаторская децентрализованная автономная организация (GDAO) позволяет основателям и членам основной команды иметь меньше юридических обязательств и предлагать более открытые услуги «песочницы» в DeFi, децентрализуя владение проектом. Благодаря биометрически подтвержденному токену, подтверждающему существование, GDAO стремится стать образцом для подражания для других DAO. Используя биометрические данные, проверка подлинности точки присутствия губернатора DAO достигается с помощью биометрических данных распознавания голоса/лица. Вся биометрическая информация шифруется при ее создании и никогда не сохраняется.

В частности, face-and-voice-biometrics-with-gdaos-blockchain-governance-service-301297932.html">в партнерстве с биометрической фирмой Finnovant губернатор DAO создал портал для биометрической аутентификации кошельков Ethereum. Пользователи входят на портал с подключенным к Web3 бумажник и ввод лица + показания голоса. Локально пользовательское устройство пропускает входную информацию через сотни алгоритмических индикаторов, чтобы создать зашифрованный выходной хэш, представляющий человека.

Биометрическая проверка DAO губернатора tec-facial-and-voice-biometrics-with-gdaos-blockchain-governance-service-301297932.html">основан на Finnovant биометрические данные лица и голоса Say-Tec компании , повышающие безопасность в удобной для пользователя форме.

Предлагая управление как услугу (GaaS), GDAO предполагает обеспечить эффективную безопасность за счет подтверждения существования (PoE) и допуска к обсуждению, развитию, интеграции и интересам общего управления.

GaaS намерен устранить эти распространенные сбои, встречающиеся в большинстве стартапов DAO:

* Недостаточные предварительные условия, ведущие к неудачному управлению * Незаинтересованные держатели токенов кажутся безразличными к участию в действиях DAO. * Плохая структура управления, не соответствующая обороту токенов * Краткосрочные оппортунисты, или «киты», генерируют ранние перекосы в ставках

Смарт-контракт PoE использует биометрическую проверку как часть процесса создания токена, специфичного для конечного пользователя GDAO. Завершение этого процесса аутентифицирует и проверяет лиц (управляющих), которые хотят использовать GaaS, и подтверждает свое существование на других интегрированных веб-сайтах. Модель PoE устойчива к Sybil — это означает, что только один кошелек на человека может быть зарегистрирован — что позволяет справедливое моделирование. PoE предлагает значительный прогресс в построении структурных DAO с целостностью и доступен в качестве услуги для третьих сторон, которые хотят защитить свою платформу по разным причинам или создать более безопасную и справедливую среду.

Помимо работы в качестве «цифровой идентификационной карты», PoE также играет решающую роль в переходе DAO в полностью децентрализованное состояние. Функционируя по кривой связывания, PoE предназначен для того, чтобы выступать в качестве основного спонсора доходности для инвесторов GDAO. Доходы от Governance Vault определяют будущий прогресс и успех GDAO и, более того, других DAO, стремящихся стать легитимными блокчейн-компаниями.

Кривая связывания гарантирует, что последующие регистрации PoE со временем будут расти в цене, поэтому по мере повышения жизнеспособности пользователи платят больше за услугу, которая действительно уникальна и представляет собой единовременную регистрационную плату — это также гарантирует, что по мере нашего роста будет поступать больше средств. в Хранилище через разделитель платежей.

Проект также подвержен проблемам с конфиденциальностью, поскольку биометрические данные недостаточно защищены.

Анимация

Anima помогает проверять личность и человечность пользователей, защищая их конфиденциальность.

Anima протокол децентрализованной идентификации (dID) позволяет пользователям децентрализовать свою личность и делиться проверенными учетными данными (VC) по своему усмотрению. Решение Anima мультичейн, оно совместимо с любой цепочкой EVM, и команда почти закончила интеграцию с Cosmos. Недавно протокол Anima запустился на BNB и объединил все варианты использования удостоверений — от подтверждения личности до соблюдения нормативных требований.

Anima PoP помогает гарантировать, что члены сообщества уникальны и человечны, что помогает предотвратить атаки Сивиллы и поддерживает целостность сообщества. Используя Anima, каждый может разработать более безопасную и удобную систему аутентификации для своих децентрализованных приложений, которая ставит во главу угла доверие пользователей.

Протокол Anima использует VC, выпущенные Synaps, для привязки децентрализованных идентификаторов пользователей к их криптокошелькам, применяя шифрование блокчейна и подписи кошельков для оптимальной безопасности. Протокол надежно хранит VC, а атрибуты идентификации, такие как имена, национальность и биометрические данные, хранятся в децентрализованной системе хранения данных под названием Storj.

Эти атрибуты можно использовать для проверки анонимных утверждений или сгруппировать в доказательства для конкретных случаев использования. Команда создала два доказательства, каждое из которых имеет разные атрибуты и использование:

- Удостоверение личности (PoI)

- Концепция. Это доказательство основано на официальных документах, удостоверяющих личность пользователей, и биометрических данных.

- Встроенные атрибуты: возраст, национальность, сканирование лица, имя и т. д.

- Использование: проверьте PoI пользователей на соответствие требованиям KYC.

- Доказательство личности (PoP):

- Концепция. Это доказательство основано на пользовательском FaceGraph (с использованием биометрической технологии FaceTec), математическом изображение их лица, созданное на основе сканирования лица.

- Интегрированный атрибут: FaceGraph

- Использование. PoP позволяет проверять уникальность и человечность пользователей, обеспечивая при этом защиту конфиденциальности. Его можно использовать для управления DAO, справедливого управления вознаграждениями и т. д.

В апреле Anima представила новый метод шифрования, который позволяет /private ключи генерируются непосредственно из подписи кошелька, что упрощает процесс шифрования данных. Используя подпись кошелька, Anima теперь может быть интегрирована в любой кошелек. В настоящее время команда Anima работает над интеграцией изменения системы шифрования в dApp, что позволит пользователям в полной мере использовать ваш Anima dID. Теперь они могут получить доступ к своей Anima с помощью MetaMask, Ledger, Coinbase, Coin98, MultiversX.

Другие перекрестные подходы

Протоколы PoP – это инновационные подходы к проверке личности, в которых используются уникальные атрибуты и характеристики, которыми обладают люди для подтверждения своей личности. В то время как PoP набирает обороты в финансовом и крипто-пространстве, существуют и другие интерсекционные подходы, разрабатываемые вне рамок. Комбинируя различные формы идентификации и проверки, эти подходы позволяют создавать более безопасные, эффективные и удобные для пользователя системы.

Упала

Upala — это децентрализованное решение для цифровой идентификации, которое также функционирует как антисивилловская платформа для децентрализованных приложений, уровень контроля качества и унификации для других систем идентификации.

Согласно Upala, BrightID и . Idena, что обеспечивает большую совместимость различных инициатив цифровой идентификации.

Что касается ограничений, основная уязвимость, закодированная в этой модели, — это лавина пользователей: если событие приводит к потере доверия к Upala, лавина людей может в панике взорвать свою личность, чтобы конфисковать активы, игнорируя репутационные последствия. Однако вполне возможно, что этот сценарий с меньшей вероятностью реализуется по мере укрепления доверия внутри системы, а также более широкого использования третьих лиц для оценки пользователей.

Паспорт гиткойна

Gitcoin Passport действует как агрегатор учетных данных децентрализованного общества, подтверждая вашу благонадежность без необходимости сбора личной информации. Этот процесс усиливает сопротивление Сибиллы всей экосистеме.

Многие системы, такие как Gitcoin Grants, предполагают, что каждый участник является уникальным человеком, и предлагают вознаграждение для этих участников. Это делает их уязвимыми для атак Sybil, когда злоумышленник создает большое количество псевдонимов, чтобы подорвать систему репутации службы, получить непропорционально большое влияние и направить вознаграждение экстракторам.

Для борьбы с этим необходимы надежные механизмы проверки личности и репутации. Такие приложения, как BrightID, ENS и POAP помогают предположить, связана ли учетная запись с реальным человеком, но они действительно сильны только тогда, когда они составляют друг друга. Проектам нужен способ оценки этих разрозненных «поставщиков удостоверений» в целом. Вот где на помощь приходит Gitcoin Passport.

Gitcoin Passport — это самостоятельный протокол сбора данных, созданный с помощью Ceramic Сеть, созданная в соответствии с децентрализованным идентификатором (DID) и VC Характеристики. Эти данные предназначены для широкой совместимости любой системы, которая желает выпускать или потреблять виртуальные валюты, чтобы установить «уникальную человечность» человека посредством его прямого владения несколькими учетными записями ( Twitter, BrightID) или ресурсы Web3 (ENS ). Команда Gitcoin Passport постоянно расширяет список марок, которые могут собирать владельцы паспортов. Штампы символизируют участие гражданина web3 в различных группах и сообществах.

Gitcoin Passport скоро станет популярным решением для проектов по защите своих сообществ и агрегатором удостоверений для граждан Интернета, чтобы получить доступ к надежному опыту в Web3.

Оценка ситуации: сравнительный обзор инициатив PoP

Оценка текущей ситуации с инициативами PoP имеет решающее значение для понимания различных подходов и решений, разрабатываемых для проверки личности в эпоху цифровых технологий. В этом разделе мы приводим сравнительную таблицу нескольких известных инициатив PoP, выделяя их основные особенности и ограничения. Изучая эти проекты параллельно, мы стремимся определить наиболее перспективные стратегии реализации PoP и оценить потенциальное влияние, которое они могут оказать на поле.

* Все данные представлены на начало апреля 2023 года.

Заключение

В современной криптопарадигме преобладают схемы, основанные на силе и капитале. Появляясь в качестве альтернативы, устойчивые к Сивилле протоколы PoP, основанные на человеке, позволяют переориентировать системы от таких технократических и олигополистических нарративов, обеспечивая настоящую децентрализацию и демократию.

Протоколы PoP предлагают многообещающее решение проблем, связанных с проверкой личности в современном цифровом мире. Используя передовые криптографические методы, эти протоколы обеспечивают надежный механизм для установления и проверки уникальной личности человека. Протоколы PoP могут революционизировать наши представления о проверке личности, предлагая новую парадигму установления доверия и безопасности цифровых транзакций.

Как мы обсуждали в этой статье, разработка протоколов PoP все еще находится на ранних стадиях, и необходимо решить множество проблем, чтобы обеспечить их широкое распространение. Однако потенциальные преимущества этих протоколов значительны, включая повышенную безопасность и улучшенное взаимодействие с пользователем. Проекты PoP формализуют новую основу для процветающего и возрождающегося мира, каждый по-своему уникален. Они ускоряют новое возможное человеческое будущее, где главными силами являются неизбежная уникальность и равенство.

В дальнейшем исследователям, разработчикам и политикам будет крайне важно работать вместе, чтобы продолжать совершенствовать протоколы PoP и интегрировать их в существующую цифровую инфраструктуру. Благодаря постоянным инновациям и сотрудничеству протоколы PoP могут изменить способы установления и проверки личности, создавая более безопасный и надежный цифровой мир для всех.

Ссылки

- Атцеи, Никола & Бартолетти, Массимо & Чимоли, Тициана. (2017). Обзор атак на смарт-контракты Ethereum (SoK). 164–186. 10.1007/978–3–662–54455–6_8.

- Борге, Мария & Кокорис-Когиас, Элефтериос & Йованович, Филипп & Гассер, Линус & Гайи, Николя & Форд, Брайан. (2017). Доказательство личности: повторная демократизация несанкционированных криптовалют. 23–26.

- Бутерин В. (2014 г.) «Смарт-контракт нового поколения и платформа децентрализованных приложений». https://ethereum.org/669c9e2e2027310b6b3cdce6e1c52962/Ethereum_Whitepaper_-_Buterin _2014.pdf

- Чопра К., К. Гупта и А. Ламбора, «Доказательство существования с использованием блокчейна», Международная конференция по машинному обучению, большим данным, облачным и параллельным вычислениям (COMITCon), 2019 г., стр. 429–431, doi : 10.1109/COMITCon.2019.8862441

- Дусер, Дж. Р. «Атака Сивиллы». https://www.microsoft.com/en-us/research /wpcontent/uploads/2002/01/IPTPS2002.pdf, 2002 г.

- Форд, Брайан. (2020). Личность и личность в условиях цифровой демократии: оценка вовлеченности, равенства, безопасности и конфиденциальности сторон под псевдонимами и других доказательств личности.

- Форд Б. и Дж. Штраус, «Оффлайн-основа для подотчетных онлайн-псевдонимов», Материалы 1-го семинара по системам социальных сетей, стр. 31–36, 2008 г.

- Греч А. и соавт. (2022) Блокчейн, суверенная личность и цифровые учетные данные: обещание против практики в образовании. Том 4–2021 | https://doi.org/10.3389/fbloc.2021.616779

- Гаффари Ф. (2022 г.) Управление идентификацией и доступом с использованием технологии распределенного реестра: опрос. https://hal.science/hal-03315497/document

- Харнад, С. (2000). Разум, машины и Тьюринг: неразличимость неразличимого. Журнал логики, языка и информации, 9(4), 425–445.

- Кавази Д., В. Смирнов, С. Шилина, доктор медицинских наук Ли, Р. Контрерас, Х. Гаджера, Д. Лавренов (2021 г.) Технический документ Humanode: Вы [не] бот. Препринт arXiv arXiv: 2111.13189

- Кхаре Рохит и Адам Рифкин (1997 г.). Создание сети доверия. Всемирный веб-журнал. Том 2, номер 3, страницы 77–112.

- Lesaege, C., Ast, F., & Джордж, В. (2019). Клерос Краткая статья v1.0.7. https://kleros.io/static/whitepaper_en-8bd3a0480b45c39899787e17049ded26.pdf

- Джилиани, Бертин, Хотин (2020 г.) Обзор управления идентификацией на основе блокчейна и децентрализованной конфиденциальности личных данных/ https://hal.science/hal-02650705/file/BRAIN20_270520_Komal.pdf

- Накамото, С. (2008 г.). Биткойн: одноранговая электронная кассовая система. Получено с https://bitcoin.org/bitcoin.pdf

- Рати, Т., & Сингх, П. (2022). Систематический обзор литературы по безопасному управлению идентификацией с использованием технологии блокчейн. Журнал Университета короля Сауда - Компьютерные и информационные науки, 34 (8), 5782–5796. https://doi.org/10.1016/j.jksuci.2021.03.005

- Сиддарт Д., Ивлиев С., Сири С., & Берман, П. (2020). Кто наблюдает за сторожами? Обзор субъективных подходов к сопротивлению Сивилле в протоколах подтверждения личности. Границы в блокчейне. https://doi.org/10.3389/fbloc.2020.590171

- Шардонг, Ф.; Кустодио, Р. Самостоятельная идентичность: систематический обзор, картографирование и таксономия. Датчики 2022, 22, 5641. https://doi.org/10.3390/s22155641

- Лебедь, М. (2015). Блокчейн: проект новой экономики. О’Рейли Медиа, Инк.

- Тьюринг, А. М. (1950). Вычислительная техника и интеллект. Разум, 59(236), 433–460.

- Фон Ан, Л., Маурер, Б., Макмиллен, К., Абрахам, Д., & Блюм, М. (2008). reCAPTCHA: человеческое распознавание символов с помощью мер веб-безопасности. Science, 321(5895), 1465–1468.

- Zhiming Song, Guiwen Wang, Yimin Yu, Taowei Chen, «Цифровая система проверки подлинности и управления проверяемым сертификатом на основе блокчейна с защитой конфиденциальности личности и поведения», Security and Communication Networks, vol. 2022 г., идентификатор статьи 6800938, 24 страницы, 2022 г. https://doi.org/10.1155/2022/6800938

:::информация Также опубликовано здесь.

:::

Оригинал