Растущая осведомленность о перехвате DNS: растущая киберугроза

7 ноября 2024 г.Недавний отчет подразделения 42 компании Palo Alto Networks раскрывает постоянную и развивающуюся угрозу перехвата DNS, скрытой тактики, которую киберпреступники используют для перенаправления интернет-трафика. Используя пассивный анализ DNS, компания по кибербезопасности также предоставила реальные примеры недавних атак перехвата DNS, подчеркивая срочность противодействия этой скрытой опасности.

Что такое перехват DNS?

Перехват DNS-запросов подразумевает изменение ответов целевых DNS-серверов, перенаправляя пользователей на контролируемые злоумышленниками серверы вместо законных, на которые они намереваются перейти.

Перехват DNS может быть осуществлен несколькими способами:

- Получение контроля над учетной записью владельца домена, предоставление доступа к настройкам DNS-сервера: в этом сценарии злоумышленник обладает действительными учетными данными пользователя с полномочиями напрямую изменять конфигурацию DNS-сервера. Злоумышленник также может иметь действительные учетные данные для регистратора домена или поставщика услуг DNS и изменять конфигурацию.

Отравление кэша DNS: злоумышленник выдает себя за сервер имен DNS и подделывает ответ, что приводит к контролируемому злоумышленником контенту вместо законного.

Атака «человек посередине»: злоумышленник перехватывает DNS-запросы пользователя и предоставляет результаты, которые перенаправляют жертву на контролируемый злоумышленником контент. Это работает только в том случае, если злоумышленник контролирует систему, вовлеченную в процесс запроса/ответа DNS.

Изменение системных файлов, связанных с DNS, таких как файл host в системах Microsoft Windows. Если злоумышленник имеет доступ к этому локальному файлу, он может перенаправить пользователя на контролируемый злоумышленником контент.

Злоумышленники обычно используют перехват DNS для перенаправления пользователей на фишинговые веб-сайты, которые выглядят как предполагаемые веб-сайты, или для заражения пользователей вредоносным ПО.

Обнаружение перехвата DNS с помощью пассивного DNS

В отчете Подразделения 42 описан метод обнаружения перехвата DNS с помощью пассивного анализа DNS.

Что такое пассивный DNS?

Пассивный DNS описывает терабайты исторических DNS-запросов. В дополнение к доменному имени и типу записи DNS пассивные записи DNS обычно содержат временную метку «первый раз замечен» и «последний раз замечен». Эти записи позволяют пользователям отслеживать IP-адреса, на которые домен направлял пользователей с течением времени.

Чтобы запись появилась в пассивном DNS, она должна быть запрошена системой, DNS-запросы которой регистрируются пассивными DNS-системами. Вот почему наиболее полная информация о пассивном DNS обычно поступает от провайдеров с большим объемом запросов, таких как интернет-провайдеры или компании с обширной клиентской базой. Подписка на пассивного DNS-провайдера часто бывает целесообразной, так как они собирают больше DNS-запросов, чем среднестатистическая компания, предлагая более полное представление, чем только локальные DNS-запросы.

СМОТРИТЕ: Все, что вам нужно знать об угрозе кибербезопасности вредоносной рекламой (TechRepublic Premium)

Обнаружение перехвата DNS

Метод Palo Alto Network по обнаружению перехвата DNS начинается с идентификации невиданных ранее записей DNS, поскольку злоумышленники часто создают новые записи для перенаправления пользователей. Невиданные ранее имена доменов исключаются из обнаружения, поскольку у них недостаточно исторической информации. Недействительные записи также удаляются на этом этапе.

Затем записи DNS анализируются с использованием пассивного DNS и данных геолокации на основе 74 признаков. Согласно отчету, «некоторые признаки сравнивают историческое использование нового IP-адреса со старым IP-адресом доменного имени в новой записи». Цель состоит в том, чтобы обнаружить аномалии, которые могут указывать на операцию по перехвату DNS. Затем модель машинного обучения предоставляет оценку вероятности на основе анализа.

Записи WHOIS также проверяются, чтобы предотвратить повторную регистрацию домена, что обычно приводит к полной смене IP-адреса, что может быть обнаружено как перехват DNS.

Наконец, активные навигации проводятся по IP-адресам доменов и сертификатам HTTPS. Идентичные результаты указывают на ложные срабатывания и, следовательно, могут быть исключены из операций по перехвату DNS.

Статистика перехвата DNS

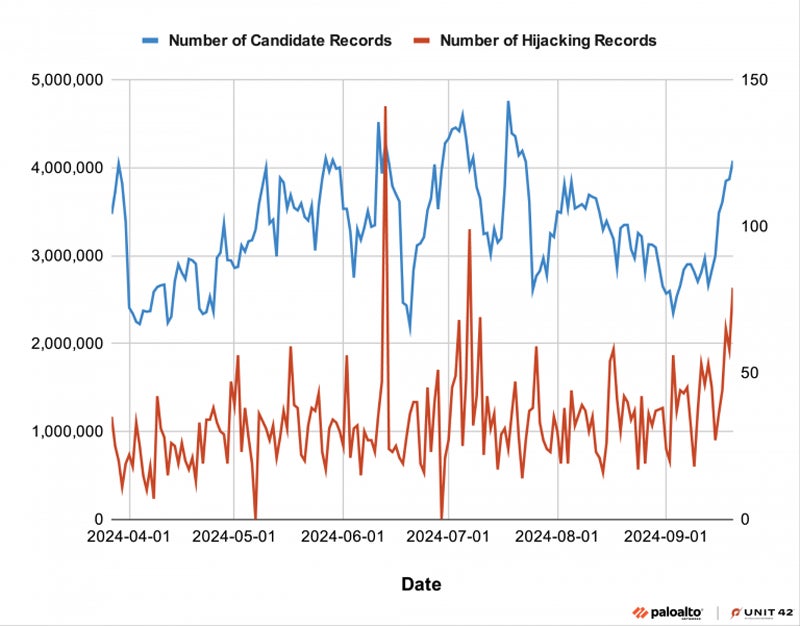

С 27 марта по 21 сентября 2024 года исследователи обработали 29 миллиардов новых записей, 6729 из которых были помечены как перехват DNS. Это привело в среднем к 38 записям о перехвате DNS в день.

В блоке 42 указано, что киберпреступники захватывают домены для размещения фишингового контента, порчи веб-сайтов или распространения незаконного контента.

Перехват DNS: примеры из реальной жизни

Подразделение 42 наблюдало множество случаев перехвата DNS в дикой природе, в основном в целях киберпреступности. Однако перехват DNS также можно использовать для кибершпионажа.

Венгерская политическая партия ведет к фишингу

Одна из крупнейших политических оппозиционных венгерскому правительству групп, Демократическая коалиция (ДК), с 2017 года размещается в той же подсети IP-адресов в Словакии. В январе 2024 года исследователи обнаружили изменение на веб-сайте ДК, который внезапно перешел на новый немецкий IP-адрес, что привело к появлению страницы входа в Microsoft вместо обычной новостной страницы политической партии.

Американская компания испорчена

В мае 2024 года были захвачены два домена ведущей компании по управлению коммунальными услугами США. Служба FTP, которая с 2014 года вела к одному и тому же IP-адресу, внезапно изменилась. Сервер имен DNS был захвачен с использованием контролируемого злоумышленником ns1.csit-host.com.

Согласно исследованию, злоумышленники также использовали те же серверы имен для взлома других веб-сайтов в 2017 и 2023 годах. Целью операции было показать искаженную страницу группы активистов.

Как компании могут защитить себя от этой угрозы

Для защиты от этих угроз в отчете предлагается, чтобы организации:

- Разверните многофакторную аутентификацию для доступа к своим учетным записям DNS-регистратора. Создание белого списка IP-адресов, которым разрешен доступ к настройкам DNS, также является хорошей идеей.

Используйте DNS-регистратора, который поддерживает DNSSEC. Этот протокол добавляет уровень безопасности, используя цифровую подпись DNS-сообщений, что затрудняет перехват и подделку данных для злоумышленников.

Используйте сетевые инструменты, которые сравнивают результаты DNS-запросов от сторонних DNS-серверов — например, от интернет-провайдеров — с результатами DNS-запросов, полученными при использовании обычного DNS-сервера компании. Несоответствие может указывать на изменение настроек DNS, что может быть атакой с перехватом DNS.

Кроме того, все оборудование, например маршрутизаторы, должно иметь актуальную прошивку, а все программное обеспечение должно быть обновлено и исправлено, чтобы избежать риска возникновения распространенных уязвимостей.

Раскрытие информации: я работаю в компании Trend Micro, но мнения, высказанные в этой статье, принадлежат мне.

Оригинал