Как исправить сломанное управление уязвимостями

22 ноября 2022 г.Хорошо, выслушай меня, я знаю, что управление уязвимостями — старая практика. Почему мы вообще об этом говорим, ведь она не сломана, верно?

В большинстве компаний он не работает, даже если кажется, что он работает.

Эти сломанные программы управления уязвимостями настолько похожи, что я могу поспорить, что могу описать ВАШУ сломанную программу управления уязвимостями, даже не говоря вам об этом. Бьюсь об заклад, он содержит некоторые из следующих элементов:

* 11 ГБ электронных таблиц Excel (x10, если вы крупная компания) * Огромный объем электронной почты, занимающий около 1/3 вашего почтового ящика. * 3 по-настоящему критических уязвимости, к которым никто не может относиться серьезно * Tenable/Rapid7/Qualys/Green Bone/и др. для создания еженедельных или ежемесячных отчетов о сканировании * Чувство полного отчаяния….

Я жил и дышал управлением уязвимостями большую часть своей карьеры. Иногда это была большая часть моей работы. В других случаях это лишь небольшая часть. Но ветка остается, такое ощущение, что я всегда говорю об оценках CVSS и пытаюсь (обычно безуспешно) донести до всех, кто будет слушать, что это всего лишь отправные точки для оценки уязвимостей. На самом деле оценки CVSS часто настолько слепы к архитектуре, мерам безопасности и бизнес-практикам, что приносят больше вреда, чем пользы!

К счастью для вас, я не из тех, кто поднимает руку и называет сломанный процесс, не предлагая при этом хорошего решения.

Я представляю вам SSVC или классификацию уязвимостей для конкретных заинтересованных сторон.

Введение в SSVC

Университет Карнеги-Меллона Институт разработки программного обеспечения (SEI) и CISA совместно создали систему классификации уязвимостей для конкретных заинтересованных сторон (SSVC). Эта система создана для того, чтобы предоставить киберсообществу методологию анализа уязвимостей, учитывающую статус использования, влияние на безопасность и распространенность уязвимого продукта для каждой уязвимости. Позже, в 2020 году, CISA в сотрудничестве с SEL разработала собственное отдельное дерево решений SSVC для анализа уязвимостей, затрагивающих правительство США, штаты, местные, племенные и другие организации. территории (SLTT) и организации критической инфраструктуры.

Это определение предоставлено SEI & СНГА. На практике это означает, что теперь у нас есть способ добавить ценный контекст в процесс оценки уязвимости. Это настолько важно для улучшения управления уязвимостями, что его невозможно переоценить. Это не эволюция сломанной системы, это революция!

Кратко о SSVC

CISA использует информацию об уязвимостях конкретных заинтересованных сторон для выявления, оценки и систематизации рисков кибербезопасности, с которыми сталкивается критически важная инфраструктура страны. Чтобы помочь им лучше понять и управлять угрозами кибербезопасности, с которыми сталкивается правительство США, CISA предоставляет информацию об уязвимостях для конкретных заинтересованных сторон другим федеральным агентствам, правительствам штатов и местным органам власти, корпоративному сектору и иностранным партнерам. CISA использует несколько иную модель, чем та, которая была первоначально разработана совместно с SEI. В этой модели уязвимости распределяются по четырем возможным «состояниям».

Вы можете использовать эту же модель в своей организации без дополнительной работы. Чтобы приступить к работе, вы должны сначала потратить несколько минут на понимание того, что уязвимости сортируются по «состояниям», каждое состояние имеет описательный набор действий, которые необходимо выполнить над уязвимостями в этом состоянии.

Состояния

Состояния уязвимости можно рассматривать как общее описание того, как обрабатывать уязвимость. Важно отметить, что мы не видим никаких систем счисления, подобных CVSS 0-10. Числа плохо описывают нюансы уязвимости, однако эти состояния работают гораздо лучше. Когда уязвимость попадает в одно из этих состояний, вы просто читаете язык состояния, а затем применяете его к выявленной уязвимости. Никаких интерпретаций, никаких дополнительных соображений, просто действуйте!

Следующие четыре состояния отсортированы от «информационного» до «критического» (сверху вниз).

* Отслеживание: в настоящее время не требуется никаких действий для реагирования на уязвимость. Компания будет следить за уязвимостью и переоценивать ее, если появится новая информация. CISA рекомендует устранять уязвимости «Отслеживать» во время обычных встреч, чтобы убедиться, что состояние все еще применимо. * Отслеживание*: уязвимость имеет уникальные свойства, которые могут потребовать более тщательного наблюдения за любыми изменениями. CISA предлагает применять исправления безопасности к уязвимостям «Отслеживание***»** во время следующего периода исправления или простоя. * Присутствовать: персонал внутреннего надзора организации должен обратить внимание на уязвимость. Действия, которые необходимо предпринять, включают обращение за помощью или сбор дополнительных сведений об уязвимости, а также публикацию уведомления внутри страны или за ее пределами. CISA советует устранять уязвимости «посещать» с некоторой срочностью, до обычного окна исправления. * Действовать: внутренние, руководящие и руководящие члены организации должны обратить внимание на уязвимость. Требуется запрос помощи или сведений об уязвимости, а также распространение уведомления внутри и/или за ее пределами. Внутренние группы часто собирались, чтобы определить общую реакцию, прежде чем выполнять принятые решения. Уязвимости «действия» должны быть устранены как можно скорее.

## Применяете SSVC в своей организации?

Несмотря на то, что CISA и CMU SEI разработали эту структуру, они все еще разрабатывают, как именно ее следует использовать. В настоящее время они предлагают использовать рабочий процесс дерева решений, который они называют Калькулятором SSVC

.

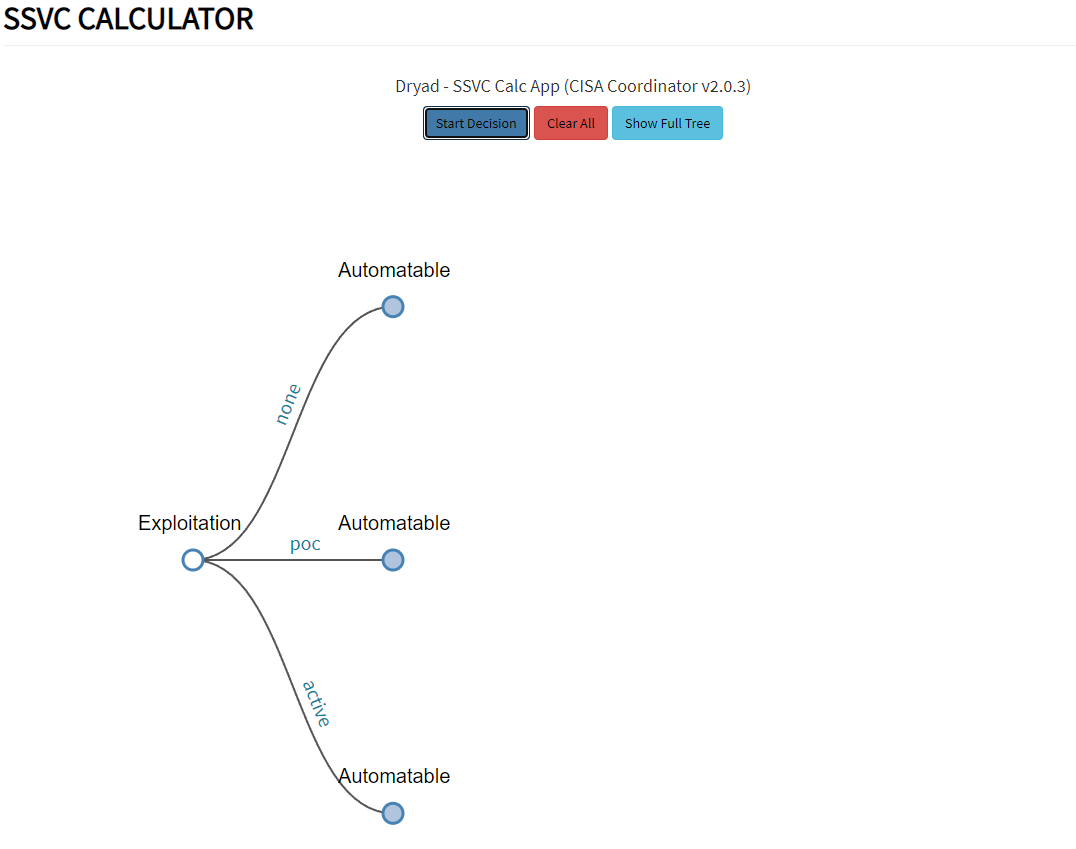

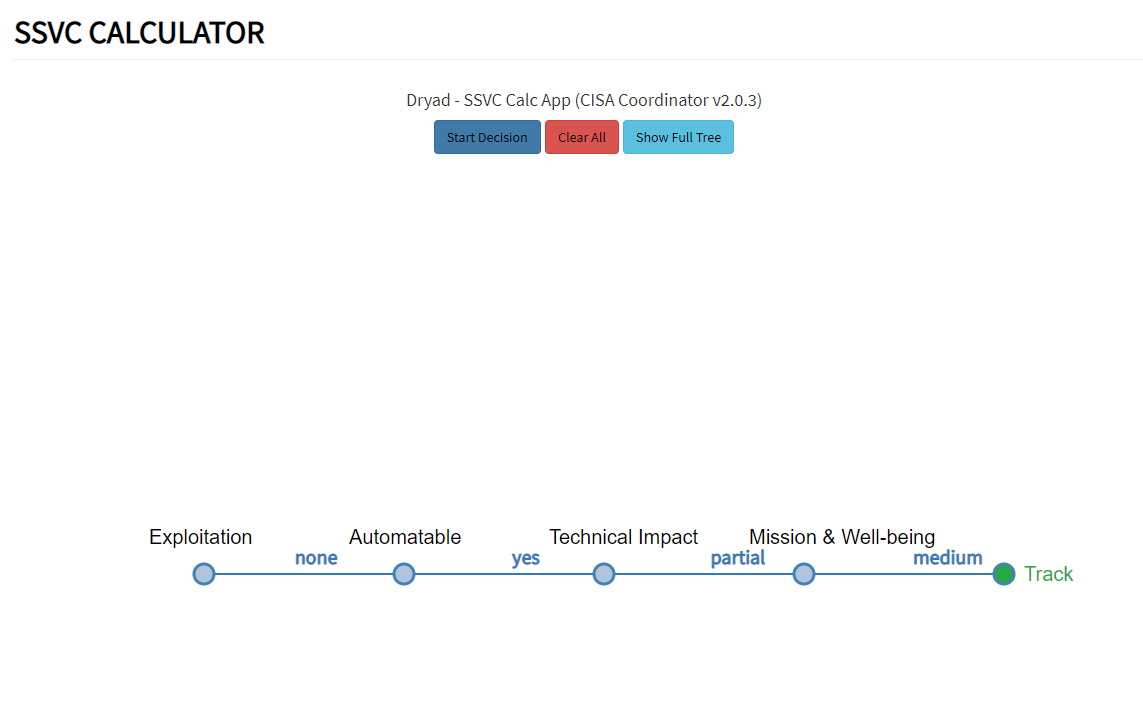

Калькулятор SSVC – это простой и интуитивно понятный графический способ ответить на вопросы "да-нет" с использованием легкодоступных данных. Это то, что позволяет более тщательно анализировать уязвимости с меньшими навыками (т.е. вам не нужна тонна опыта, чтобы правильно оценить серьезность уязвимостей). Чтобы использовать калькулятор, вы наводите курсор на синие точки (точки принятия решения), чтобы получить информацию, которая поможет принять решение. Когда решение принято, нажатие на соответствующую синюю точку вводит ответ, и появляется новая серия решений (точки).

В этом примере вы можете увидеть это, ответив всего на четыре вопроса:

- Эксплуатации не существует

- да, это можно автоматизировать

- это имеет частичное техническое значение

- вовлеченные объекты имеют средний уровень важности

Мы можем определить, что эта (выдуманная) уязвимость переходит в состояние «Отслеживание». С уязвимостью состояния «Отслеживание» мы будем следить за ней и обновлять расчет, если появится новая информация, иначе никаких действий не будет предпринято.

Подведение итогов

SSVC — это шаг вперед, поскольку, как уже отмечалось, это не эволюция пространства управления уязвимостями, а революция в управлении уязвимостями. Оценки CVSS были хорошей отправной точкой, но, как мы снова и снова убеждались, они являются плохим индикатором истинной критичности. Используя модель дерева решений SSVC, можно добиться согласованной и точной оценки уязвимости с меньшим опытом!

Также опубликовано здесь

Оригинал