Угрозы Google Play в даркнете — это большой бизнес

14 апреля 2023 г.Новое исследование «Лаборатории Касперского» сосредоточено на типах вредоносных услуг, предоставляемых киберпреступниками в темной сети, на основе мониторинга сайтов pastebin и ограниченных подпольных онлайн-форумов по киберпреступности.

Исследователи безопасности обнаружили, что угрозы Google Play и заражения телефонов Android — это большой бизнес. Например, учетную запись разработчика Google Play можно купить примерно за 60–200 долларов США в зависимости от характеристик учетной записи, таких как количество разработанных приложений или количество загрузок. Стоимость разработки или аренды бота варьируется от 1000 до 20 000 долларов США.

Перейти к:

- Как вредоносное ПО может попасть в Google Play?

Что такое загрузчики Google Play?

Как привязка файлов скрывает вредоносное ПО?

Затраты на повышение уровня заражения варьируются в зависимости от страны.

Вредоносное ПО для Android для любого вида киберпреступлений

Как защититься от этой угрозы безопасности

Как вредоносное ПО может попасть в Google Play?

В Google Play, прежде чем приложение для Android станет доступным для пользователей, оно проходит процесс проверки, чтобы убедиться, что оно соответствует определенным стандартам и придерживается политики разработчика, чтобы убедиться, что оно не является вредоносным или злонамеренным.

Однако у киберпреступников все еще есть способы распространять вредоносный контент через платформу. Один из наиболее распространенных методов — одобрение безобидного приложения в Google Play, а затем его обновление с использованием вредоносного контента или вредоносных программ, которые могут поставить под угрозу всех пользователей этого приложения и, возможно, сети их работодателей.

Пользователи нередко берут с собой на работу личное мобильное устройство, на котором могут храниться корпоративные пароли или другая информация, которая может помочь злоумышленнику взломать корпоративную сеть.

ПОСМОТРЕТЬ: узнайте, как BYOD и личные приложения могут стать причиной утечки данных.

Кроме того, компании, владеющие учетными записями разработчиков Google Play, могут стать мишенью для атак на цепочку поставок, если часть их кода будет изменена для добавления вредоносных программ, таких как похитители информации.

Что такое загрузчики Google Play?

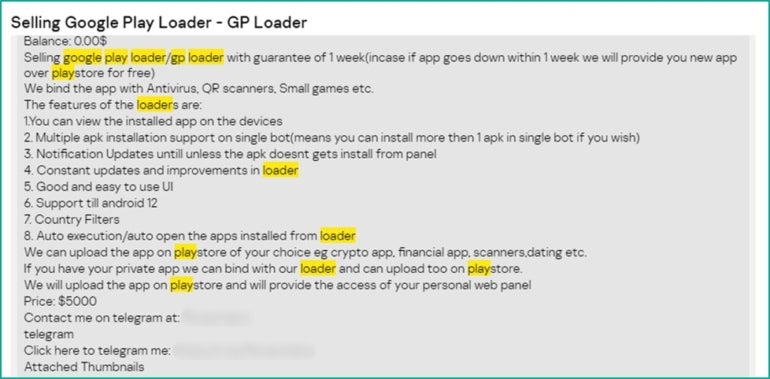

Загрузчики Google Play — это фрагменты кода, целью которых является внедрение вредоносного кода в приложение Google Play. Это одни из самых распространенных предложений в даркнете.

Внедренный код затем обновляется в Google Play. Когда жертва загружает вредоносное обновление на свое устройство, она может получить окончательную полезную нагрузку или уведомление с просьбой разрешить установку неизвестных приложений, а затем установить их из внешнего источника.

В последнем случае уведомление сохраняется до тех пор, пока пользователь не согласится установить дополнительное приложение. После установки пользователю предлагается предоставить доступ к важным данным, таким как службы специальных возможностей, камера и микрофон. Пока эти разрешения не будут предоставлены, жертва не сможет использовать исходное законное приложение.

Продавцы обычно указывают тип законных приложений, которые они могут использовать для своего загрузчика, и количество загрузок приложения. По словам исследователей, эти приложения часто являются трекерами криптовалюты, финансовыми приложениями, сканерами QR-кода или приложениями для знакомств. Злоумышленники скомпрометировали законные популярные приложения, используемые в корпоративной среде, такие как приложение для сканирования документов, или использовали приложения, имитирующие известные, такие как WhatsApp или Telegram.

Исходный код загрузчика доступен для продажи. «Лаборатория Касперского» сообщает, что исходный код загрузчика выставлен на аукцион по стартовой цене 1500 долларов США с шагом ставки 200 долларов США и мгновенной ценой покупки 7000 долларов США.

Как привязка файлов скрывает вредоносное ПО?

Связывание файлов — это метод, используемый злоумышленниками для объединения или слияния вредоносного кода с законными файлами в любой операционной системе, что затрудняет обнаружение вредоносных программ решениями безопасности. Эти файлы часто распространяются не в Google Play, а с помощью социальной инженерии или веб-сайтов, распространяющих взломанные игры или программное обеспечение.

Поскольку распространение таких приложений сложнее, чем для тех, которые предлагаются через Google Play, цены намного дешевле, чем для загрузчиков, и колеблются от 50 до 100 долларов США.

Аналогичной услугой является служба обфускации вредоносных программ, где провайдер запутывает заданный код вредоносного ПО, чтобы обойти системы безопасности. Эта услуга может быть оплачена по подписке или за один файл. Файл будет стоить около 30 долларов США, а подписка на 50 файлов — около 440 долларов США.

Затраты на повышение уровня заражения варьируются в зависимости от страны

Некоторые киберпреступники предлагают услуги по повышению уровня заражения за счет увеличения трафика приложений через рекламу Google. Используя эту технику, вредоносное ПО появляется первым в результатах поиска Google и загружается ничего не подозревающими жертвами. Хотя поисковая оптимизация является законной и используется для получения как можно большего количества загрузок, ее также можно использовать для распространения мошеннического контента в разных странах. Затраты на увеличение уровня заражения варьируются в зависимости от страны, поскольку некоторые страны более интересны киберпреступникам, чем другие.

Эти затраты варьируются от примерно 0,10 доллара США до 1 доллара США, при этом США являются одними из самых дорогих и составляют примерно 0,80 доллара США, наряду с Канадой и Австралией. Далее следуют европейские страны по цене около 0,50 доллара США и так называемые страны уровня 3 по цене около 0,25 доллара США.

Вредоносное ПО для Android для любого вида киберпреступлений

Вредоносное ПО на Android может использоваться для любого вида мошенничества. В даркнете продаются и покупаются всевозможные вредоносные программы, в том числе банковские трояны и вредоносное ПО для кибершпионажа.

Злоумышленники, заинтересованные в финансовом мошенничестве, стремятся использовать как можно больше Android-устройств для сбора данных, например информации о кредитных картах. Поэтому для них имеет смысл попытаться разместить свое вредоносное ПО в Google Play, чтобы распространить его как можно шире.

Целевые атаки отличаются тем, что они в основном основаны на уловках социальной инженерии, чтобы побудить целевого пользователя установить вредоносное приложение. Поскольку они обращаются к своим жертвам через электронную почту или приложения для обмена мгновенными сообщениями, им нужно, чтобы их вредоносное ПО было более скрытным, и часто не используют Google Play для этих атак.

Как защититься от этой угрозы безопасности

- Используйте многофакторную аутентификацию для учетных записей ваших разработчиков на платформах приложений, таких как Google Play.

Следите за учетными данными и утечками доступа в темной сети, которые могут позволить злоумышленнику скомпрометировать любое приложение, созданное разработчиком из вашей компании.

Информируйте сотрудников об угрозах для мобильных телефонов. Посоветуйте им никогда не загружать какое-либо приложение из любого неофициального магазина, даже если ссылка для установки исходит от компании. Если они не уверены, что ссылка для установки действительна и законна, им следует обратиться в ИТ-отдел.

При установке приложения пользователи должны тщательно проверять привилегии, которые запрашивает приложение. Например, сканер QR-кода не должен запрашивать разрешение на отправку SMS.

Напомните сотрудникам, чтобы ОС для их мобильных устройств была обновлена и исправлена.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал