Google Cloud предлагает гарантированное программное обеспечение с открытым исходным кодом бесплатно

13 апреля 2023 г.Риски безопасности программного обеспечения с открытым исходным кодом и цепочки поставок программного обеспечения по-прежнему вызывают серьезную озабоченность у разработчиков и организаций. Согласно исследованию 2022 года, проведенному компанией Synopsys, занимающейся электронным проектированием и автоматизацией, 84% баз кода программного обеспечения с открытым исходным кодом содержали как минимум одну известную уязвимость — почти на 4% больше, чем в прошлом году, — а 48% содержали уязвимости с высоким риском.

В ответ на угрозы, скрытые в программном обеспечении с открытым исходным кодом, Google Cloud делает свою услугу Assured Open Source Software для экосистем Java и Python доступной для всех бесплатно. Бесплатный Assured OSS предоставляет любой организации доступ к проверенным Google пакетам кодовой базы, которые Google использует в своих рабочих процессах.

Этот шаг последовал за решением Google Cloud предложить свою распределенную защиту от отказа в обслуживании (DDoS) Project Shield правительственным сайтам, новостным и независимым журналистам, сайтам, связанным с выборами и голосованием, а также сайтам, посвященным правам человека. рост политически мотивированных DDoS-атак.

ПОСМОТРЕТЬ: Что DevSecOps означает для защиты жизненного цикла программного обеспечения.

Assured OSS, огороженный сад для кодовых баз с открытым исходным кодом

Google запустил Assured OSS в мае 2022 года отчасти для борьбы с быстрым ростом кибератак, направленных на поставщиков с открытым исходным кодом, по словам Энди Чанга, менеджера группы по продуктам, безопасности и конфиденциальности в Google. Он сослался на отраслевые источники, сообщающие о росте атак на цепочки поставок программного обеспечения на 650% в 2021 году, когда резко возросло использование OSS.

Он сказал TechRepublic, что с тех пор, как компания впервые объявила и запустила Assured OSS, предполагалось, что сервис сможет удовлетворить команды и разработчиков DevSecOps там, где они находятся сегодня, с конвейером и инструментами, которые они уже используют и используют ежедневно.

«Атаки на цепочки поставок программного обеспечения, нацеленные на открытый исходный код, продолжают расти. Безопасный прием пакетов с открытым исходным кодом — широко распространенная проблема для организаций и разработчиков, где бы они ни создавали код», — сказал он. «Google имеет уникальную возможность помочь в этой области, поскольку мы долгое время являемся участником, сопровождающим и пользователем программного обеспечения с открытым исходным кодом и разработали надежный набор технологий, процессов, возможностей безопасности и элементов управления».

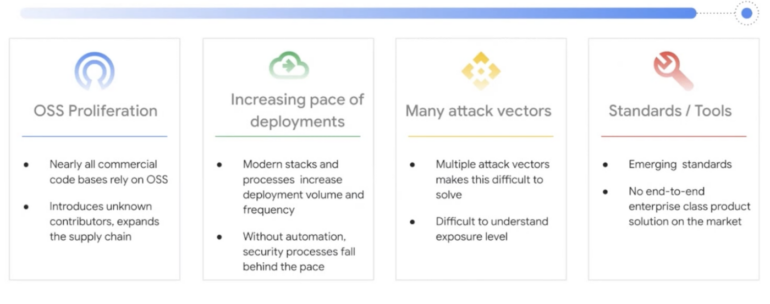

Он сформулировал четыре ключевых элемента роста числа атак:

- Распространение OSS

Растущие темпы развертывания, особенно с учетом тенденций, определяющих контейнеры, микросервисы и растущее количество облачных сервисов данных.

Множество векторов атак, атакующих все уровни стека: аппаратное обеспечение, инфраструктурные системы, операционные системы, промежуточное ПО, службы приложений, API и — наиболее уязвимую точку входа — людей.

Пробелы в стандартизации инструментов, необходимых для целостного управления циклом продукта, а также информации о безопасности и рисках (рис. A).

Рисунок А

Майк Макгуайр, старший менеджер по программным решениям в Synopsys, объяснил, что Google напрямую заинтересована в том, чтобы сообщество открытого исходного кода было максимально безопасным.

«Сообщество с открытым исходным кодом на самом деле таково — «сообщество», которое лучше всего работает, когда его члены не только берут, но и вносят свой вклад, и Google всегда поддерживал это своими действиями», — сказал он. «У Google явно есть много инструментов, процессов и фреймворков для обеспечения целостности их зависимостей и конвейера разработки, поэтому они просто делятся плодами этих усилий с более широким сообществом».

Он добавил, что Google работает над созданием своей облачной платформы разработки приложений: «И эта платформа тем более ценна, что ее использование означает, что вам меньше нужно беспокоиться о сложных угрозах цепочки поставок программного обеспечения».

Особенности гарантированного OSS

Google сообщил, что пакеты кода, доступные как часть программы Google Assured OSS:

- Регулярно сканируются, анализируются и тестируются на наличие уязвимостей.

Иметь соответствующие расширенные метаданные, включающие данные анализа контейнеров/артефактов.

Созданы с помощью Cloud Build, включая доказательства поддающегося проверке соответствия требованиям SLSA.

Подписаны Google.

Распространяются из реестра артефактов, защищенного и защищенного Google.

Защита кодовых баз от нечеткого тестирования до соответствия требованиям SLSA

Защита кодовых баз означает устранение потенциальных портов входа для злоумышленников, а также краш-тестирование программного обеспечения для так называемых крайних случаев или слабых мест в неожиданных областях.

Макгуайр сказал, что у Google есть строгие стандарты, когда дело доходит до того, каким пакетам они доверяют, и для тех, которые они делают, они, по сути, одобряют их для общественности и предоставляют доказательства своих усилий по проверке этих компонентов.

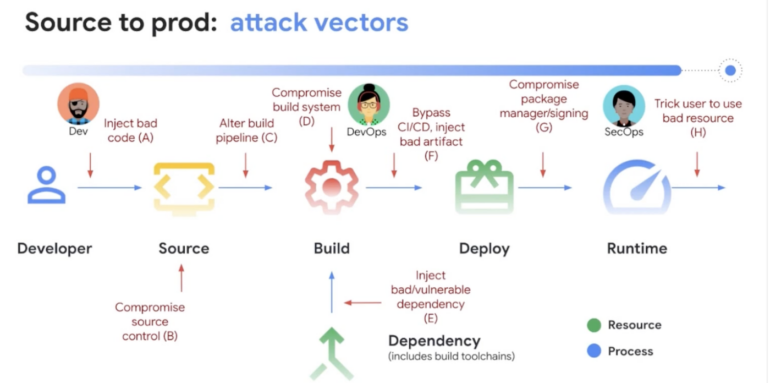

«Assured OSS явно представляет ценность для организаций, которые ищут рекомендации относительно того, какие пакеты заслуживают доверия в обширной вселенной с открытым исходным кодом», — сказал он. «Но важно, чтобы у них также были инструменты для предотвращения попадания проблемных компонентов в их конвейер разработки, а также для постоянного мониторинга ранее заслуживающих доверия компонентов на предмет любых вновь обнаруженных проблем». (Рисунок Б)

Рисунок Б

Нечеткое тестирование

Чанг объяснил, что нечеткое тестирование, также известное как «фаззинг», использует недопустимые, неожиданные или случайные входные данные для выявления нестандартного поведения, такого как утечка памяти, сбои или недокументированная функциональность.

Сальса для программного обеспечения

SLSA — «уровни цепочки поставок для программных артефактов», произносится как «сальса» — платформа добавляет уровень уверенности в жизненный цикл разработки программного обеспечения. «Сегодня перед разработчиками программного обеспечения стоит задача принимать обоснованные решения о внешнем программном обеспечении, которое они внедряют в свои собственные системы, — сказал Чанг. «Особенно, если он принадлежит и управляется третьей стороной».

Он сказал, что SLSA формализует критерии целостности цепочки поставок программного обеспечения и помогает предприятиям предпринимать постепенные шаги к более безопасной цепочке поставок программного обеспечения, добавляя дополнительные рекомендации по безопасности для устранения наиболее распространенных угроз в современной среде.

«Когда программное обеспечение предоставляется на гарантированном и аттестованном уровне SLSA, клиенты заранее знают, какие риски уже были снижены поставщиком», — пояснил он.

«Проще говоря, SLSA — это платформа, представленная Google, которую можно использовать для оценки безопасности как пакетов программного обеспечения, так и жизненных циклов разработки, в ходе которых они были созданы и доставлены», — добавил Макгуайр. «Что касается Assured OSS, то пакеты, которые Google поддерживает в рамках этой программы, были созданы, оценены и доставлены в соответствии со стандартом SLSA, цель которого — гарантировать сообществу целостность пакетов», — сказал он.

Расширенные метаданные

По словам Чанга, расширенные метаданные, включающие данные анализа контейнеров, имеют решающее значение, поскольку «чем больше вы знаете об используемом программном обеспечении с открытым исходным кодом, тем лучший выбор у команд DevSecOps в отношении обеспечения соблюдения политик и рисков».

Он привел примеры того, как клиенты могут использовать расширенные метаданные с пакетами Assured OSS:

- Просмотр предоставленных списков транзитивных зависимостей, чтобы понять, на что еще может повлиять.

Анализ уровня SLSA, чтобы помочь определить политики допуска и ограждения, которые они устанавливают для пакетов, которые будут продвигаться в их конвейере.

Анализ VEX — или данных об уязвимостях, возможностях использования и обмене — для лучшего понимания наиболее серьезных уязвимостей в компонентах с открытым исходным кодом.

Понимание предоставленных данных файла лицензии, чтобы клиенты могли применять политики по мере необходимости, чтобы убедиться, что они соответствуют своим внутренним политикам офиса программ с открытым исходным кодом.

Подписи для программного обеспечения

По словам Чанга, поддающаяся проверке подпись, которую Assured OSS обеспечивает как для своих двоичных файлов, так и для метаданных, позволяет клиентам легко убедиться, что двоичные файлы и метаданные получены от Google и не были подделаны во время распространения.

«Кроме того, поскольку метаданные подписаны, клиенты могут быть уверены, что детали, содержащиеся в метаданных, включая то, как построен пакет, этапы сборки, какие инструменты сборки касались кода и какие инструменты сканирования безопасности были запущены для кода — все такие, какими они были, когда их создал Google», — сказал он.

ПОСМОТРЕТЬ: DevSecOps — это больше, чем сдвиг влево.

Сосредоточьтесь на пакетах Java и Python

Google заявила, что программа Assured OSS позволит организациям получать пакеты OSS из проверенного источника и знать, что включает в себя программное обеспечение, поскольку оно включает спецификацию программного обеспечения Google, обычно известную как SBOM. Компания заявила, что проект Assured OSS включает 1000 пакетов Java и Python и снижает потребность команд DevOps в создании и управлении собственными рабочими процессами безопасности OSS.

«Использование таких методов, как нечеткое тестирование и включение метаданных результатов анализа контейнеров или артефактов, служит подтверждением предпринятых усилий по обеспечению безопасности», — сказал Макгуайр. «На самом деле, возможность выполнять этот тип тестирования безопасности на зависимостях и предоставлять такой уровень информации может быть признаком того, что произойдет в ближайшем будущем для производителей программного обеспечения, особенно для тех, кто ведет бизнес в строго регулируемых промышленности».

ПОСМОТРЕТЬ: Почему безопасность цепочки поставок должна быть частью вашего плана DevOps на 2023 год.

Массовый рост OSS и уязвимостей OSS

8-й ежегодный отчет Synopsys по безопасности и анализу рисков с открытым исходным кодом (OSSRA), основанный на 1700 аудитах в 17 отраслях, показал:

- Увеличение использования OSS в секторе EdTech на 163%.

Увеличение использования OSS в аэрокосмической, авиационной, автомобильной, транспортной и логистической отраслях на 97 %, при этом количество уязвимостей с высоким риском увеличилось на 232 %.

Рост использования OSS в производственном и робототехническом секторах на 74%.

Рост числа уязвимостей с высоким риском в секторе розничной торговли и электронной коммерции на 557% с 2019 года.

89% всего кода является открытым исходным кодом, и за тот же период количество уязвимостей с высоким риском увеличилось на 130%.

31% кодовых баз используют открытый исходный код без явной лицензии или с индивидуальными лицензиями.

Оригинал