Glupteba, модульное вредоносное ПО с поддержкой блокчейна, снова в действии

20 декабря 2022 г.Киберпреступники используют технологию блокчейн для запуска кибератак путем распространения вредоносного ПО и программ-вымогателей в Интернете. Вредоносная программа Glupteba снова в деле и заражает устройства по всему миру, используя технологию блокчейна.

Что такое Глуптеба?

Glupteba – это троян на основе блокчейна, использующий сеть P2P. Впервые этот троян был обнаружен в 2014 году. Год назад Google объявила о принятии мер против ботнета Glupteba, но оказалось, что будет снова активен с июня 2022 года и продолжается. Это вредоносное ПО может заражать устройства Windows и IoT для следующих основных целей:

:::предупреждение * Добывать криптовалюты (Криптоджекинг) * Украсть конфиденциальные учетные данные пользователя и файлы cookie * Установите руткит, чтобы управлять ботом, скрывать вредоносное ПО и работать с правами администратора. * Развертывание и выполнение дополнительных вредоносных программ * Установите нежелательное программное обеспечение, такое как расширения браузера, программное обеспечение для показа рекламы и т. д.

:::

Этот троян-бэкдор уже заразил множество устройств по всему миру, включая США, Индию, Бразилию и многие другие.

Как была обнаружена Глуптеба?

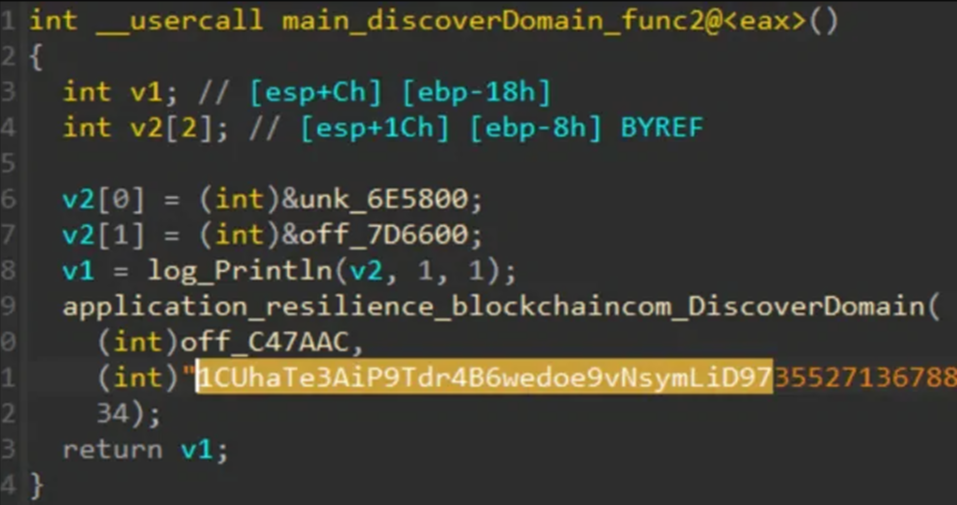

Nozomi Networks Labs< /strong> обнаружил этого трояна, просканировав блокчейн для обнаружения скрытых доменов C2. Они приложили огромные усилия, чтобы снова увидеть этого троянца, используя более 1500 образцов Glupteba, чтобы найти ключи, связанные с вредоносной программой, наносящей ущерб устройствам. Чтобы больше узнать об инфраструктуре Glupteba, команда Nozomi проанализировала пассивные записи DNS, чтобы найти домен, связанный как с Glupteba, так и с хостом. Наконец, они сравнили их с наборами сертификатов TLS, используемыми вредоносной программой.

Как работает Глуптеба?

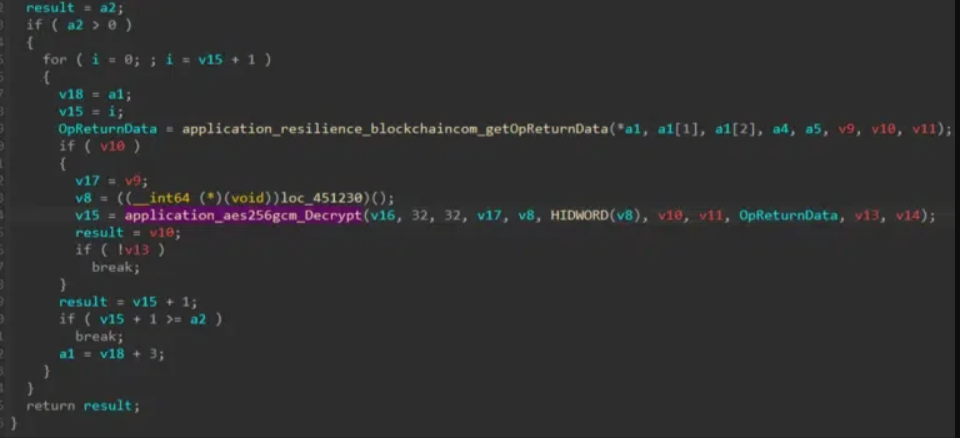

По сути, Glupteba использует блокчейн Биткойн для распространения своих доменов управления и контроля (C2) на зараженные системы различных устройств. Сеть блокчейна Биткойн позволяет хранить до 80 байтов произвольных данных в сценарии подписи с помощью OP_RETURN. код операции. Киберпреступники используют эту новую технику для запуска атак, используя функцию хранения технологии распределенного реестра (DLT). Его трудно удалить даже сотрудникам правоохранительных органов, защитникам сети и жертвам, потому что после проверки транзакций в сети блокчейна Биткойн формируются неизменяемые записи, а это означает, что их невозможно стереть.

Таким образом, злоумышленники использовали этот механизм блокчейна для распределения доменов C2 вместо использования адресов назначения. Как только оператору ботнета удастся распространить домены C2, ему необходимо отправить транзакцию для настройки вредоносного ПО, которое будет автоматически изменено после обновления C2 на зараженных устройствах.

В отчете также предполагается, что Glupteba использует шифрование AES-GCM для защиты данных в транзакции BTC.

Итак, это информация о трояне Glupteba. Вы можете использовать следующий метод, чтобы определить, заражает ли этот троян ваше устройство.

Как узнать, заражено ли ваше устройство Glupteba?

Если на ваших устройствах установлено вредоносное ПО Glupteba, вы можете увидеть следующие системы в наиболее оптимальных условиях. Обратите внимание, что иногда ваши устройства могут не проявлять эти симптомы, несмотря на присутствие этого троянца.

:::предупреждение * Операторы троянов могут добывать криптовалюту, используя ресурсы вашего компьютера, поэтому батарея вашего устройства продолжает разряжаться даже без использования ПК. * Перегрев ПК. * Glupteba также может закрывать антивирусное программное обеспечение. Если вы заметили, что антивирусное программное обеспечение постоянно дает сбой, это может быть связано с заражением вредоносным ПО. * Нежелательное программное обеспечение, работающее в списке диспетчера задач.

:::

Как защитить себя от этого вредоносного ПО и удалить его с устройства, если оно заражено

Поскольку удаление вредоносного ПО после его внедрения на компьютер представляет собой сложную задачу, отказ от установки вредоносного ПО – лучший и самый безопасный способ в реальной жизни.

:::подсказка Вот несколько приемов, которые следует предпочесть.

- Не посещайте ненадежные веб-сайты с агрессивной рекламой. Злоумышленники Glupteba подталкивают пользователей к загрузке вредоносного ПО с помощью вредоносной рекламы.

- Не загружайте медиафайлы и взломанные файлы программного обеспечения с торрентов или с ненадежных сайтов.

- Всегда обновляйте, скачивайте и обменивайтесь данными через надежные сети и веб-сайты. Не используйте сети P2P для указанных выше целей.

- Киберпреступники постоянно обновляют свои вредоносные программы, поэтому обновляйте свою ОС.

- Установите платное антивирусное программное решение с лучшим брандмауэром для фильтрации вредоносной рекламы, URL-адресов и подозрительных загрузок.

- Техническая грамотность необходима, чтобы обезопасить себя от подобных троянов.

- Не открывайте ссылку или файл, отправленные вам по электронной почте от ненадежных отправителей.

- Установите в браузере доверенные расширения для блокировки майнинга и рекламы.

- Если вы считаете, что ваше устройство уже заражено, антивирусное программное обеспечение, такое как Malwarebytes, заявит он может удалить троян Glupteba. Вы можете попробовать это или другое программное обеспечение для кибербезопасности.

- Последний совет: следите за последними новостями и обновлениями.

:::

Заключительные примечания:

Киберпреступники используют необычные способы запуска атак на различные устройства. Это уникальное вредоносное ПО, поддерживаемое блокчейном, более опасно, чем другие, потому что его трудно обнаружить и удалить. Это вредоносное ПО может скрывать вредоносные файлы от компьютерной системы, что затрудняет их удаление. Лучший совет для вас — избегать установки вредоносных программ на ваш компьютер и другие устройства Интернета вещей, следуя рекомендациям по кибербезопасности.

Оригинал