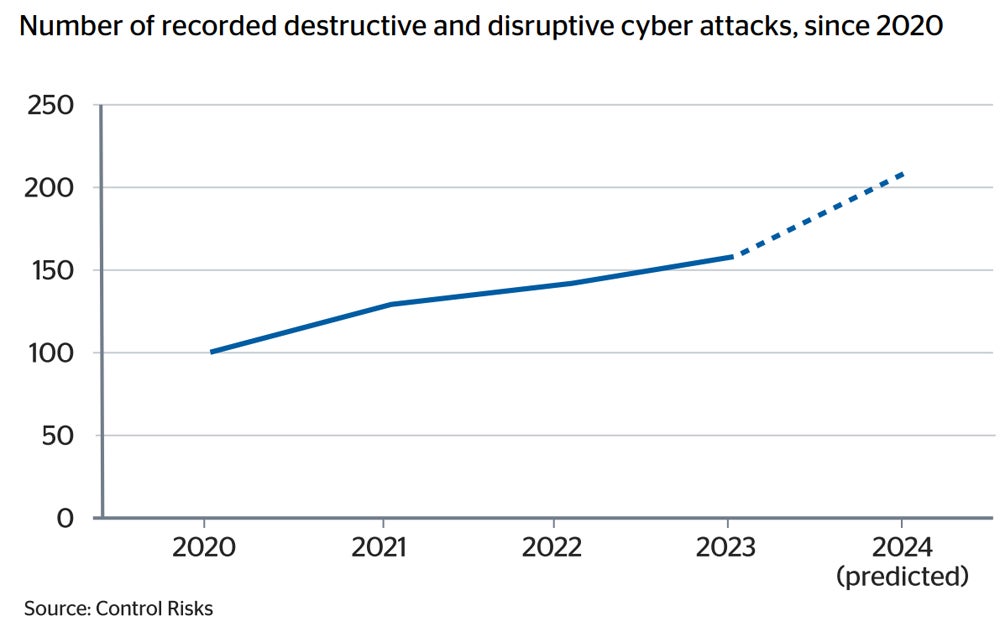

Согласно отчету, количество кибератак в мире удвоится с 2020 по 2024 год

2 октября 2024 г.В первый день Месяца осведомленности о кибербезопасности в США исследование показало, что количество серьезных глобальных кибератак в 2024 году увеличится вдвое по сравнению с 2020 годом.

В новом отчете страховой компании QBE «Подключенный бизнес: цифровая зависимость, подпитывающая риск» прогнозируется, что в этом году организации подвергнутся 211 разрушительным и разрушительным кибератакам.

Разрушительные инциденты обратимы и влияют только на доступность данных, целостность или доступ — например, распределенные атаки типа «отказ в обслуживании». Напротив, разрушительные атаки необратимы и направлены на физическое воздействие на людей, как вредоносная программа Triton, которая отключила системы безопасности на нефтехимических заводах.

Число разрушительных кибератак в 2020 году составило 103, что указывает на потенциальный рост на 105% всего за четыре года.

Данные для отчета были собраны консалтинговой компанией Control Risks. Они проиндексировали выборку «стратегически важных» случаев с открытым исходным кодом и реагирования на инциденты, а не инцидентов типа потери данных или простого компрометирования устройств.

Примерами таких значительных атак за последние четыре года являются:

- Инцидент на трубопроводе Colonial в 2021 году.

Атака на европейские нефтяные портовые терминалы в 2022 году.

Утечка данных MOVEit в 2023 году.

Атака вируса-вымогателя LockBit в 2023 году.

Атаки вируса-вымогателя на поставщика NHS в 2024 году.

СМОТРИТЕ: Памятка по программам-вымогателям: все, что вам нужно знать в 2024 году

Однако в QBE сообщили TechRepublic, что истинные цифры разрушительных и разрушительных атак, вероятно, намного выше, чем сообщается.

«По мере роста взаимозависимости технологий мы ожидаем, что все больше киберинцидентов будут нарушать работу многих компаний в результате одной атаки, а это означает, что компании с большей вероятностью столкнутся с разрушительным киберсобытием», — пишут авторы.

«Злоумышленники также могут выбирать в качестве мишени определенные компании, чтобы нанести больший ущерб, будь то вымогательство выкупов или дестабилизация геополитических конкурентов».

Злоумышленники, использующие программы-вымогатели, нацеливаются на операционные технологии и крупные компании ради более крупных прибылей

В отчете говорится, что основными целями злоумышленников, занимающихся вымогательством, являются операторы операционных технологий и крупные организации.

Помимо строгих требований к времени безотказной работы, организации ОТ, управляющие критической инфраструктурой, известны тем, что полагаются на устаревшие устройства, поскольку замена технологий при сохранении нормальной работы является сложной и дорогостоящей задачей.

Данные, представленные NCC Group для отчета правительства Великобритании об угрозе программ-вымогателей национальной безопасности, показали, что «системы ОТ с гораздо большей вероятностью включают компоненты, которым 20–30 лет, и/или используют устаревшее программное обеспечение, которое менее безопасно и больше не поддерживается».

Это делает компании OT доступными и, скорее всего, заплатят выкуп, поскольку простой будет иметь серьезные последствия. Действительно, в отчете QBE утверждается, что атаки программ-вымогателей на организации промышленного сектора выросли на 50% с 2022 по 2023 год.

СМ.: Кибервласти Великобритании, США и Канады предупреждают об атаках пророссийских хактивистов на операционные технологические системы

Другая группа, которая, скорее всего, уступит требованиям злоумышленника, — это руководители крупных компаний, поскольку они считают, что сбой в работе обойдется им дороже. По данным QBE, в среднем 61% организаций с годовым доходом в 5 миллиардов долларов выплачивают выкупы после атаки, по сравнению с 25% организаций с годовым доходом менее 10 миллионов долларов.

Эта тактика оказалась прибыльной. Средняя выплата за вымогательство в 2023 году составила 2 миллиона долларов, что в пять раз больше, чем в 2022 году. Авторы отчета утверждают, что успешные операции правоохранительных органов — например, операции по ликвидации LockBit, BlackCat и Hive — заставили злоумышленников сосредоточиться на более состоятельных целях, чтобы они могли максимизировать выплаты выкупа, прежде чем они остановятся.

Кроме того, теперь, когда случаи блокировок становятся все более частыми, эксперты утверждают, что группировки, занимающиеся распространением программ-вымогателей, могут считать ответные меры правительства «неизбежными» и поэтому не будут возражать против нападения на крупные или критически важные организации.

Исследователи, стоящие за отчетом QBE, прогнозируют, что число жертв программ-вымогателей вырастет на 11% в период с 2023 по 2025 год, при этом наибольшему риску подвергаются секторы производства, здравоохранения, ИТ, образования и государственного управления.

Еще одна техника вымогательства, которую злоумышленники используют для максимального воздействия, подчеркивается в отчете, — это нацеливание на цепочки поставок ИТ. Одна из причин заключается в том, что количество компаний, зависящих от их услуг, делает время безотказной работы более критичным, как в случае с CNI. Но другая причина заключается в том, что они создают возможность поразить множество организаций в разных секторах посредством одной атаки.

В отчете говорится, что более трех четвертей инцидентов с участием третьих лиц в 2023 году связаны всего с тремя уязвимостями цепочки поставок.

Искусственный интеллект как источник страха и надежды для безопасности предприятий Великобритании

Помимо нового отчета, в сентябре компания QBE также опросила 311 лиц, принимающих решения в сфере ИТ в Великобритании, об их проблемах в области безопасности, причем самой актуальной темой, конечно же, был ИИ.

Выяснилось, что небольшая, но значимая часть в 15% считает, что ИИ увеличит риск кибератак. Это важно, поскольку 69% средних и крупных предприятий Великобритании заявили, что уже сталкивались с перебоями из-за киберсобытий в прошлом году.

В июне компания HP перехватила почтовую кампанию по распространению вредоносного ПО со скриптом, который «с большой долей вероятности был написан с помощью GenAI». ИИ может снизить барьер для входа в киберпреступность, поскольку менее опытные преступники могут использовать его для создания дипфейков, сканирования сетей на предмет точек входа, разведки и многого другого.

В начале года финансовый работник в Гонконге выплатил 25 миллионов долларов хакерам, которые использовали ИИ, чтобы выдать себя за финансового директора. Они имитировали голос руководителя во время телефонных звонков, чтобы авторизовать перевод.

SEE: Отчет раскрывает влияние ИИ на ландшафт кибербезопасности

С другой стороны, 32% британских компаний сообщили QBE, что, по их мнению, ИИ улучшит их киберзащиту, а исследователи Control Risks заявили, что это повысит эффективность мер безопасности и обороны.

Дэвид Уорр, менеджер по страховому портфелю QBE по кибербезопасности, сказал: «ИИ является как помехой, так и помощью для киберпространства. По мере того, как ИИ становится все более доступным, киберпреступники и киберактивисты могут запускать более масштабные атаки с большей скоростью. Эти возросшие возможности масштаба и скорости, обеспечиваемые ИИ, могут угрожать киберпространству. Однако контролируемое и управляемое использование ИИ также может помочь обнаружить киберуязвимости.

«Компаниям в Великобритании и по всему миру, как крупным, так и малым, следует повышать свою устойчивость, чтобы смягчить последствия киберугроз и быть готовыми действовать в случае кибератаки».

Оригинал