Для учетных данных, это новые Семь Заповедей о нулевом доверии.

16 марта 2023 г.Компания по обеспечению безопасности учетных данных Beyond Identity запустила инициативу Zero Trust Authentication для организаций, чтобы защитить учетные данные пользователей от взлома при поддержке крупных фирм.

Нулевое доверие — это структура, которая защищает инфраструктуру и данные, частично устраняя произвольный периметр и требуя аутентификации от всех пользователей и конечных точек внутри и снаружи. Таким образом, он включает в себя учетные данные.

Стремясь систематизировать, как ИТ должны применять это на практике, такие компании, как Zero Scaler, Optiv, Palo Alto Networks, Crowdstrike и Ping Identity, поддерживают инициативу, возглавляемую фирмой по безопасности Beyond Identity, по созданию архитектуры нулевого доверия для прививки корпоративных учетных записей. и учетные данные против фишинга и программ-вымогателей, среди прочих угроз.

Компания провела виртуальное открытие 15 марта 2023 года в Нью-Йорке, чтобы объявить о программе, направленной на устранение слабых звеньев в безопасности, паролях и MFA, которые могут позволить проводить атаки, подобные той, которая привела к взлому корпоративного ноутбука инженера LastPass в 2022.

ПОСМОТРЕТЬ: Политика безопасности мобильных устройств (TechRepublic Premium)

«По сути, мы говорим об аутентификации, но аутентификации, которая поднимается до нулевого уровня доверия», — сказал Патрик Макбрайд, директор по маркетингу Beyond Identity. «Потому что так много протоколов аутентификации легко обойти — даже лежачего полицейского».

Перейти к:

- Беспарольные, свободные от фишинга протоколы

Как добиться высокой безопасности учетных данных

Выход за рамки паролей и многофакторной идентификации

Угрозы в дикой природе

Беспарольные, свободные от фишинга протоколы среди мер ZTA

Компания изложила набор мер, которые организации могут реализовать для укрепления защиты и защиты конечных точек от бокового перемещения:

- Без пароля — пароли или другие общие секреты не используются, поскольку их можно легко получить от пользователей, захватить в сети или взломать из баз данных.

Устойчивость к фишингу — нет возможности получить коды, магические ссылки или другие факторы аутентификации с помощью фишинга, злоумышленников посередине или других атак.

Возможность проверки пользовательских устройств — возможность гарантировать, что запрашивающие устройства привязаны к пользователю и авторизованы для доступа к информационным активам и приложениям.

Возможность оценки состояния безопасности устройства. Возможность определить, соответствуют ли устройства политикам безопасности, проверив, включены ли соответствующие параметры безопасности и активно ли работает программное обеспечение безопасности.

Способен анализировать многие типы сигналов риска. Способен получать и анализировать данные с конечных точек, а также инструментов безопасности и управления ИТ.

Непрерывная оценка риска — возможность оценивать риск на протяжении всего сеанса, а не полагаться на однократную аутентификацию.

Интеграция с инфраструктурой безопасности — интеграция с различными инструментами в инфраструктуре безопасности для улучшения обнаружения рисков, ускорения реагирования на подозрительное поведение и улучшения отчетности по аудиту и соответствию требованиям.

Как добиться высокой безопасности учетных данных

Макбрайд сказал, что для установления высокого уровня доверия к личности пользователя критически важна многофакторная аутентификация без пароля, устойчивая к фишингу, например, ключ доступа FIDO2: ключ доступа FIDO2.

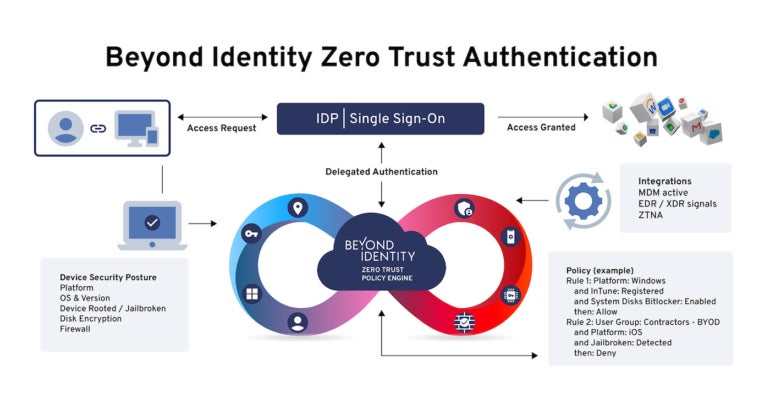

Основанные на стандартах аутентификации FIDO и с использованием асимметричных пар общедоступных и частных данных, учетные данные FIDO2 уникальны для каждого веб-сайта и, как и биометрические ключи доступа, никогда не покидают устройство пользователя и никогда не сохраняются на сервере. «Это также обеспечивает устойчивость к фишингу. Я не отправляю по сети ничего, что может быть использовано злоумышленником», — добавил Макбрайд (рис. A).

Рисунок А

Крис Каммингс, вице-президент по продуктам и решениям Beyond Identity, объяснил, что непрерывный мониторинг имеет решающее значение для безопасности. Он сказал, что механизм политик Beyond Identity принимает сигналы и отправляет инструкции либо для аутентификации, либо для отказа от аутентификации на Okta с единым входом, либо для выполнения действий на конкретном устройстве (например, помещать его в карантин до тех пор, пока пользователь или ИТ-специалист не смогут его проверить). .

«Это понятие преемственности происходит от Palo Alto Networks, — сказал он. «Они действительно делают упор на непрерывность, и причина, по которой они работают с нами, заключается в том, что мы обеспечиваем непрерывную проверку — один из семи элементов аутентификации с нулевым доверием — и они делают это для доступа к приложениям.

Ключевым аспектом внедрения является простота использования — устранение трудоемких задач для действительного пользователя конечного устройства, отметил Макбрайд.

Он объяснил, что конечные пользователи хотят иметь быстрый доступ к своим устройствам, и что принуждение пользователей к громоздким, сложным методам безопасности часто побуждает пользователей полностью отключать их. «Мы думаем, что вы можете получить свой пирог и съесть его: высокий уровень безопасности при низком трении», — сказал Макбрайд.

Выход за рамки паролей и многофакторной идентификации

По словам Макбрайда, принципы ZTA помогут организациям преодолеть ограничения паролей и многофакторной аутентификации. «Методы аутентификации не работают. Пароли в корне ошибочны, поэтому, если вы их храните или передаете по сети, они украдены, и каждые 75-80% начального доступа происходят из-за этих проблем», — сказал он.

Протоколы ZTA включают в себя оценку риска и то, что компания называет возможностями непрерывной аутентификации — решения по аутентификации, которые основаны на рисках и обновляются на основе данных инструментов кибербезопасности для «всегда включенного» мира с нулевым доверием, по мнению компании.

ПОСМОТРЕТЬ: 1Password стремится к будущему без паролей. Вот почему (TechRepublic)

Угрозы в дикой природе: несколько векторов атак через действительные учетные записи

Платформа Mitre ATT&K ведет журнал субъектов и методов киберугроз. Среди них 17 методов доступа к учетным данным, используемых для получения и злоупотребления учетными данными существующих учетных записей для получения доступа, сохранения в системе, повышения привилегий и так далее. Организация отмечает, что учетные данные можно использовать даже для доступа к удаленным системам и внешним службам, включая VPN, Outlook Web Access, сетевые устройства и удаленные рабочие столы.

Краткая выборка из более чем 40 групп угроз, которые, по данным Mitre, использовали действительные учетные записи за последние полтора десятилетия, включает:

- APT18: использует легитимные учетные данные для входа во внешние удаленные сервисы, нацеленные на технологии, производство, правозащитные группы, правительство и медицинскую промышленность.

Аксиома: подозреваемая китайская группа кибершпионажа, которая использовала ранее скомпрометированные административные учетные записи для повышения привилегий.

Spider Wizard: государственный субъект России, использующий действительные учетные данные для привилегированных учетных записей с целью доступа к контроллерам домена.

Полоний: базирующаяся в Ливане группировка в первую очередь нацелена на израильские организации, в том числе критически важные производственные, информационные технологии и компании оборонной промышленности, используя действительные скомпрометированные учетные данные.

«Для злоумышленников исходным вектором выбора являются действительные учетные записи», — сказал Макбрайд. "Искушенные актеры используют это все время, и существует длинный список плохих актеров, использующих их, и они используют их, потому что они представляют собой "легкую кнопку". Они не хотят сжигать нулевой день или использовать действительно сложные метод, если есть удобная кнопка».

Он добавил, что фишинг, вопреки распространенному мнению, является вторым по распространенности способом развертывания программ-вымогателей. Номер один — это вход в систему с использованием украденных учетных данных для получения удаленного доступа к программному обеспечению, рабочему столу или серверам. «Слабая аутентификация имеет последствия в реальном мире», — сказал он.

«Год за годом уязвимости, связанные с идентификацией и аутентификацией, остаются крупнейшим источником программ-вымогателей и нарушений безопасности, поэтому необходимо что-то коренным образом изменить, чтобы закрыть эту уязвимость и позволить организациям выполнять мандаты безопасности, выданные Белым домом, NIST и CISA», — говорится в сообщении. В заявлении главного директора по стратегии Ericom Software Чейза Каннингема говорится, что он поддерживает эту инициативу.

Джей Бретцманн, вице-президент по исследованиям в IDC, добавил: «Непрерывная проверка личности — пользователя и устройства — необходима для выполнения обещания о нулевом доверии. поднимите стандарт безопасности и извлеките выгоду из существующих инвестиций в инфраструктуру безопасности в инструменты EDR и SASE».

Оригинал