Первая кампания Dero по криптоджекингу нацелена на незащищенные инстансы Kubernetes

21 марта 2023 г.Компания по кибербезопасности CrowdStrike наблюдала за первой в истории кампанией криптоджекинга Dero. Атака нацелена на кластеры Kubernetes, которые были доступны в Интернете и допускали анонимный доступ к API Kubernetes.

Перейти к:

- Что такое Деро?

Как работает эта атака криптоджекинга?

Каковы масштабы этой атаки криптоджекинга?

Новая атака на криптовалюту Monero

Как защитить свои экземпляры Kubernetes

Что такое Деро?

Dero — это блокчейн-платформа, ориентированная на конфиденциальность, цель которой — обеспечить быстрые и безопасные транзакции с расширенными функциями конфиденциальности.

Dero использует несколько технологий, включая CryptoNote, Bulletproofs и собственный алгоритм доказательства работы, чтобы предлагать частные и анонимные транзакции без ущерба для скорости или масштабируемости. Dero использует кольцевые подписи и скрытые адреса, чтобы транзакции нельзя было отследить до их происхождения.

Dero также обеспечивает низкую комиссию за перевод, а платформа имеет открытый исходный код. Нативная криптовалюта Dero называется DERO.

Некоторые киберпреступники, увидев эти спецификации, начали использовать DERO вместо других популярных криптовалют, которые широко используются киберпреступниками, таких как Биткойн и Монеро.

Как работает эта атака криптоджекинга?

С помощью этой атаки криптоджекинга субъект угрозы сканирует экземпляры Kubernetes с параметром аутентификации, установленным как «–anonymous-auth=true». Кроме того, как заявили исследователи CrowdStrike Бенджамин Грэп и Маной Ахудже, «пользователь с достаточными привилегиями, который запускает «прокси-сервер kubectl», может непреднамеренно раскрыть безопасный API Kubernetes на хосте, где работает kubectl, что является менее очевидным способом раскрытия безопасного Кластер Kubernetes обходит аутентификацию».

ПОСМОТРЕТЬ: Политика удаленного доступа (TechRepublic Premium)

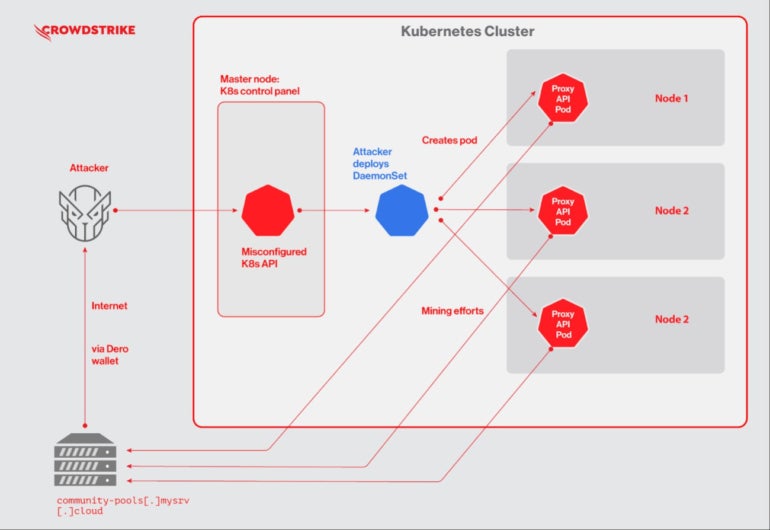

После обнаружения уязвимого кластера Kubernetes субъект угрозы развертывает набор демонов Kubernetes под названием «proxy-api». Это действие развертывает вредоносный модуль на каждом узле кластера, позволяя злоумышленнику запускать криптоджекинг на всех узлах кластера одновременно (рис. A).

Рисунок А

После того, как все настроено, майнинг начинается в каждом модуле, генерируя монеты Dero, которые затем распределяются в пул сообщества.

Каковы масштабы этой атаки криптоджекинга?

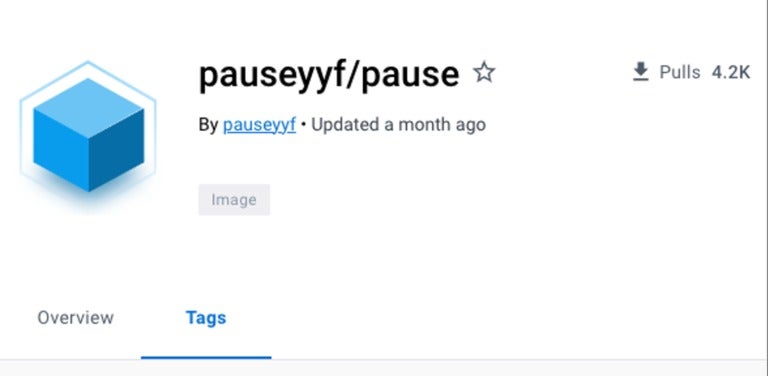

Злоумышленник использует образ Docker «pauseyyf/pause», размещенный в Docker Hub. Во время этого исследования образ Docker получил более 4200 извлечений (рис. B), что показывает, сколько потенциальных экземпляров майнера было развернуто.

Рисунок Б

Файл сценария с именем «entrypoint.sh» запускает двоичный файл майнера монет Dero с именем «pause», используя адрес кошелька и пул майнинга в качестве аргументов.

Злоумышленники, вероятно, назвали майнер «пауза», потому что контейнеры паузы в законных экземплярах Kubernetes используются для начальной загрузки модулей. Это наименование, вероятно, помогает злоумышленникам избежать очевидного обнаружения.

Как отмечают исследователи, злоумышленники не пытаются двигаться вбок или каким-либо образом обходить экземпляры Kubernetes, а это означает, что они не заинтересованы ни в чем, кроме майнинга ресурсов для генерации монет Dero.

В отличие от других криптовалют, таких как биткойн, невозможно проверить баланс адреса кошелька, используемого в кампании атаки.

Новая атака на криптовалюту Monero

В феврале 2023 года еще одна кампания затронула уязвимые инстансы Kubernetes, на этот раз направленная на добычу криптовалюты Monero.

Новая кампания началась с удаления существующих наборов демонов Kubernetes под названием «proxy-api», которые были характерны для кампании криптоджекинга Dero. Другими словами, злоумышленник, развернувший новую кампанию, знал о существующей операции криптоджекинга Dero и хотел ее остановить.

В дополнение к удалению наборов демонов proxy-api злоумышленник также удалил наборы демонов с именами «api-proxy» и «k8s-proxy», которые, возможно, были ответственны за другие кампании атак.

Кампания Monero более сложна, чем кампания Dero, поскольку она развертывает привилегированный модуль и монтирует каталог «host» в попытках выйти из контейнера. Он также создал задание cron для запуска полезной нагрузки и использования руткита для сокрытия процесса майнинга.

Как защитить свои экземпляры Kubernetes

Крайне важно защитить экземпляры Kubernetes, доступные из Интернета. Следуйте этим советам для оптимальной защиты:

Во-первых, ни один экземпляр Kubernetes не должен разрешать анонимный доступ. Для доступа к Kubernetes следует применять строгую аутентификацию, например многофакторную аутентификацию, чтобы гарантировать доступ к экземпляру только авторизованным пользователям.

Вам также следует развернуть управление доступом на основе ролей, чтобы управлять доступом к ресурсам Kubernetes на основе ролей и разрешений пользователей.

В более широком масштабе, будь то Kubernetes или Docker, образы контейнеров следует загружать только из надежных источников, таких как официальные репозитории или авторитетные поставщики. Даже в этом случае изображения все равно следует сканировать на наличие уязвимостей.

Оттуда включите ведение журнала и отслеживайте активность на всех экземплярах Kubernetes, чтобы обнаруживать подозрительную активность или попытки доступа.

Наконец, обновляйте все программное обеспечение и исправьте исправления для устранения известных уязвимостей и проблем безопасности.

Читать далее: Контрольный список для оценки рисков безопасности (TechRepublic Premium)

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал