Отчет Европола IOCTA 2023 показывает, что киберпреступники становятся все более взаимозависимыми

22 июля 2023 г.Европол, агентство Европейского Союза по сотрудничеству между правоохранительными органами, опубликовало свой ежегодный отчет об оценке угроз организованной преступности в Интернете, в котором представлены основные выводы и новые угрозы кибербезопасности, которые влияют на правительства, предприятия и отдельных лиц в Европе; однако эти угрозы могут затронуть людей во всем мире. Основные темы отчета: киберпреступники становятся все более взаимозависимыми, основы киберпреступности, с технической точки зрения, остаются прежними, постоянное использование криптовалют и более широкое использование миксеров.

Перейти к:

- Увеличение опыта киберпреступников делает их более созависимыми

Modus operandi не меняется, методы усложняются

Запутанные движения криптовалют

Хорошая новость для борьбы с киберпреступностью

Увеличение опыта киберпреступников делает их более созависимыми

По данным Европола, ландшафт киберпреступности превратился в сложную сеть взаимозависимостей между киберпреступниками.

По мере развития компьютерной безопасности и защиты развивается и киберпреступность. Для мошенничества в Интернете необходимы различные виды компьютерных знаний. Например, в зависимости от вида мошенничества киберпреступнику может понадобиться вредоносное ПО, которое не обнаруживают антивирусы и решения по обеспечению безопасности, безопасное подключение к Интернету, которое невозможно отследить до него, первоначальный доступ к сетям или почтовым ящикам компаний, эффективный контент социальной инженерии, хостинг мошеннического контента и многое другое.

Все эти потребности требуют глубоких знаний в различных областях, поэтому ряд киберпреступников решили продать свои знания в качестве услуги другим киберпреступникам.

Брокеры начального доступа продают скомпрометированные данные доступа, которые они собирают, другим киберпреступникам, которые используют их для схем онлайн-мошенничества. IAB также являются «основными для атак программ-вымогателей», пишет Европол, поскольку они продают первоначальный доступ группам программ-вымогателей, которые затем используют его для проникновения в корпоративные системы и перемещения внутри своей сети перед запуском программы-вымогателя.

Разработчики шифровальщиков скрывают вредоносную полезную нагрузку и вредоносные программы, чтобы их было сложнее обнаружить решениям по обеспечению безопасности.

Услуги Counter AntiVirus очень популярны среди киберпреступников. Разработчики вредоносных программ и службы шифрования регулярно используют службы CAV для проверки своих двоичных файлов на наличие нескольких антивирусных решений. Это позволяет им определить, какие части их кода помечены антивирусными ядрами как вредоносные.

Виртуальные частные сети предоставляются киберпреступниками, чтобы избежать идентификации. На подпольном киберпреступном рынке доступно несколько VPN-решений, предлагающих анонимность за счет сквозного шифрования трафика и отказа от сотрудничества с запросами информации от правоохранительных органов.

Пуленепробиваемый хостинг играет центральную роль во многих киберпреступлениях и используется многими преступниками. Европол заявил, что эти хостинговые службы «… не используют обширные методы мониторинга клиентов, такие как процедуры «Знай своего клиента» и хранение клиентов и метаданных, способствующих преступной деятельности». Услуги пуленепробиваемого хостинга не предоставляют информацию о клиентах правоохранительным органам, за исключением автоматического подтверждения адреса электронной почты. Наконец, вопросы хостинга могут быть трудными, так как это, как правило, сложный международный бизнес, где серверы часто находятся в нескольких регионах по всему миру.

Энди Золло, региональный вице-президент по региону EMEA компании по кибербезопасности Imperva, побеседовал с TechRepublic.

«Тот факт, что так много киберпреступников в настоящее время используют взаимозависимые службы, является еще одним свидетельством того, насколько сложной стала индустрия киберпреступности, и демонстрирует необходимость для организаций иметь согласованные стратегии безопасности, которые могут защитить приложения, API-интерфейсы и их конфиденциальные данные. Однако обратная сторона заключается в том, что растущая взаимозависимость между киберпреступниками означает, что если предприятия смогут нарушить работу любой части цепочки поставок киберпреступников, это может существенно изменить их общее состояние безопасности. Даже одного решения или инициативы, если они хорошо спланированы, может быть достаточно, чтобы разорвать порочный круг».

Modus operandi не меняется, методы усложняются

Все типы киберпреступников в какой-то момент используют одни и те же методы для достижения своих целей. Наиболее часто используемый метод — фишинг; как правило, это всегда отправная точка финансового мошенничества или кибершпионажа.

С технической точки зрения modus opérandi не меняется, но способы его достижения усложняются и увеличиваются в объеме. Нормативные изменения в Европейском союзе усложнили мошенничество с использованием скомпрометированной информации о кредитных картах, в результате чего киберпреступники больше обращают внимание на пользователей, чем на цифровые системы.

По данным Европола, взлом протокола удаленного рабочего стола и использование уязвимостей VPN являются наиболее распространенными тактиками вторжения, используемыми киберпреступниками. Наборы для фишинга также становятся все более доступными для киберпреступников, независимо от уровня их организации и технических знаний.

ПОСМОТРЕТЬ: TechRepublic Premium’s Brute Force and Dictionary Attacks: руководство для ИТ-руководителей

Запутанные движения криптовалют

Когда это возможно, киберпреступники используют криптовалюты. Программа-вымогатель группирует все запрашиваемые криптовалюты, оплачиваемые непосредственно на выделенные криптокошельки. Расчеты между киберпреступниками за различные услуги также всегда осуществляются в криптовалютах.

Киберпреступники широко используют несколько уровней методов запутывания, прежде чем, наконец, обналичить свою незаконную прибыль. Смесители криптовалюты, сервис, который смешивает криптовалюты многих пользователей вместе, часто используются для сокрытия происхождения и владельцев средств. Эти миксеры мешают следователям эффективно отслеживать денежные потоки.

Другим широко используемым методом являются обменники криптовалюты, которые позволяют мгновенно обменивать одну криптовалюту на другую, что еще больше усложняет процесс определения происхождения средств. Кроме того, для запутывания используется смена стран и децентрализованные биржи. Эти методы запутывания криптовалюты требуют высококвалифицированных следователей для отслеживания денежных следов и проведения успешных расследований.

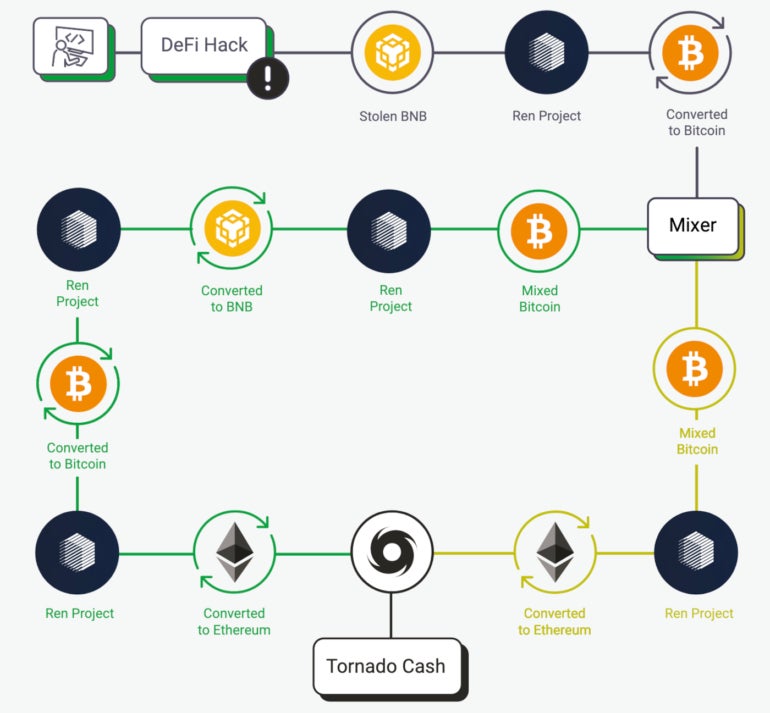

Европол демонстрирует сложный пример криптовалюты, в котором активно используются миксеры, переключатели и сплиты криптовалюты (рис. A).

Рисунок А

При взломе децентрализованных финансов, показанном на рисунке A, криптовалюта Binance Coin украдена и отправлена в Ren Project, протокол, который позволяет перемещать ценности через блокчейны. Затем они конвертируются в биткойны, прежде чем попадают в миксер, который делит деньги на две части, возвращаясь к Ren Project. Он конвертируется в BNB с одной стороны и конвертируется в Ethereum с другой. Сумма Ethereum проходит через микшер Tornado Cash, прежде чем снова конвертируется в Ethereum.

Хорошая новость для борьбы с киберпреступностью

Время, когда киберпреступник вел все свои махинации в одиночку, подходит к концу; Киберпреступники хотят быть эффективными, поэтому они покупают услуги более опытных коллег, а не делают это сами. Это хорошая новость для борьбы с киберпреступностью, потому что арест киберпреступников по одному аспекту киберпреступности обычно влияет на другие и останавливает гораздо больше мошенничества.

Например, Европол сообщил о нескольких успешных международных операциях, приведших к арестам. Одним из примеров было закрытие VPNLab в 2022 году. Многие пользователи VPNLab использовали эту службу для подключения к доменам компаний, скомпрометированных группой программ-вымогателей. Это удаление продемонстрировало, как отключение одной службы может помочь в дальнейшем расследовании.

Другим примером является операция Elaborate в 2022 году, в ходе которой был прекращен полный сервис, обеспечивающий автоматический интерактивный голосовой ответ, перехват одноразовых паролей и отслеживание звонков в реальном времени, что привело к аресту 142 подозреваемых.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал