Неопубликованная загрузка DLL и CVE-атаки демонстрируют разнообразие ландшафта угроз

12 марта 2023 г.Специалисты по наблюдению за угрозами обнаружили новые эксплойты в области кибербезопасности, иллюстрирующие разнообразный характер взломов, поскольку группы вредоносного ПО адаптируются и находят новые возможности в библиотеках динамической компоновки, а также в общих уязвимостях и рисках.

Охранные фирмы Bitdefender и Arctic Wolf входят в число тех, кто присматривается к новым наступательным маневрам. Один из них, получивший название S1deload Stealer, представляет собой эксплойт боковой загрузки, использующий социальные каналы, такие как Facebook и YouTube, в качестве векторов, согласно Bitdefender.

Перейти к:

- Неопубликованная загрузка с использованием библиотек ссылок в качестве приманки

S1deloader использует социальные сети для гнусных результатов

Атаки, направленные на неустраненные уязвимости, растут

Новое доказательство концепции CVE подвергает риску организации, использующие ManageEngine

Группа Лоренца восстанавливает доступ к жертве через скомпрометированный VPN

Неопубликованная загрузка с использованием библиотек ссылок в качестве приманки

Bitdefender заявил, что S1deload Stealer заражает системы с помощью методов боковой загрузки, влияющих на библиотеки DLL, общие библиотеки кода, используемые практически во всех операционных системах. Целевыми векторами являются социальные каналы через законный исполняемый файл под видом откровенного контента.

ПОСМОТРЕТЬ: IBM: большинство программ-вымогателей заблокировано в прошлом году, но кибератаки развиваются быстрее (TechRepublic)

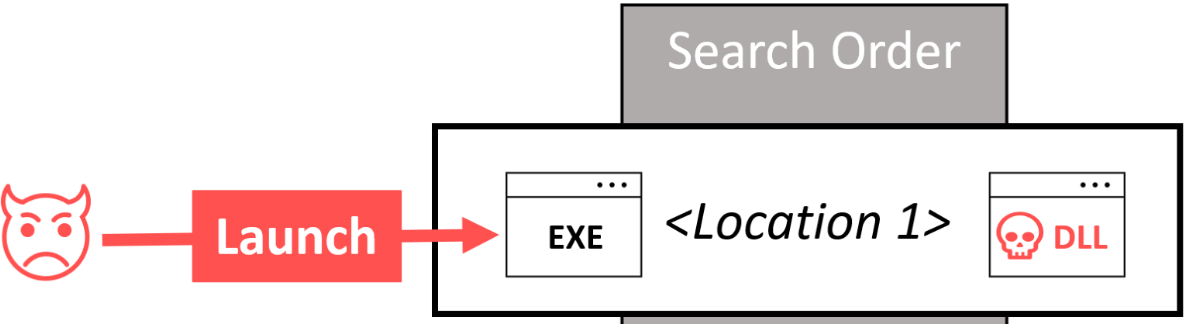

По словам Мартина Цугека, директора по техническим решениям Bitdefender, метод боковой загрузки используется для сокрытия вредоносного кода в виде библиотеки DLL, загружаемой законным процессом с цифровой подписью. Цугек отметил, что неопубликованная загрузка DLL злоупотребляет законными приложениями, надев «овечью одежду» законных файлов DLL для Windows или других платформ.

«Мы называем это «неопубликованной загрузкой», потому что во время работы Microsoft или другой ОС эксплойт выполняет вредоносный код на стороне», — сказал Цугек (рис. A).

Рисунок А

Цугек сказал, что Bitdefender наблюдает большой всплеск использования этой тактики «из-за того, что неопубликованная загрузка DLL позволяет злоумышленникам оставаться скрытыми. Многие решения для защиты конечных точек увидят, что файлы DLL являются исполняемыми, подписанными, например, Microsoft или любой известной компанией, заслуживающей доверия. Но эта доверенная библиотека будет загружать вредоносный код».

S1deloader использует социальные сети для гнусных результатов

В официальном документе Bitdefender сообщается, что после установки S1deload Stealer выполняет несколько вредоносных функций, включая кражу учетных данных, идентификацию администраторов социальных сетей, повышение искусственного контента, криптомайнинг и дальнейшее распространение через списки подписчиков пользователей.

Другие функции S1deload Stealer включают в себя:

- Использование законного исполняемого файла с цифровой подписью, который непреднамеренно загружает вредоносный код при нажатии.

Заражение систем, так как неопубликованная загрузка помогает обойти защиту системы. Кроме того, исполняемый файл приводит к фактической папке с изображениями, чтобы снизить подозрения пользователя на вредоносное ПО.

Кража учетных данных пользователя.

Имитация человеческого поведения для искусственного повышения вовлеченности видео и другого контента.

Оценка ценности отдельных учетных записей, например, для идентификации администраторов корпоративных социальных сетей.

Майнинг криптовалюты BEAM.

Распространение вредоносной ссылки среди подписчиков пользователя.

Цугек тут же заметил, что компании, чьи исполняемые файлы используются для загрузки неопубликованных приложений, как правило, не виноваты.

СМОТРЕТЬ: Политика осведомленности о безопасности и обучения (TechRepublic Premium)

«Мы видим разницу между активной неопубликованной загрузкой, когда программное обеспечение уязвимо и должно быть исправлено, и пассивной неопубликованной загрузкой, когда злоумышленник собирается получить исполняемый файл от одной из этих крупных компаний», — сказал Цугек, отметив, что в последнем случае , исполняемые файлы могли быть разработаны десять лет назад.

По словам Цугека, акторы «создают его автономную копию, помещают рядом с ней вредоносную библиотеку и запускают ее. Даже если исполняемый файл был исправлен десять лет назад, злоумышленники все еще могут использовать его сегодня, чтобы злонамеренно и незаметно скрыть код».

Атаки, направленные на неустраненные уязвимости, растут

Эксплойты CVE, обнаруженные Bitdefender и Arctic Wolf, представляют собой атаки на публично раскрытые недостатки безопасности. По данным компании Coalition, занимающейся киберстрахованием и безопасностью, которая отслеживает доступность эксплойтов CVE с помощью таких источников, как GitHub и Exploit-DB, время эксплойта для большинства CVE составляет не более 90 дней с момента публичного раскрытия — достаточно времени, чтобы поставщики уязвимостей или сами субъекты угроз могли вмешаться. цифровое окно в сеть. В своем первом в истории Индексе киберугроз Coalition сообщила, что большинство CVE были использованы в течение первых 30 дней.

В отчете компания прогнозирует:

- В 2023 году будет появляться более 1900 новых CVE в месяц, в том числе 270 уязвимостей с высокой степенью серьезности и 155 уязвимостей с критической опасностью, что на 13% больше среднемесячного количества CVE по сравнению с опубликованными уровнями 2022 года.

94% организаций, просканированных за последний год, имеют по крайней мере одну незашифрованную службу, доступную в Интернете.

В среднем в 2022 году проверенные эксплойты публиковались на Exploit-DB через 30 дней после CVE, а фирма находила доказательства потенциальных эксплойтов в репозиториях GitHub через 58 дней после раскрытия.

Новая проверка концепции CVE подвергает риску организации, использующие ManageEngine

Bitdefender обнаружил экспериментальный код эксплуатации оружия, нацеленный на CVE-2022-47966, использующий уязвимость удаленного выполнения кода. Целями являются организации, использующие ManageEngine, популярный пакет управления ИТ.

Bitdefender Labs расследует инцидент, отмеченный в программном обеспечении ManageEngine ServiceDesk, которое, поскольку оно позволяет злоумышленнику выполнять удаленный код на неисправленных серверах, может использоваться для установки шпионских инструментов и вредоносных программ.

Аналитики фирмы сообщают о глобальных атаках на этот CVE с развертыванием программ-вымогателей Netcat.exe, Colbalt Strike Beacon и Buhti для доступа, шпионажа и доставки вредоносных программ.

«Основываясь на нашем анализе, от 2000 до 4000 серверов, доступных из Интернета, используют один из уязвимых продуктов», — сказал Bitdefender, отметив, что не все серверы можно использовать с кодом, представленным в доказательстве концепции. «Но мы призываем все предприятия, использующие эти уязвимые версии, немедленно установить исправление».

Лоренц восстанавливает доступ к жертве через скомпрометированный VPN

Arctic Wolf только что выпустила собственный отчет, в котором подробно описывается серия наглых повторных атак со стороны печально известной группы вымогателей Lorenz. Фирма заметила, что злоумышленники использовали скомпрометированную учетную запись VPN, чтобы восстановить доступ к среде жертвы и выполнить захват RAM Magnet, минуя обнаружение конечной точки жертвы и ответ на нее. Magnet — это бесплатный инструмент обработки изображений, который правоохранительные органы и криминалисты используют для захвата физической памяти устройства жертвы. (Рисунок Б).

Рисунок Б

Arctic Wolf Labs заявила, что проинформировала Magnet Forensics об известном злоупотреблении ее инструментом группой Лоренц.

Дэниел Танос, вице-президент и глава Arctic Wolf Labs, сказал, что в связи с быстрым ростом киберпреступности организации должны обеспечить, чтобы они продолжали нанимать специалистов по кибербезопасности, которые могут быть в курсе новых изменений в тактике, методах и процедурах злоумышленников.

«Субъекты угроз доказали, что они будут быстро внедрять новые эксплойты, методы уклонения и находить новые законные инструменты для злоупотребления в своих атаках, чтобы они сливались с обычной активностью хоста и сети», — сказал Танос. «Наше новое исследование программы-вымогателя Lorenz, злоупотребляющей законной криминалистической утилитой Magnet RAM Capture, является еще одним примером этого».

Оригинал