Агент кибершпионажа APT43 нацелен на США, Европу, Японию и Южную Корею

8 апреля 2023 г.Исследование безопасности, проведенное Mandiant и Google, показывает, что таргетинг APT43 и его подмножества Archipelago соответствует интересам Северной Кореи.

Перейти к:

- Кто такой АПТ43?

На кого нацелен APT43?

Методы целевого фишинга и социальной инженерии APT43

Использование APT43 семейств вредоносных программ и инструментов

Интерес APT43 к криптовалюте

Как защититься от этой угрозы безопасности

Кто такой АПТ43?

Новое исследование Mandiant разоблачает APT43, актор кибершпионажа, поддерживающий интересы северокорейского режима; группа также упоминается как Kimsuky или Thallium. ATP43 фокусируется на сборе стратегической разведки, проводя атаки по сбору учетных данных и используя социальную инженерию для успешной компрометации своих целей.

По словам Мандианта, который отслеживает APT43 с 2018 года, злоумышленник связан с миссией Главного разведывательного бюро, главной службы внешней разведки Северной Кореи.

Что касается показателей атрибуции, APT43 имеет общую инфраструктуру и инструменты с известными северокорейскими операторами и северокорейскими субъектами угроз. В частности, вредоносное ПО и инструменты были переданы APT43 и печально известному злоумышленнику Lazarus.

Что такое актор угроз Archipelago?

В недавнем отчете группа анализа угроз Google предоставляет информацию об акторе угроз, получившем название Archipelago, который они описывают как подмножество действий APT43, которые они отслеживают с 2012 года.

На кого нацелен APT43?

Группа APT43 в первую очередь занималась вопросами внешней политики и ядерной безопасности, но в 2021 году переключилась на вертикали, связанные со здоровьем, вероятно, из-за всемирной пандемии COVID-19.

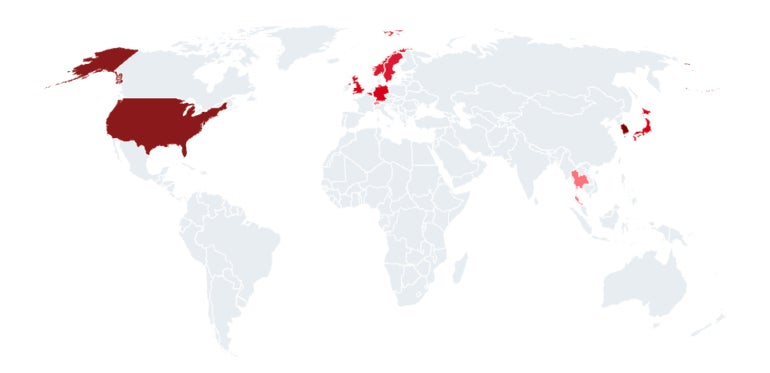

APT43 нацелен на Южную Корею и США, а также Японию и Европу, особенно в отношении товаров, экспорт которых в Северную Корею ограничен, таких как топливо, машины, металлы, транспортные средства и оружие. Кроме того, группа нацелена на бизнес-услуги, образование, исследования и аналитические центры с акцентом на геополитическую и ядерную политику, а также на государственные структуры (рис. A).

Рисунок А

APT43 также осуществляет киберпреступные операции, которые могут финансировать себя и режим.

На кого нацелен Archipelago?

Было замечено, что подмножество Archipelago APT43 нацелено на правительственный и военный персонал, аналитические центры, политиков, ученых и исследователей в Южной Корее, США и других странах.

Методы целевого фишинга и социальной инженерии APT43

APT43 в основном использует целевой фишинг как способ компрометации своих целей. Группа часто создает убедительных персонажей или подделывает личности ключевых лиц. Как только они скомпрометируют такого ключевого человека, они могут использовать список контактов этого человека для дополнительного целевого фишинга.

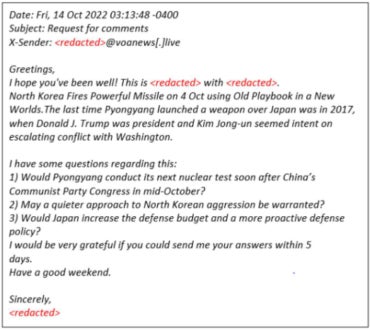

Злоумышленник иногда выдает себя за репортера или аналитика из аналитического центра, чтобы находить цели и предоставлять им свои экспертные знания, задавая им конкретные вопросы (рис. B).

Рисунок Б

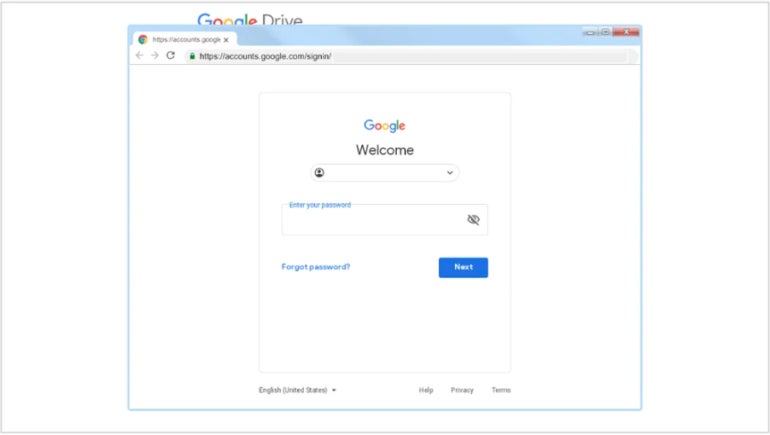

Метод, раскрытый Google, показывает, что Archipelago часто рассылает фишинговые электронные письма, в которых они маскируются под представителя СМИ или аналитического центра, просящего у цели интервью. Чтобы увидеть вопросы, необходимо щелкнуть ссылку, но она перенаправляет жертву на поддельную страницу входа в Google Диск или Microsoft 365. После того, как жертва вводит свои учетные данные, человек перенаправляется к документу с вопросами.

Google сообщает, что Archipelago часто взаимодействует с жертвой в течение нескольких дней или недель и устанавливает доверительные отношения перед отправкой вредоносной ссылки или вредоносного файла.

Archipelago может использовать методы «браузер в браузере», чтобы обмануть пользователей, которые видят поддельное окно браузера внутри реального окна браузера. Поддельное окно показывает законный домен, чтобы побудить пользователей предоставить свои учетные данные злоумышленникам (рис. C).

Рисунок С

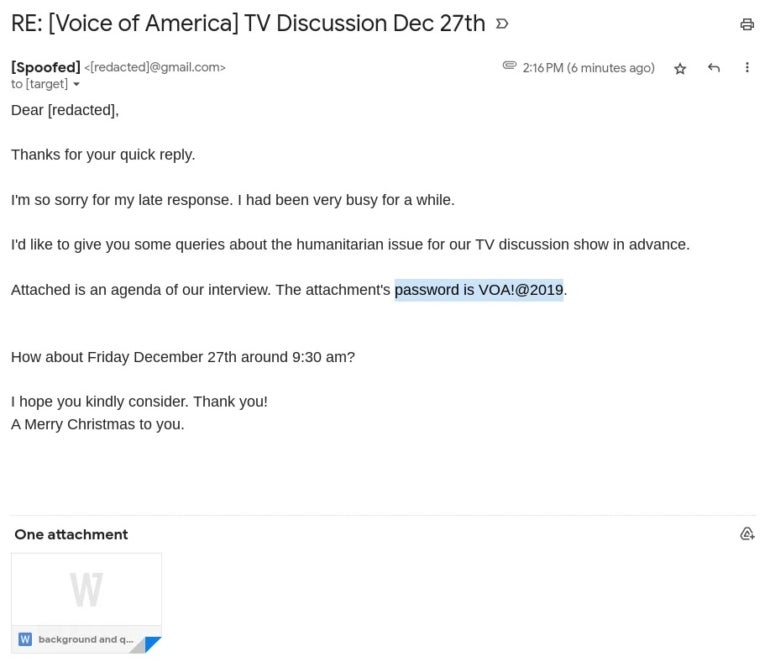

Другой метод, используемый Archipelago, заключается в отправке безопасных PDF-файлов предположительно от какого-то объекта, который информирует цель о вредоносных входах в систему, которые они должны проверять (рис. D).

Рисунок D

Использование APT43 семейств вредоносных программ и инструментов

APT43 использует несколько семейств вредоносных программ и инструментов. Семейства общедоступных вредоносных программ, используемые APT43, включают Gh0st RAT, Quasar RAT и Amadey, однако злоумышленник в основном использует закрытое вредоносное ПО, известное как LATEOP или BabyShark, вероятно, разработанное группой.

В последнее время Archipelago стали использовать в своих операциях больше вредоносных программ, часто используя вложения, защищенные паролем, как способ обойти антивирусное сканирование (рис. E).

Рисунок Е

Archipelago проводил эксперименты с использованием новой на тот момент техники, основанной на файлах, размещенных на Google Диске. Небольшие вредоносные полезные нагрузки были закодированы непосредственно в именах файлов содержимого размером 0 байт. Имена файлов, размещенных на Google Диске, также содержали имена серверов C2, но Google прервал эту деятельность, и группа прекратила использовать такие методы на Google Диске.

Файлы ISO использовались Archipelago для доставки вредоносных программ, содержащихся в zip-файле. После того, как защищенный паролем zip-файл был разархивирован, документ установил вредоносное ПО на основе VBS, связанное с BabyShark, которое, как известно, используется APT43.

Совсем недавно Archipelago попытался использовать вредоносное расширение для браузера Chrome под названием SHARPEXT, которое может анализировать и извлекать электронные письма с активных вкладок почты Gmail или AOL. В результате Google улучшила безопасность в экосистеме расширений Chrome, что значительно усложнило злоумышленникам развертывание этого вредоносного расширения.

Интерес APT43 к криптовалюте

По словам Mandiant, APT43 проявляет особый интерес к криптовалютам, которые они используют для покупки инфраструктуры и аппаратных устройств для поддержания своей деятельности.

Чтобы замести следы, APT43 использует услуги по аренде хэшей и услуги облачного майнинга, которые можно использовать для майнинга криптовалюты без какой-либо привязки блокчейна к первоначальным платежам покупателя.

Кроме того, APT43 использовало вредоносное приложение для Android, чтобы атаковать китайских пользователей, заинтересованных в кредитах в криптовалюте, и собирать учетные данные.

Как защититься от этой угрозы безопасности APT43

- Расскажите пользователям о методах социальной инженерии, используемых APT43 и Archipelago.

Обучите пользователей обнаруживать попытки фишинга и немедленно сообщать об этом сотрудникам службы безопасности.

Используйте решения безопасности для обнаружения фишинговых писем или попыток заражения вредоносным ПО.

Поддерживайте операционные системы и программное обеспечение в актуальном состоянии и с установленными исправлениями.

Эксперты в области геополитики и международной политики, в частности, должны быть обучены обнаруживать приближение злоумышленника, маскирующегося под журналиста или репортера. Перед любым обменом информацией или разведывательными данными необходимо провести тщательную сортировку и обследование таких людей, обращающихся к экспертам.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал