Группа кибернаемников Bahamut снова наносит удар с помощью поддельных приложений Android VPN

25 ноября 2022 г.Печально известная группа кибернаемников внедряет в Android-устройства шпионское ПО для кражи пользователей. разговоры, новые ESET исследование обнаружило.

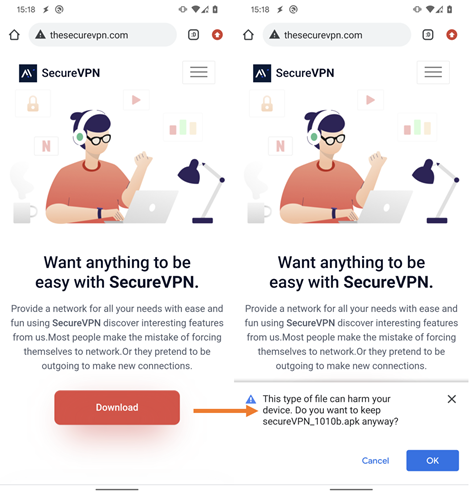

Эти вредоносные атаки запускаются через поддельные приложения Android VPN с доказательства того, что хакеры использовали вредоносные версии программного обеспечения SecureVPN, SoftVPN и OpenVPN.

Группа, известная как Bahamut ATP, считается наемным сервисом, который обычно запускает атаки через целевой фишинг сообщения и поддельные приложения. Согласно предыдущим сообщениям, с 2016 года его хакеры преследуют как организации, так и отдельных лиц на Ближнем Востоке и в Южной Азии.

Исследователи ESET полагают, что кампания по распространению вредоносных VPN началась в январе 2022 года. остается продолжающимся.

От фишинговых писем к поддельным VPN

«Похоже, что кампания имеет высокую направленность, поскольку в наших данных телеметрии мы не видим никаких случаев», — сказал Лукаш Штефанко, исследователь ESET, который первым обнаружил вредоносное ПО.

«Кроме того, приложение запрашивает ключ активации, прежде чем можно будет включить функции VPN и шпионского ПО. И ключ активации, и ссылка на веб-сайт, скорее всего, будут отправлены целевым пользователям».

Штефанко объясняет, что после активации приложения хакеры Bahamut могут удаленно управлять шпионским ПО. Это означает, что они могут проникнуть и собрать массу пользователей». конфиденциальные данные.

«Эксфильтрация данных осуществляется с помощью функции кейлогинга вредоносного ПО, которое злоупотребляет службами специальных возможностей», — сказал он.

От SMS-сообщений, журналов вызовов, местоположений устройств и любых других сведений до даже зашифрованных приложений для обмена сообщениями, таких как WhatsApp, Telegram или Signal, эти киберпреступники могут шпионить практически за всем, что они нашли у жертв' устройства без их ведома.

Компания ESET обнаружила как минимум восемь версий этих троянских VPN-сервисов, а это означает, что кампания хорошо организована.

Стоит отметить, что ни в одном случае вредоносное ПО не было связано с законным сервисом, и ни одно из зараженных вредоносным ПО приложений не продвигалось в Google Play.

Однако начальный вектор распределения пока неизвестен. Оглядываясь назад на то, как обычно работает Bahamut ATP, вредоносная ссылка могла быть отправлена по электронной почте, через социальные сети или SMS.

Что мы знаем о Bahamut APT?

Несмотря на то, что до сих пор неясно, кто стоит за этим, Bahamut ATP, похоже, является коллективом хакеров-наемников, поскольку их атаки на самом деле не преследуют конкретных политических интересов.

С 2016 года Bahamut активно проводит кибершпионские кампании, в основном на Ближнем Востоке и в Южной Азии.

Группа журналистов-расследователей Bellingcat была первой, кто разоблачил свою деятельность в 2017 году, описав, как международные и региональные державы активно участвовали в таких операциях по наблюдению.

«Поэтому Багамут примечателен как видение будущего, в котором современные средства связи снизили барьеры для небольших стран, чтобы вести эффективное наблюдение за внутренними диссидентами и выходить за пределы своих границ», — заключил Bellingcat в то время.

Затем группа была переименована в Бахамута в честь гигантской рыбы, плавающей в Аравийском море, описанной в «Книге воображаемых существ» Хорхе Луиса Борхеса.

Совсем недавно другое расследование показало, что группа Advanced Persistent Threat (APT) все чаще использует мобильные устройства в качестве основной цели.

Фирма кибербезопасности Cyble первой заметила это новая тенденция в апреле прошлого года, отметив, что группа Bahamut «планирует свою атаку на цель, некоторое время остается в дикой природе, позволяет своей атаке затронуть многих людей и организации и, наконец, крадет их данные».

Также в этом случае исследователи подчеркнули, что киберпреступники' возможность разработать такой хорошо спроектированный фишинговый сайт, чтобы обмануть жертв и завоевать их доверие.

Как подтвердил Лукаш Штефанко в отношении инцидента с поддельными приложениями для Android: «Код шпионского ПО и, следовательно, его функциональность такие же, как и в предыдущих кампаниях, включая сбор данных для эксфильтрации в локальной базе данных перед отправкой на сервер операторов, тактика редко встречается в мобильных приложениях для кибершпионажа».