CrowdStrike в BlackHat: скорость, взаимодействие и изощренность участников угроз, которые растут в 2023 году

12 августа 2023 г.Время прорыва злоумышленника — время, которое требуется злоумышленнику, чтобы пройти по канатной дороге от начальной точки входа в сеть, — достигло среднего исторического минимума в 79 минут по сравнению с 84 минутами в прошлом году. при рекорде в семь минут.

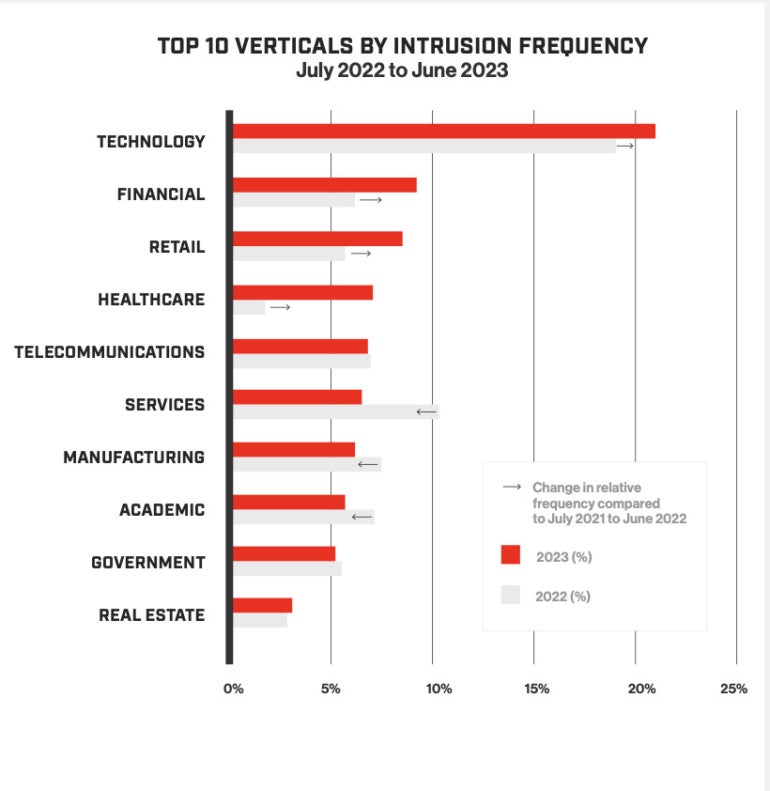

«Это важно, потому что все ваши сценарии со стороны защиты должны определяться тем, насколько быстро действует субъект угрозы», — сказал Парам Сингх, вице-президент подразделения мониторинга угроз CrowdStrike Falcon OverWatch. «Все синие команды, включая нас, должны думать об автоматизации и придумывать, как остановить самого быстрого злоумышленника, который перемещается в боковом направлении в течение семи минут». Отчет об угрозах также показал увеличение на 40% по сравнению с прошлым годом интерактивных вторжений, когда злоумышленник взаимодействует с целью и действует против нее. Шестой год подряд наиболее часто нацеливаемой вертикалью были технологии, за которыми следуют финансовый сектор, розничная торговля, здравоохранение и телекоммуникации (рис. A).

Рисунок А

«Мы смотрим на одни и те же статистические данные из года в год и видим, что для некоторых из них стрелка движется в пользу злоумышленников», — сказал Сингх.

В отчете CrowdStrike с использованием данных с 1 июля 2022 года по 30 июня 2023 года, собранных Falcon OverWatch и представленных на этой неделе на ежегодном съезде Black Hat в Лас-Вегасе, также было обнаружено, что:

- Шестьдесят два процента интерактивных вторжений были связаны со злоупотреблением действительными учетными записями, в то время как число попыток получить секретные ключи и другие учетные данные с помощью API метаданных облачных экземпляров увеличилось на 160 %.

Количество интерактивных вторжений увеличилось на 40% по сравнению с прошлым годом, при этом наиболее часто целевыми объектами являются технологии уже шестой год подряд, за ними следуют финансы, розничная торговля, здравоохранение и телекоммуникации.

Объем интерактивных вторжений в отрасль финансовых услуг увеличился более чем на 80% в этом году по сравнению с 2022 годом, что является самым большим скачком, наблюдаемым CrowdStrike для отрасли финансовых услуг.

CrowdStrike также сообщил, что Северная Корея была национальным фронтом самых агрессивных атак, спонсируемых государством.

Также на подъеме находятся брокеры доступа. Фирма сообщила о росте рекламы брокеров доступа в темной сети на 147%, что на 35% больше, чем 6 месяцев назад.

CrowdStrike также обнаружил, что шестой год подряд технологический сектор был наиболее часто атакуемым сектором, а финансовый сектор вытеснил телекоммуникации, которая является третьей наиболее целевой вертикалью. Согласно отчету, северокорейские группы угроз, стремящиеся генерировать валюту, были наиболее агрессивными противниками финансового сектора, спонсируемыми государством.

В отчете показано, что, хотя злоумышленники, такие как злоумышленники, связанные с Северной Кореей, сосредоточены на краже криптовалюты или невзаимозаменяемых токенов (NFT), более широкая картина заключается в том, что оппортунистическая охота на крупную дичь (BGH) вымогателей и кампании по краже данных остаются основной угрозой eCrime для финансовых учреждений.

В отчете также указывается на двух злоумышленников, иранского котенка и китайскую панду, как на поставщиков двух конкретных практик: пользователи котят используют определенный вид активов, в то время как противники панды все чаще стремятся к широкому спектру атак, направленных против как можно большего количества целей (рис. B).

Рисунок Б

Зависимость технологического сектора от конфиденциальных данных и их использование делают его мишенью BGH для программ-вымогателей и кражи данных. Согласно отчету CrowdStrike, другие известные угрозы электронной преступности для технологического сектора включают предоставление услуг, брокеров доступа и кампании по краже информации.

Фирма также указала на некоторые отличительные черты тактики 2023 года со стороны злоумышленников:

- Эксплуатация уязвимого программного обеспечения для получения доступа через брокеров доступа, что означает, что организациям необходимо иметь представление о своей внешней поверхности атаки.

Безудержное использование законных инструментов удаленного мониторинга и управления, чтобы слиться с корпоративным шумом и избежать обнаружения.

Возможность навигации по нескольким операционным системам, например атака цепочки поставок 3CX со стороны Labyrinth Chollima, обнаруженная CloudStrike.

Kerberoasting набирает обороты в 2023 году

За последний год Falcon OverWatch наблюдал увеличение на 583 % тактики под названием Kerberoasting, которая дает злоумышленникам более высокие привилегии и позволяет перемещаться в пространстве жертвы.

Kerberos — это протокол аутентификации, который предоставляет билеты для доступа к учетным записям Active Directory, протокол, основанный на уникальном идентификаторе. Kerberoasting предполагает кражу билетов, содержащих учетные данные, связанные с идентификаторами. Несмотря на то, что эти учетные данные зашифрованы, их можно взломать в автономном режиме.

«Это не новая техника, но мы видим, что она становится все более важной частью сценария злоумышленников», — сказал Сингх. «После того как вы атакуете первоначальную жертву, украденных учетных данных, которые вы использовали для доступа к этой машине, может оказаться недостаточно, чтобы двигаться вбок и работать над своей миссией. Kerboroasting позволяет повышать привилегии; поскольку это эффективный способ бокового движения, мы видим этот огромный всплеск».

Отказ от ответственности: Barracuda Networks оплатила мне авиабилеты и проживание на Black Hat 2023.

Оригинал