Корпоративный взлом: как это происходит и как защитить свой бизнес

5 ноября 2022 г.Термин "взлом" часто используется в средствах массовой информации, обычно в отношении крупных компаний или высокопоставленных лиц, ставших жертвами кибератаки.

Хотя слово «хакерство» стало синонимом компьютерной преступности, важно понимать, что не все виды хакерства одинаковы. Существуют разные типы хакеров и разные типы хакерских атак, каждый из которых может иметь разную мотивацию и разный уровень сложности.

В этой статье мы рассмотрим некоторые из наиболее распространенных способов взлома компаний, а также некоторые из самых известных (или печально известных) примеров корпоративного взлома. Мы также дадим несколько советов о том, как защитить свою компанию, чтобы она не стала следующей жертвой.

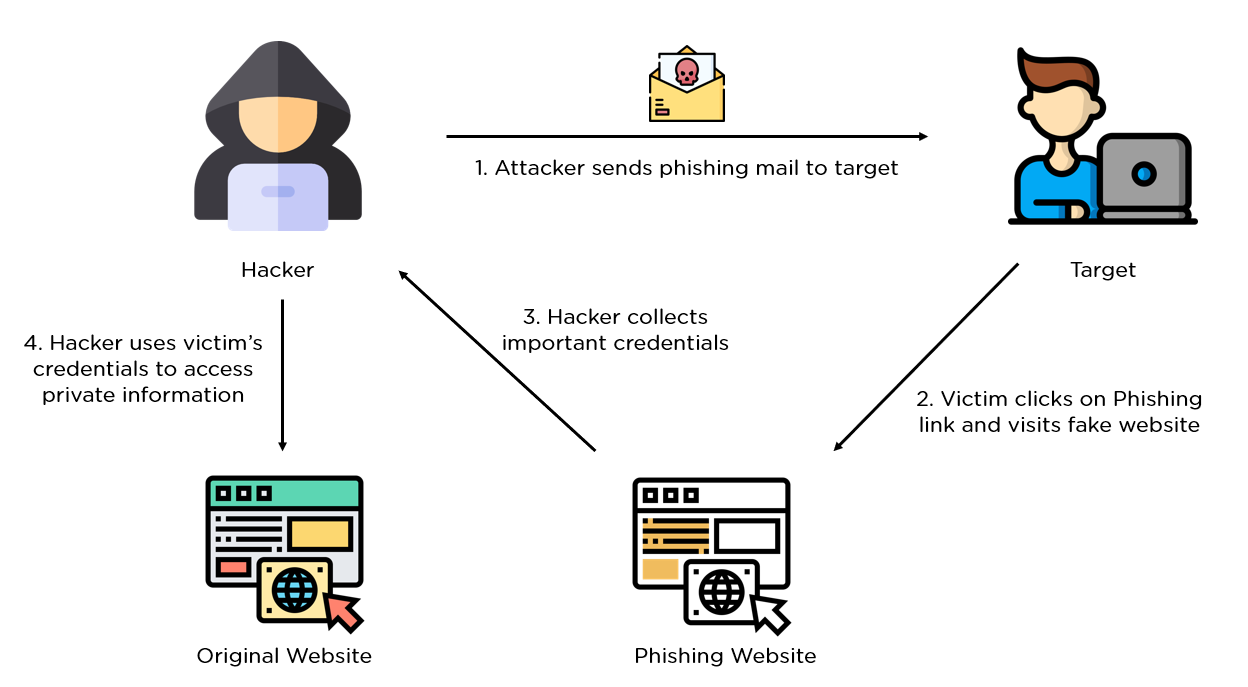

Фишинг

Одним из наиболее распространенных способов взлома компаний является фишинговая атака.

Фишинг — это тип атаки с использованием социальной инженерии, при которой злоумышленник пытается обманом заставить жертву передать конфиденциальную информацию, такую как учетные данные для входа или финансовую информацию.

Фишинговые атаки часто осуществляются по электронной почте, хотя они также могут осуществляться по телефону или через социальные сети.

Один из самых известных примеров фишинговой атаки произошел в 2016 году, когда хакеры использовали фишинговое письмо, чтобы получить доступ к электронной почте председателя предвыборного штаба Хиллари Клинтон Джона Подесты. Затем хакеры опубликовали множество вредоносных электронных писем, которые нанесли ущерб кампании Клинтон.

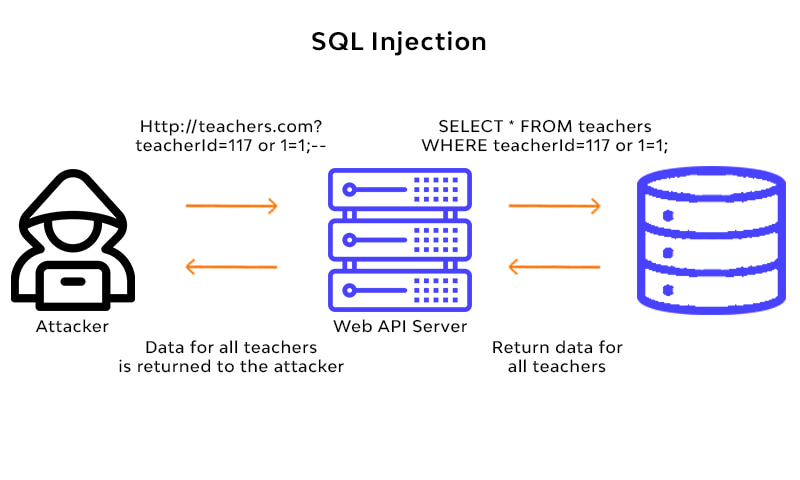

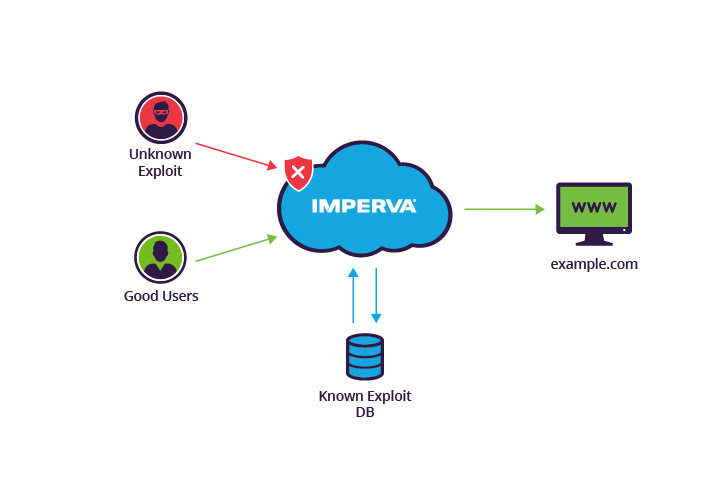

Внедрение SQL

Еще один распространенный способ взлома компаний – так называемая атака с внедрением SQL-кода. SQL-инъекция — это тип атаки, при которой злоумышленник вставляет вредоносный код в базу данных для выполнения вредоносных команд.

Атаки путем внедрения кода SQL могут использоваться для кражи конфиденциальных данных, таких как информация о клиентах или финансовые данные.

Один известный пример атаки с внедрением SQL произошел в 2014 году, когда хакеры использовали атаку с внедрением SQL, чтобы получить доступ к базе данных клиентов Home Depot. Затем хакеры опубликовали массу информации о клиентах, включая номера кредитных карт и адреса электронной почты.

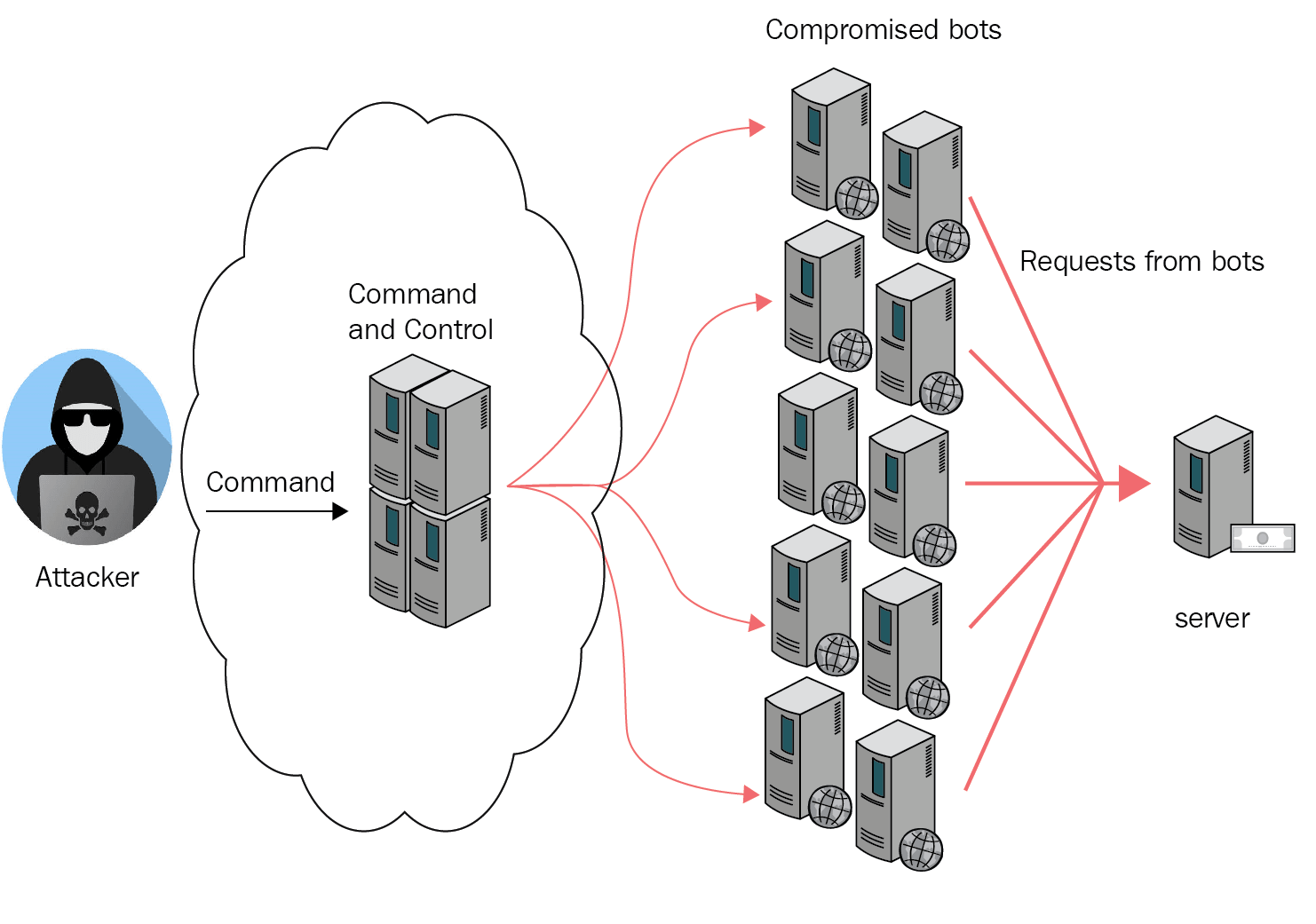

Отказ в обслуживании

Компании также могут быть взломаны с помощью так называемой атаки типа "отказ в обслуживании" (DoS). DoS-атака — это тип атаки, при которой злоумышленник пытается сделать веб-сайт или другую онлайн-службу недоступными, переполнив их трафиком.

DoS-атаки могут использоваться для отключения веб-сайта или предотвращения доступа пользователей к службе.

Один известный пример DoS-атаки произошел в 2000 году, когда группа хакеров использовала DoS-атаку, чтобы вывести из строя веб-сайт онлайн-аукциона eBay. В результате атаки eBay потерял около 5 млн долларов дохода.

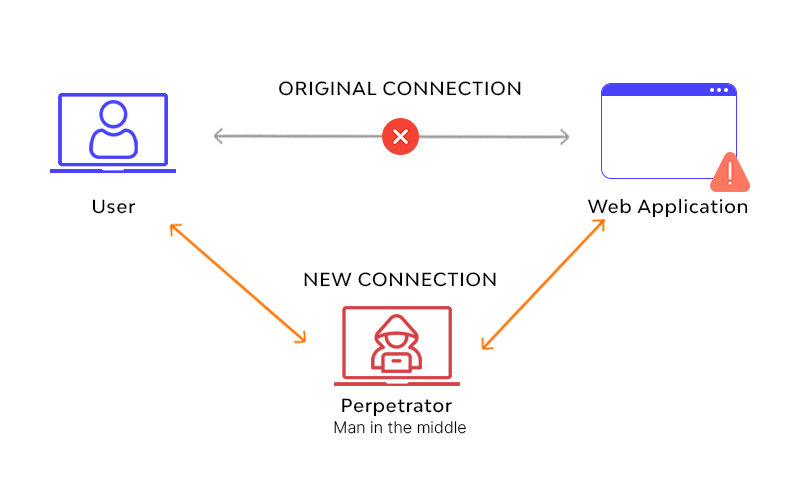

Человек посередине

Компании также могут быть взломаны с помощью так называемой атаки "человек посередине" (MitM). Атака MitM — это тип атаки, при которой злоумышленник перехватывает сообщения между двумя сторонами, чтобы подслушать или изменить сообщения.

Атаки MitM могут использоваться для кражи конфиденциальной информации, такой как учетные данные для входа или финансовая информация.

Один известный пример MitM-атаки произошел в 2011 году, когда хакерская группа Anonymous использовала MitM-атаку для перехвата и раскрытия большого количества личных писем с учетных записей электронной почты нескольких высокопоставленных лиц, в том числе генеральный директор Sony.

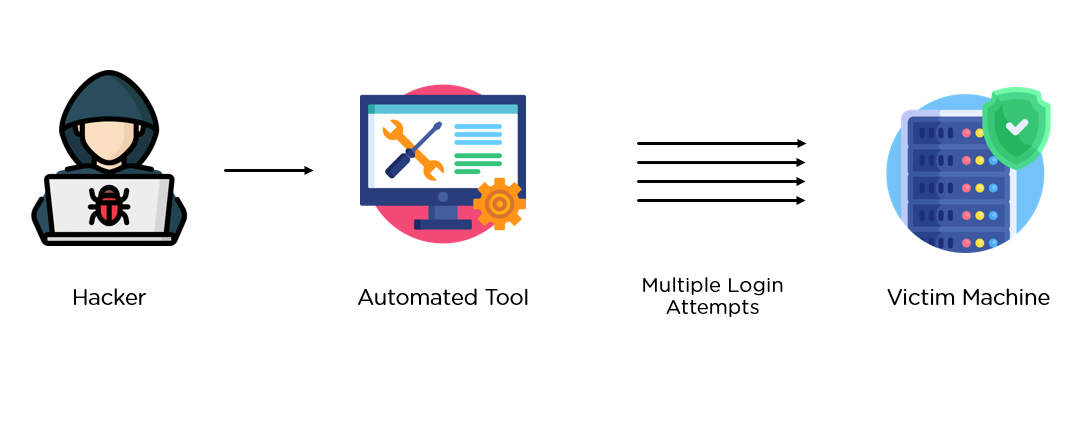

Грубая сила

Компании также могут быть взломаны с помощью так называемой атаки грубой силы. Атака грубой силы — это тип атаки, при которой злоумышленник пытается угадать пароль к учетной записи или службе, перебирая большое количество возможных паролей.

Атаки грубой силы могут использоваться для получения доступа к учетным записям или службам, таким как учетные записи электронной почты или учетные записи социальных сетей.

Один известный пример атаки методом полного перебора произошел в 2012 году, когда хакерская группа Anonymous использовала атаку методом полного перебора, чтобы подобрать пароль к учетной записи Associated Press в Твиттере.

Затем хакеры использовали этот аккаунт, чтобы опубликовать в Твиттере ложное сообщение о взрыве бомбы в Белом доме.

Инсайдерская

Компании также могут быть взломаны с помощью так называемой «инсайдерской» атаки. Инсайдерская атака — это тип атаки, при которой атаку осуществляет сотрудник компании. Внутренние атаки могут быть мотивированы различными факторами, такими как месть, финансовая выгода или политическая идеология.

Один известный пример инсайдерской атаки произошел в 2015 году, когда сотрудник Управления кадров США (OPM) провел кибератаку на базу данных OPM. В результате атаки была украдена личная информация более 21 миллиона человек.

Нулевой день

Компании также могут быть взломаны с помощью так называемой атаки "нулевого дня". Атака нулевого дня — это тип атаки, при которой злоумышленник использует ранее неизвестную уязвимость в системе безопасности, чтобы получить доступ к системе или службе.

Атаки нулевого дня могут использоваться для получения доступа к конфиденциальным данным, таким как информация о клиентах или финансовые данные.

Один известный пример атаки нулевого дня произошел в 2010 году, когда червь Stuxnet был использован для захвата контроля над предприятием по обогащению ядерных материалов в Иране.

Атака смогла нанести физический ущерб объекту, и считается, что она отбросила иранскую ядерную программу на несколько лет назад.

Защитите свою компанию

Как видите, существует множество способов взлома компаний. И, к сожалению, ни одна компания не застрахована от взлома. Однако есть несколько вещей, которые вы можете сделать, чтобы защитить свою компанию от следующей жертвы.

* Во-первых, убедитесь, что у вас есть сильная политика кибербезопасности. Эта политика должна включать такие вещи, как обучение сотрудников кибербезопасности, а также меры по защите данных вашей компании, такие как шифрование и брандмауэры.

* Во-вторых, убедитесь, что у вас есть хороший полис страхования кибербезопасности. Эта политика поможет покрыть расходы на восстановление после кибератаки, а также любые судебные издержки, которые вы можете понести.

* Наконец, убедитесь, что у вас есть план того, как реагировать на кибератаку. Этот план должен включать, к кому обращаться, что делать и как общаться с вашими клиентами.

Следуя этим советам, вы поможете защитить свою компанию от очередной жертвы корпоративного взлома.

Если у вас есть какие-либо вопросы или предложения, обращайтесь ко мне! 😊

Вы можете найти меня на:

🕊 Твиттер: https://twitter.com/AmrTCrypto

👩💻 Instagram: https://www.instagram.com/amrtcrypto/

📩 Электронная почта: amrtawfik160@gmail.com

Также опубликовано здесь

Оригинал