Облачный фишинг: новые уловки и жемчужина короны

3 января 2023 г.Объяснение усовершенствованных методов облачного фишинга и уроки, извлеченные из последних версий Dropbox & Взлом Uber

Облачные вычисления предоставляют фишерам новую площадку для сбора и развития своего бизнеса. Но не только это, воздействия гораздо шире и опаснее. Ни одна организация, маленькая или большая, не защищена от фишинговых атак. Поэтому очень важно знать, как вы можете стать мишенью и что вы можете сделать, чтобы предотвратить это.

Фишинг на основе SaaS уже знаком. Например, более 90 % всех данных нарушения происходят из-за фишинга, от украденных учетных данных до вредоносных URL-адресов. Кроме того, согласно отчету Palo Alto Networks Unit 42, исследователи отмечают значительный рост числа таких злоупотреблений, при этом данные, собранные фирмой, показывают огромный рост на 1100% с июня 2021 года по июнь 2022 года.

С развитием технологий не только защитники могут использовать более сложные инструменты и методы для обнаружения и блокировки фишинговых электронных писем, ссылок и сообщений, но и злоумышленники также совершенствуют свою сторону игры в кошки-мышки.

Хотя большинство атак с использованием социальной инженерии осуществляются по электронной почте, одна треть ИТ-специалистов сообщила, что в 2022 году увеличилась социальная инженерия, предоставляемая через другие коммуникационные платформы.

К ним относятся атаки, осуществляемые через:

* Платформы для видеоконференций (44%), * Платформы обмена сообщениями для сотрудников (40%), * Облачные платформы для обмена файлами (40%) и * SMS (36%).

Более того, фишинг в социальных сетях становится все более распространенным явлением, и в первом квартале 2022 г. in-q1-2022">Пользователи LinkedIn стали жертвами 52 % всех фишинговых атак в мире. Согласно состоянию фишинга Proofpoint за 2022 г. , сотрудники 74 % организаций получали мошеннические текстовые сообщения (смишинг), и столько же подвергались атакам в социальных сетях.

Сложно обнаруживаемый новый метод фишинга — «SaaS-to-SaaS»

Все это может произойти без вмешательства злоумышленника в локальные компьютеры или сеть жертвы. Поскольку все это произошло при переходе от SaaS к SaaS, все существующие меры безопасности, такие как шлюз защиты от спама, песочница и фильтрация URL-адресов, не будут проверяться. Таким образом, предупреждение не будет создано.

Кроме того, с ростом производительности облачных офисов и технологий совместной работы с несколькими пользователями злоумышленник теперь может размещать и распространять вредоносные документы, файлы и даже вредоносное ПО в облачной инфраструктуре этих авторитетных доменов. оставаясь незамеченным.

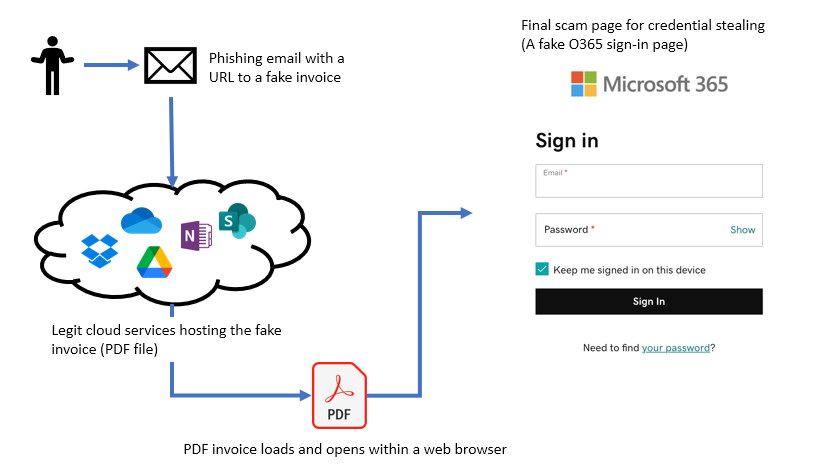

После выводов Check Point Research в 2020 году мы увидели тенденцию к использованию эта «многоэтапная» фишинговая атака SaaS-to-SaaS.

Первым этапом фишинговой атаки является зачастую поддельный счет-фактура или защищенный PDF-документ, размещенный в облачных сервисах. Этот документ можно загрузить; однако важно отметить, что для облегчения использования эти облачные службы открывают PDF-файл для просмотра, позволяя загружать его в веб-браузере без ограничений или предупреждений.

Его трудно обнаружить, потому что он не обязательно поразил развернутую защиту. Как мы видели в новостях, попытки AWS Cloud Phishing в августе, если обнаружение фишинга реализовано в вход и выход электронной почты, он никогда не увидит, как это происходит.

Все действия происходили в облаке (или нескольких облаках); когда происходило обнаружение/сканирование, все казалось законным и зашифрованным. Скорее всего, фишинговое письмо попадет на машину жертвы, и все волшебство произойдет в браузере.

Многоэтапный облачный фишинг

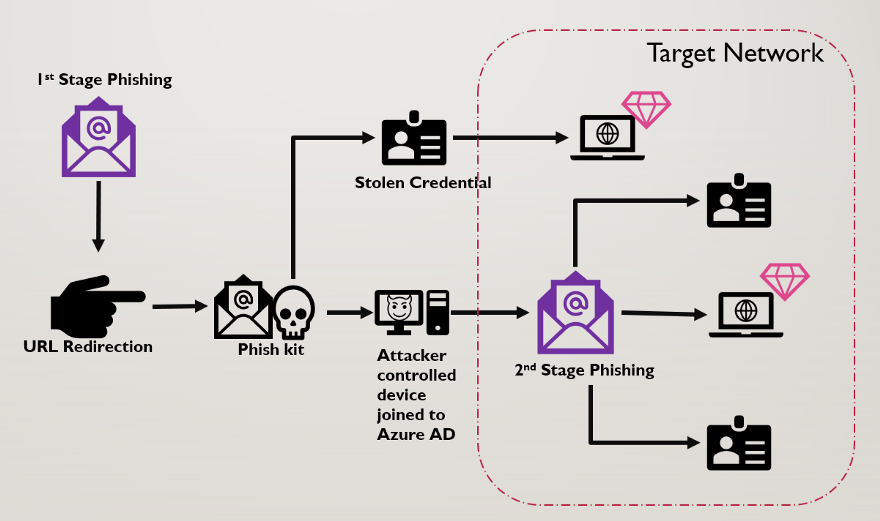

В начале этого года Microsoft предупредила о новом фишинге с использованием Azure AD, который охотится на тех, кто не использует многофакторную аутентификацию.

Эта атака процветает сейчас, но не раньше, потому что злоумышленники используют концепцию BYOD (Bring-Your-Own-Device) за счет возможности регистрации устройства с использованием новых украденных учетных данных, а облачная аутентификация доступна в любое время. , в любом месте.

Ничего необычного. Это новая техника атаки, которая сочетает в себе традиционный фишинг с действиями второй или даже третьей фазы. На первом этапе происходит кража электронной почты сотрудника, как при обычной фишинговой атаке.

Однако вместо атаки на жертву На втором этапе создается новая учетная запись Office 365 на мошенническом устройстве на имя жертвы. После установки на новом компьютере учетная запись пользователя (и, в данном случае, ее Azure Ad) используется для отправки внутренних фишинговых атак (замаскированных под жертву) внутри компании или клиентам, использующим законные учетная запись электронной почты.

Если они хотят получить больший контроль или найти лучший «хост», они могут найти его через первую жертву, а затем скомпрометировать вторую учетную запись с помощью внутреннего фишинга. Эти многоэтапные атаки кажутся законными и могут даже развертывать вредоносное ПО в системах OneDrive или SharePoint компании.

ChatGPT (или другой ИИ)

Согласно исследованию HP Wolf Security, на фишинг приходится почти 90 % атак вредоносных программ. Но ChatGPT может еще больше усугубить ситуацию. Такой интеллектуальный 🧠 AI Chatbot может быть способом сбора информации через дружественный чат, похожий на человеческий. Таким образом, жертва может даже не знать, что взаимодействует с ИИ.

Check Point Research недавно опубликовала интересная статья, демонстрирующая, как модели ИИ могут создать полный поток заражения, от целевого фишинга до обратной оболочки. Можно быстро сгенерировать несколько сценариев с вариациями. Сложные процессы атаки также можно автоматизировать, используя API-интерфейсы LLM для создания других вредоносных артефактов.

Другой риск более заметен. Технология искусственного интеллекта, такая как ChatGPT, позволит злоумышленникам сочетать объем массового фишинга с целенаправленной атакой (или целевым фишингом). Например, скажем, общие фишинговые атаки рассылают миллионы спама в виде электронных писем, SMS (в случае взлома) и сообщений в социальных сетях. Но их легко обнаружить, что приводит к низкой доходности.

С добавлением чат-бота с искусственным интеллектом миллионы целевых фишинговых сообщений могут быть сгенерированы за считанные секунды. Таким образом, злоумышленники могут получить лучшее из обоих миров. Поэтому в 2023 году мы, вероятно, увидим крупномасштабный фишинг, отправляющий миллионы уникальных сообщений, сгенерированных в течение нескольких минут. Это станет огромным вызовом для специалистов службы безопасности.

Другие новые методы фишинга

QRishing

Злоумышленники теперь пытаются доставлять ссылки на вредоносное ПО через QR-коды, встроенные в электронные письма, что затрудняет их обнаружение для большинства решений по обеспечению безопасности электронной почты. QRishing объединяет слова: «QR-коды» + «Фишинг». Это указывает на то, что атака осуществляется в виде QR-кода. Потенциально он может направить жертв на подключение к незащищенной сети Wi-Fi, в то время как кто-то может легко перехватить то, что вы печатаете.

Некоторые злоумышленники даже размещают вредоносные QR-коды в ресторанах или других общественных местах. Поскольку пандемия ограничивает физический контакт, QR-коды являются популярным инструментом для злоумышленников. Мы используем его для доступа к меню, регистрации вакцин и получения общедоступной информации. Кроме того, тактика социальной инженерии заключается в вставке поддельных QR-кодов в фишинговый текст (SMishing + QRishing) или платформу социальных сетей. После сканирования вредоносного кода пользователи перенаправляются на фишинговые сайты, где жертве может быть предложено войти в систему и украсть их учетные данные.

Смишинг

SMishing объединяет слова "фишинг" и "SMS". Это означает, что это один из видов фишинга, рассылаемый через вашу мобильную сеть в виде текстовых сообщений. Хотя в названии используется SMS, эта атака может произойти и на других платформах обмена сообщениями, таких как Facebook Messenger или WhatsApp. Common Smishing пытается сосредоточиться на повседневных потребностях. Просроченные поставки, просроченные платежи, банковские уведомления, штрафы и срочные уведомления – это примеры смишинг-атак.

Поскольку так много людей остаются дома и так много ежедневных онлайн-покупок, мы купаемся в картоне. Очень сложно уследить за всем, что приходит в дом. Сочетание известных служб доставки с поддельными уведомлениями о плате за доставку — лучший рецепт для успешного Smishing.

Crown Jewel = аккаунты разработчиков

Почему злоумышленники пытаются взломать учетные записи разработчиков? А что может пойти не так, если их украдут?

В зависимости от позиции разработчика злоумышленники получают доступ почти ко всему:

* SSH-ключи, * API-ключи, * Исходный код, * Производственная инфраструктура, * Доступ к конвейерам CI/CD и, * т. е. произведения.

:::информация Если предположить компромисс с «лучшим сценарием», учетная запись младшего инженера может быть украдена.

:::

По крайней мере, этот инженер имеет «фиксированный» доступ к исходному коду. С другой стороны, предположим, что организация не следует передовым методам разработки программного обеспечения, таким как проверка кода и ограничение того, кто может фиксировать основную ветвь. В этом случае злоумышленник может изменить исходный код организации, чтобы изменить и заразить конечный продукт.

:::информация В худшем случае, который также наиболее вероятен, злоумышленник получит доступ к старшему разработчику с большим количеством разрешений.

:::

Эта учетная запись может вручную обходить некоторые проверки кода, которые также будут иметь доступ к ценным ресурсам (исходный код, ключи SSH, секреты, учетные данные, ключи API, конвейеры CI/CD и т. д.). Этот сценарий, когда такая учетная запись скомпрометирована, может иметь разрушительные последствия для организации. Учетные записи разработчиков обычно предоставляются с доступом к GitHub или другому репозиторию кода.

Dropbox & Убер

В сентябре Uber раскрыл что хакеры украли личную информацию около 57 миллионов клиентов и водителей. Позже мы обнаружили, что взлом был связан с жестко закодированные учетные данные, полученные с помощью «удаленная атака социальной инженерии.”

В ноябре в Dropbox произошел инцидент с безопасностью из-за фишинговой атаки на его разработчиков. Они были заманены заполнением своих учетных данных Github с помощью фишинга. электронная почта на поддельный веб-сайт, несмотря на наличие многофакторной аутентификации (MFA). Эти инциденты пугают тем, что это был не просто случайный пользователь из бизнес-функции; это были разработчики с привилегированным доступом ко многим данным Dropbox и Uber.

Усталость МФА

В обоих случаях от этих двух гигантских технологических компаний реализована многофакторная аутентификация. Тем не менее, хакеры находят способ обойти или обойти эту меру, которая может предотвратить кражу учетных данных в большинстве случаев.

В случае с Uber хакер (предположительно, 17-летний) проявил творческий подход и придумал несложный, но очень эффективный метод — «атака MFA-усталости” Злоумышленник неоднократно пытается войти в систему, отправляя пользователям поток push-запросов с просьбой подтвердить вход в систему. Как только жертва перестала нажимать «нет» на своем телефоне, а затем «авторизованный вход», MFA не работала.

В случае с Dropbox все гораздо проще. Предполагалось, что фишинговое письмо было отправлено с платформы интеграции и доставки кода CircleCI. Затем реалистично выглядящий фишинговый сайт обманом заставил разработчика ввести учетные данные и одноразовый пароль. Таким образом, MFA также не удалось.

Репозиторий кода и многое другое

Как мы видели из этих инцидентов, GitHub и другие платформы в конвейере непрерывной интеграции/непрерывного развертывания (CI/CD) являются новыми «жемчужинами короны» для многих компаний. При наличии надлежащих разрешений. , злоумышленники могут получить интеллектуальную собственность, исходные коды и другие конфиденциальные данные.

Но это не останавливается на достигнутом, так как GitHub часто интегрируется с другими платформами, что позволяет разрешенным «пользователям» идти еще дальше. Кроме того, учетным записям разработчиков обычно предоставляется доступ к самому глубокому уровню, поскольку поддержка и развитие основного приложения может входить в их должностные обязанности. Это делает учетную запись разработчика жемчужиной для злоумышленников.

Как улучшить защиту от фишинга

Согласно отраслевой статистике, средняя организация получает десятки фишинговых писем в день, при этом финансовые потери усугубляются по мере того, как потери от вредоносных программ и программ-вымогателей увеличивают среднюю стоимость фишинговых атак из года в год. Борьба со всеми выделенными угрозами требует дополнительных усилий, и хотя вы не можете устранить риск фишинговых атак, вы можете извлечь уроки из наблюдаемых тенденций и инцидентов, чтобы лучше справляться с ними.

Например, вот рекомендации от последний отчет Zscaler:

- Понимание рисков для лучшего обоснования политических и технологических решений.

- Используйте автоматизированные инструменты и полезную информацию, чтобы уменьшить число случаев фишинга.

- Внедрите архитектуру с нулевым доверием, чтобы ограничить радиус действия успешных атак.

- Проводите своевременное обучение для повышения осведомленности о безопасности и продвижения отчетов пользователей.

- Моделируйте фишинговые атаки, чтобы выявить бреши в вашей программе

Помимо пяти основных средств защиты от фишинговых атак, мы можем сделать больше. Поэтому я закончу эту статью советами, которые вы можете взять с собой. Зная, что фишеры в конечном итоге найдут способ добраться до вас, лучше всего начать с большей киберустойчивости.

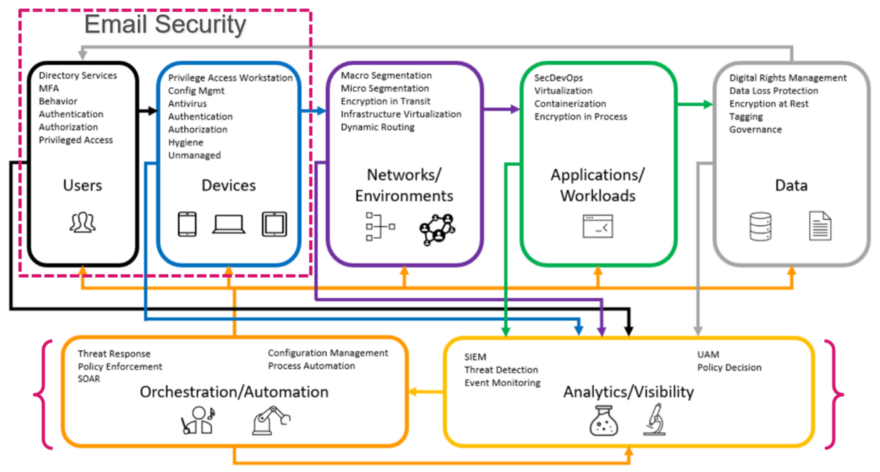

Совет №1. Многоуровневая защита от фишинга

Обычно защита электронной почты от фишинга часто зависит исключительно от одной точки защиты, такой как почтовые шлюзы и конечные точки/мобильные агенты. Все, что проходит через эти ворота, будет зависеть от того, смогут ли пользователи обнаруживать фишинговые сообщения. Не говоря уже о том, что злоумышленники теперь оттачивают свое оружие с помощью многоэтапного фишинга.

И наоборот, многоуровневый подход к защите может повысить киберустойчивость, не нарушая производительность бизнеса. Более того, будет несколько шансов обнаружить и поймать фишинговое письмо.

- Охват – Предотвратите попадание электронной почты в папку "Входящие" пользователя. Этого можно достичь, внедрив программное обеспечение для защиты от фишинга, такое как спам-фильтры. Кроме того, должны быть реализованы средства защиты от спуфинга, такие как; записи DMARC, DKIM и SPF.

- Идентификация — Большинство утечек данных инициируется с помощью фишинговых электронных писем из-за человеческой ошибки. Поэтому сотрудники должны регулярно проходить обучение по выявлению последних потенциальных фишинговых писем. Это позволит им следить за процессом компании в случае возникновения инцидента, что должно включать в себя сообщение об инциденте соответствующей команде.

- Защита — Защита должна быть на месте, когда инциденты действительно происходят. Эти средства защиты включают, но не ограничиваются ими; принудительная многофакторная проверка подлинности (MFA), менеджеры паролей, регулярные проверки работоспособности ИТ и средства защиты конечных точек.

- Ответ — Сотрудники должны иметь возможность сообщать о случаях фишинга соответствующей команде. Должны быть предусмотрены специальный журнал безопасности и система оповещения, а также план реагирования на инциденты.

:::подсказка Несмотря на то, что некоторые атаки проходят, этот подход поможет среагировать на инцидент и свести к минимуму последствия.

:::

Совет № 2. Своевременный доступ (JIT)

Привилегированный доступ влечет за собой серьезную опасность, утверждает Gartner. Риск, создаваемый пользователями с постоянными привилегиями, сохраняется даже при использовании инструментов PAM, и он значителен. Они предлагают руководителям управления идентификацией и доступом (IAM) использовать решения "точно в срок" (JIT), чтобы, наконец, добиться положения без постоянных привилегий.

Gartner также предложила решение для противодействия этому — «подход «точно в срок». Например, когда разработчики используют эти учетные данные для настройки или изменения производственных ресурсов, предоставление им соответствующих разрешений имеет решающее значение, поскольку для выполнения определенных задач требуются только возможности.

:::подсказка Подход JIT, связанный с информационной безопасностью, дает пользователям доступ к привилегированным ресурсам только во время работы. Это уменьшает поверхность атаки и устраняет риск, связанный с постоянно удерживаемыми привилегиями.

:::

Совет №3. Проверьте переадресацию почтовых ящиков

Субъекты угроз используют скомпрометированные учетные записи не только для кражи внутренних данных, но и, например, для:

* Читать электронные письма пользователей, * Распространять вредоносное ПО, * Спам, * Узнать о пользователе и в дальнейшем запустить второй этап фишинга, а также * Пересылка электронных писем внешним получателям.

Злоумышленники могут настроить правила электронной почты, чтобы скрыть свои вредоносные действия от пользователя, чтобы скрыть входящие электронные письма в скомпрометированном почтовом ящике пользователя. Они также могут создавать правила в скомпрометированном почтовом ящике пользователя, чтобы удалять электронные письма, перемещать их в менее заметную папку, например в папку RSS, или пересылать электронные письма во внешнюю учетную запись.

Электронные письма можно пересылать вручную или автоматически с помощью правил переадресации. Автоматическую переадресацию можно выполнять различными способами, включая Правила для папки "Входящие", Правила транспорта Exchange (ETR) и Переадресация SMTP. Хотя для ручной переадресации требуется, чтобы пользователи предпринимали непосредственные действия, им может потребоваться знать обо всех автоматически переадресованных электронных письмах.

:::подсказка Было бы разумно запланировать проверку всех правил переадресации электронной почты на внешние адреса и убедиться, что это не необычный IP-адрес и он не соответствует обычным действиям пользователя.

:::

Заключительные слова

Реальность такова, что никто не может полностью остановить фишинг, пока в формуле присутствует человеческий фактор. В результате лучшее, что мы можем сделать в долгосрочной перспективе, — это принять архитектуру нулевого доверия для защиты электронной почты. Это будет гораздо более детализированный подход к многоуровневой защите.

Подход с нулевым доверием к электронной почте может помочь организациям защититься от атак с использованием олицетворения электронной почты за счет сосредоточения внимания на аутентификации (проверке доверия пользователя/устройства), что гарантирует, что электронные письма попадут в корпоративную среду или попадут в руки конечных пользователей. почтовые ящики принадлежат законным лицам, брендам и доменам.

Привилегированное положение существует для разработчиков программного обеспечения в каждой технической организации. Они являются связующим звеном в любой современной компании из-за их доступа к продуктам, распространяемым среди клиентов, и их доступа к производственным системам и инфраструктуре. Организация безопасности потерпит неудачу, если разработчики не будут защищены, что приведет к катастрофе.

Если вы, к сожалению, стали жертвой фишинговой атаки, выполните следующие действия:

- Свяжитесь с ИТ-отделом и сообщите им о ситуации.

- Сбросить пароль для связанных приложений

- Не используйте повторяющийся пароль. Вместо этого сбросьте учетную запись с тем же паролем, что и в приложениях выше.

- Внимательно следите за аккаунтом в течение 30 дней.

Наконец, NIST разработал метод, помогающий команде безопасности понять, почему пользователи нажимают на фишинговое письмо:

Спасибо, что прочитали. Да пребудет с вами информационная безопасность🖖.

Оригинал