Исследование Cisco Talos: Новая кампания по атаке вредоносного ПО группы Lazarus затронула предприятия Великобритании и США

26 августа 2023 г.Два отчета компании по кибербезопасности Cisco Talos содержат информацию о новой кампании атак со стороны северокорейского злоумышленника Lazarus. В отчетах раскрываются новые вредоносные программы и инструменты, используемые группой, которая продолжает использовать ту же инфраструктуру.

Перейти к:

- Что это за новая цепочка атак вредоносного ПО?

Новый арсенал вредоносного ПО группы Lazarus

Lazarus продолжает повторно использовать одну и ту же инфраструктуру

Как защитить свой бизнес от этой угрозы безопасности

Что это за новая цепочка атак вредоносного ПО?

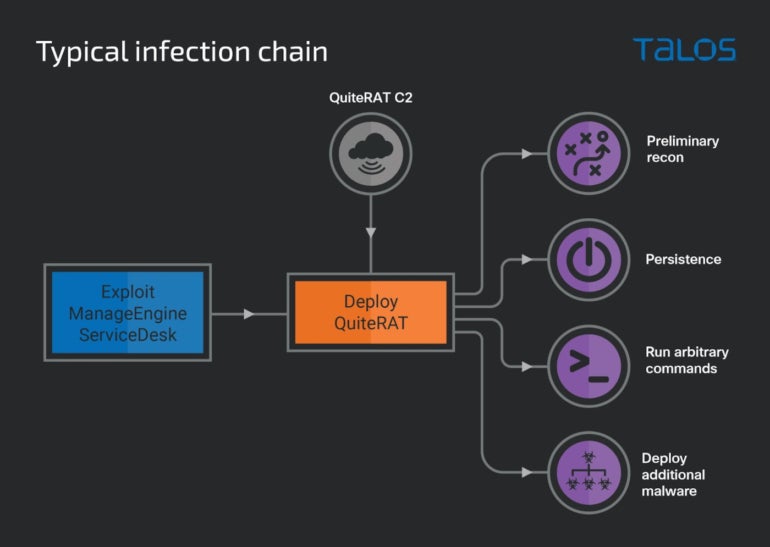

Исследователи наблюдали, как группа Lazarus успешно скомпрометировала провайдера магистральной интернет-инфраструктуры в Великобритании в начале 2023 года, развернув новое вредоносное ПО, получившее название QuiteRAT.

Первоначальная компрометация была осуществлена посредством эксплуатации уязвимости CVE-2022-47966, которая затрагивает ManageEngine ServiceDesk компании Zoho. Злоумышленник воспользовался эксплойтом через пять дней после того, как доказательство концепции было публично раскрыто. Успешный эксплойт загрузил и запустил вредоносное ПО QuiteRAT, размещенное на IP-адресе, используемом Lazarus как минимум с мая 2022 года.

После запуска вредоносная программа начинает отправлять исходную информацию о системе на свой управляющий сервер и ожидает ответа, который может представлять собой прямую команду вредоносному ПО или командную строку Microsoft Windows, выполняемую через cmd. .exe-процесс. Исходная информация шифруется и отправляется на С2; он состоит из информации о конфигурации сети (т. е. IP-адреса и MAC-адреса) и текущего имени пользователя, вошедшего в систему (рис. A).

Рисунок А

Новый арсенал вредоносного ПО группы Lazarus

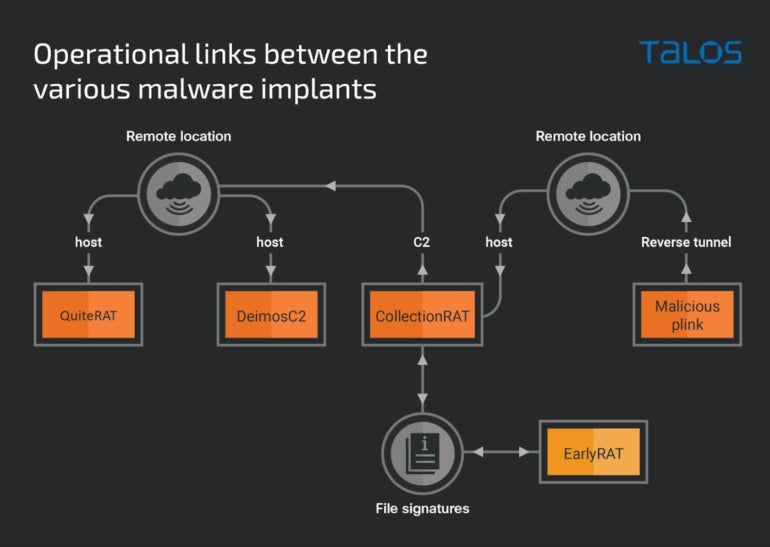

В этой атаке Lazarus использовал различные вредоносные программы: QuiteRAT, CollectionRAT, DeimosC2 и вредоносный Plink.

вполне КРЫСА

QuiteRAT — это инструмент удаленного доступа, в основном созданный с использованием библиотек Qt и кода разработчика. Использование Qt для написания вредоносных программ встречается редко, поскольку этот фреймворк обычно используется для разработки графических пользовательских интерфейсов. Использование Qt усложняет анализ кода для обратного проектирования и может сделать машинное обучение и эвристические обнаружения с помощью решений безопасности менее надежными, поскольку они могут не помечать использование библиотек Qt как вредоносное.

Это не первый раз, когда Lazarus использует фреймворк Qt для разработки вредоносного ПО. Вредоносное ПО MagicRAT уже использовало его, и сходство между ними (например, наличие одинаковых возможностей, одинаковой схемы кодирования и аналогичной функциональности, позволяющей им оставаться в неактивном состоянии) указывает на то, что QuiteRAT произошел от MagicRAT. Кроме того, Cisco Talos отмечает, что последняя обнаруженная ими версия MagicRAT была скомпилирована в апреле 2022 года, а найденные ими образцы QuiteRAT были скомпилированы в мае и июле 2022 года. Это может указывать на переход с MagicRAT на QuiteRAT, который меньше и компактнее: MagicRAT занимает 18 МБ, а QuiteRAT — от 4 до 5 МБ.

КоллекцияRAT

CollectionRAT — еще одна RAT, используемая и, вероятно, разработанная Lazarus. Вредоносная программа представляет собой упакованный двоичный файл Windows на основе библиотеки Microsoft Foundation Class, который расшифровывает и выполняет реальный код вредоносного ПО на лету. Вредоносная программа собирает информацию из зараженной системы и предоставляет RAT различные обычные функции: она позволяет собирать данные, может предоставлять обратную оболочку для запуска произвольных команд в системе, чтения и записи на диск, а также загрузки и выполнения дополнительных полезных данных.

Исследователи обнаружили информацию, которая может указывать на то, что CollectionRAT произошел от другого семейства вредоносных программ, известного как EarlyRAT, которое относится к подгруппе Andariel Lazarus. В одном образце CollectionRAT использовался тот же сертификат подписи кода, что и в более старой версии EarlyRAT 2021 года.

ДеймосC2

DeimosC2 — это инструмент C2 с открытым исходным кодом для пост-эксплуатации, который использует несколько методов связи для управления скомпрометированными компьютерами. Он используется Lazarus как средство начального и постоянного доступа.

Исследователи обнаружили в инфраструктуре имплант Linux DeimosC2, что указывает на то, что злоумышленник планировал развернуть его во время первоначального доступа к скомпрометированным серверам на базе Linux. Имплантат не подвергался тщательной настройке, что может указывать на то, что Лазарус все еще находится в процессе его тестирования или привыкания к нему.

Имплантаты обычно обладают различными возможностями RAT, такими как выполнение команд, кража учетных данных, загрузка и выполнение большего количества полезных данных.

Злонамеренный плинк

Plink, также известный как PuTTY Link, представляет собой законный инструмент с открытым исходным кодом, используемый сетевыми администраторами для получения возможности обратного туннелирования, когда это необходимо. Раньше Lazarus использовал этот инструмент как есть, но группа начала модифицировать его исходный код, чтобы встроить командные строки обратного туннеля в сам двоичный файл.

Lazarus продолжает повторно использовать одну и ту же инфраструктуру

Хотя группа вносит множество изменений в свой арсенал, спонсируемый государством северокорейский злоумышленник Lazarus «продолжает использовать большую часть той же инфраструктуры, несмотря на то, что эти компоненты были хорошо документированы исследователями безопасности на протяжении многих лет», согласно Cisco Talos. Это хорошая новость для безопасности, поскольку она позволяет ИТ-персоналу и исследователям легче отслеживать злоумышленников и защищаться от них. Однако это также может означать, что Lazarus достаточно уверен в своих операциях и не считает необходимым менять большую часть своей инфраструктуры атак.

QuiteRAT был обнаружен в том же удаленном месте, что и агенты DeimosC2 и вредоносное ПО MagicRAT, использованное Lazarus в 2022 году. Это местоположение также использовалось для CollectionRAT.

Различные инструменты и вредоносное ПО, используемые Lazarus, можно объединить с помощью инфраструктуры (рис. B).

Рисунок Б

Как защитить свой бизнес от этой угрозы безопасности

В этой атаке первоначальный компрометация была достигнута путем использования уязвимости ManageEngine ServiceDesk компании Zoho, которая была исправлена примерно в ноябре 2022 года. Советы по защите от этой угрозы безопасности включают в себя:

- Поддерживайте программное обеспечение и операционные системы в актуальном состоянии и исправляйте их.

Мониторинг сетей с помощью решений безопасности.

Создайте правила для обнаружения сообщений от вредоносного ПО, обнаруженного в ходе этой атаки.

Отслеживайте IP-адреса, используемые злоумышленником.

Развертывайте решения безопасности на конечных точках и серверах, чтобы обнаруживать вредоносное ПО и инструменты, которые могут быть использованы для атаки на вашу организацию. Эти решения также должны отслеживать содержимое электронной почты, вложенные файлы и возможные ссылки на вредоносный контент.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал