Cisco Talos сообщает, что злоумышленники используют лазейку в политике Microsoft Windows

12 июля 2023 г.Cisco Talos обнаружил новую лазейку в политике Microsoft Windows, которая позволяет злоумышленнику подписывать вредоносные драйверы режима ядра, выполняемые операционной системой. Злоумышленник использует специальную политику совместимости от Microsoft, позволяющую подписывать вредоносные драйверы режима ядра. Затем вредоносное ПО RedDriver, которое может быть разработано китайскоязычным злоумышленником, нацелено на браузеры, используемые в основном в Китае.

Вредоносные драйверы режима ядра представляют серьезную угрозу, в отличие от драйверов пользовательского режима. Узнайте больше об этих драйверах, о том, что делает вредоносное ПО RedDriver и на кого оно нацелено, а также о том, как обеспечить безопасность вашего бизнеса.

Перейти к:

- Почему вредоносные драйверы режима ядра представляют серьезную угрозу

Инструменты для использования лазейки доступны с 2018 года.

Встречайте вредоносное ПО RedDriver

Китайскоязычные субъекты и жертвы угроз

Как защитить свой бизнес от этой угрозы кибербезопасности

Почему вредоносные драйверы режима ядра представляют серьезную угрозу

Операционные системы Microsoft Windows поддерживают два типа драйверов: драйверы режима пользователя и драйверы режима ядра. Последние намного мощнее драйверов пользовательского режима по нескольким причинам. Драйверы режима ядра:

- Запускаются на низком уровне в операционной системе, что затрудняет их обнаружение по сравнению с приложениями пользовательского режима и позволяет выполнять код с самыми высокими привилегиями.

Может оставаться постоянным, выполняясь при каждом запуске операционной системы.

Их можно использовать для обхода системы безопасности, поскольку они имеют прямой доступ к оборудованию и системным компонентам, таким как брандмауэры или программное обеспечение для защиты от вредоносных программ.

Может встраивать функции руткитов, чтобы скрыть их присутствие или присутствие в системе другого программного обеспечения, например вредоносных программ.

Microsoft развернула меры для защиты систем и борьбы с угрозой вредоносных драйверов режима ядра на основе сертификатов. Драйверы режима ядра должны иметь цифровую подпись с сертификатом, исходящим от проверенного центра сертификации. Начиная с Windows 10 версии 1607, Microsoft обновила политику подписи, чтобы больше не разрешать новые драйверы режима ядра, которые не были отправлены и не подписаны на ее портале разработчиков.

Лазейка, которую используют

Чтобы сохранить функциональность и совместимость старых драйверов, Microsoft создала несколько исключений для следующих случаев:

- Компьютер был обновлен с более ранней версии Windows до Windows 10 версии 1607.

Параметр безопасной загрузки отключен в BIOS или прошивке UEFI компьютера.

Драйверы, подписанные сертификатом конечного объекта, выпущенным до 29 июля 2015 г., который связан с поддерживаемым центром сертификации с перекрестной подписью.

Здесь существует лазейка в том, как только что скомпилированный драйвер может быть «подписан с помощью неаннулированных сертификатов, выпущенных ранее или срок действия которых истек до 29 июля 2015 года, при условии, что сертификат привязан к поддерживаемому ЦС с перекрестной подписью», как написано Cisco Talos.

Поэтому несколько инструментов с открытым исходным кодом начали использовать эту лазейку, чтобы разработчики могли успешно подписывать драйверы.

Инструменты для использования лазейки доступны с 2018 года.

Существуют инструменты, помогающие разработчикам использовать эту лазейку в политике Windows; Cisco Talos упоминает Fu**CertVerifyTimeValidity (фактическое название указано в отчете Cisco Talos) и HookSignTool, которые доступны бесплатно в Интернете (рис. A). Fu**CertVerifyTimeValidity доступен на китайских форумах с 2018 года, а HookSignTool появился в 2019 году.

Рисунок А

Эти инструменты используют пакет Microsoft Detours, созданный для мониторинга и инструментирования вызовов API в Windows, для передачи пользовательского времени в параметре «pTimeToVerify», что позволяет проверить недопустимое время. Detour также используется для изменения временной метки подписи во время выполнения.

Для обоих инструментов требуется неотзываемый сертификат подписи кода, срок действия которого истек или который был выпущен до 29 июля 2015 г., а также его закрытый ключ и пароль для успешной подделки цифровой подписи. Исследователи Cisco Talos обнаружили файл, размещенный на GitHub в ответвлении одного из инструментов, содержащий более дюжины сертификатов подписи кода с истекшим сроком действия, часто используемых с обоими инструментами.

Встречайте вредоносное ПО RedDriver

Цепочка атак начинается с одного исполняемого файла с именем DnfClientShell32.exe, который внедряет ресурс DnfClient в удаленный процесс. Затем DnfClient начинает обмениваться данными с сервером управления и контроля злоумышленника (C2), чтобы инициировать загрузку полезной нагрузки RedDriver. DnfClient также открывает прослушивающий порт на локальном хосте (127.0.0.1).

Согласно Cisco Talos, RedDriver — это недокументированный вредоносный драйвер режима ядра, имя которого происходит от самого двоичного файла, поскольку его разработчик назвал его в пути к файлу проекта компиляции. RedDriver был подписан с помощью HookSignTool. Исследователи Cisco Talos обнаружили разные версии вредоносного ядра, подписанные разными сертификатами.

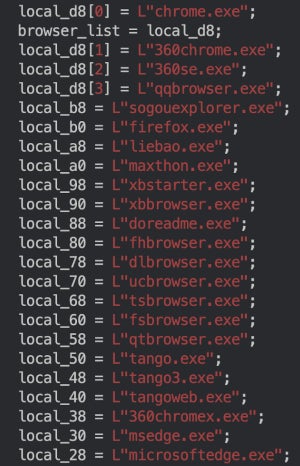

После запуска RedDriver позволяет угонять браузер на основе жестко заданного списка браузеров, многие из которых популярны в Китае (рис. B). И он добавляет в систему корневой сертификат.

Рисунок Б

RedDriver перенаправляет трафик с этих браузеров на 127.0.0.1, но непонятно почему. Он по-прежнему представляет собой серьезную угрозу, поскольку RedDriver может манипулировать трафиком браузера на уровне пакетов с помощью платформы фильтрации Windows, которая представляет собой набор API-интерфейсов и системных служб, предоставляющих платформу для создания приложений сетевой фильтрации.

Исследователи Cisco Talos обнаружили более раннюю версию RedDriver. Эта версия была активна по крайней мере с 2021 года и содержала жестко запрограммированный список имен, принадлежащих десяткам драйверов, «многие из которых относились к программному обеспечению китайского происхождения» и «сосредоточены на программном обеспечении, которое будет использоваться в интернет-кафе». Cisco Talos, в котором также упоминается, что нападения на интернет-кафе в Китае киберпреступными группами не являются чем-то необычным.

Китайскоязычные субъекты и жертвы угроз

Разработчики RedDriver оставили ряд следов, указывающих на то, что они говорят по-китайски.

Например, все домены, связанные с RedDriver, расположены в Китае. Операция RedDriver включает в себя код из нескольких инструментов с открытым исходным кодом, в основном с китайскоязычных форумов. Начальная часть кода RedDriver изначально была размещена на китайском форуме.

Точно так же, как злоумышленник RedDriver, вероятно, имеет китайское происхождение, целью RedDriver являются люди, говорящие по-китайски. Список целевых браузеров и список имен драйверов, на которые нацелен RedDriver, в основном связаны с китайским программным обеспечением. Первоначальные файлы заражения, начинающиеся с «Dnf», вероятно, являются попыткой маскироваться под популярную в Китае игру Dungeon Fighter Online, известную как DNF.

Как защитить свой бизнес от этой угрозы кибербезопасности

Cisco Talos сообщил Microsoft обо всех сертификатах, используемых злоумышленником. Список блокировки драйверов, поддерживаемый Microsoft в Windows, был обновлен, чтобы заблокировать все эти сертификаты.

В исследовании Cisco Talos не указан первоначальный метод заражения компьютеров, которым может быть компрометация веб-сайта, фишинговые электронные письма или другие методы социальной инженерии, поэтому необходимо соблюдать общие правила кибербезопасности.

Во-первых, все операционные системы, микропрограммы и программное обеспечение всегда должны быть обновлены и исправлены. Это позволит избежать компрометации общих уязвимостей.

Решения безопасности должны быть развернуты для мониторинга конечных точек и сетей на предмет любого подозрительного поведения. Прикрепленные файлы в электронных письмах должны быть тщательно проанализированы.

Наконец, сотрудники должны быть обучены обнаружению мошенничества и попыток заражения, особенно фишинга.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал