Отчет Cisco Talos: новые тенденции в области программ-вымогателей, атак на сетевую инфраструктуру, вредоносных программ-загрузчиков товаров

7 декабря 2023 г.В отчете Cisco Talos Year in Review, опубликованном во вторник, освещаются новые тенденции в сфере угроз кибербезопасности. Мы сосредоточимся на трех затронутых темах: киберпреступная экосистема программ-вымогателей, атаки на сетевую инфраструктуру и вредоносное ПО-загрузчик.

Все больше участников программ-вымогателей переключились на вымогательство, а не на шифрование, в то время как стандартные загрузчики стали более скрытными и высокоэффективными, хотя в 2023 году появились новые важные улучшения безопасности, такие как Microsoft Office, отключающий макросы по умолчанию. Сетевые устройства все чаще подвергаются воздействию киберпреступников и спонсируемых государством злоумышленников.

Перейти к:

- Экосистема киберпреступников, использующих программы-вымогатели, изменилась

Число атак на сетевую инфраструктуру увеличилось

Вредоносное ПО-загрузчик товаров эволюционировало

Как защитить свой бизнес от этих угроз кибербезопасности

Экосистема киберпреступников, использующих программы-вымогатели, изменилась

Наиболее целевая вертикаль

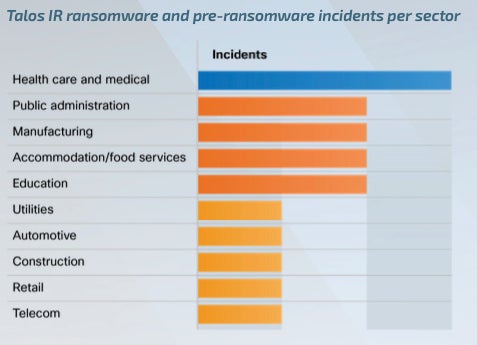

Что касается программ-вымогателей, наиболее целевой вертикалью, по наблюдениям Cisco Talos в 2023 году, был сектор здравоохранения и общественного здравоохранения, что неудивительно, поскольку организации в этом секторе часто страдают от недостаточного финансирования бюджетов на кибербезопасность и низкой терпимости к простоям (рис. A). ). Кроме того, эти организации представляют собой интересную мишень, поскольку обладают защищенной медицинской информацией.

Рисунок А

Некоторые группы программ-вымогателей меняются

Самой активной группой вымогателей второй год подряд оказалась LockBit (25,3% от общего количества сообщений, размещенных на сайтах утечек данных), за ней следуют ALPHV (10,7%) и Clop (8,2%).

Тем не менее, в 2023 году некоторые группы программ-вымогателей продолжали меняться; эти структуры часто объединялись или переименовывались, пытаясь запутать правоохранительные органы и исследователей, следящих за ними. Киберпреступники, активно работающие в этой сфере, часто одновременно работают на несколько сервисов, предлагающих программы-вымогатели как услугу.

Множественные утечки исходного кода и сборщиков программ-вымогателей также повлияли на картину угроз программ-вымогателей, поскольку это позволило большему количеству людей (даже тем, у кого мало технических знаний) начать свои собственные операции.

Нулевые дни эксплуатируются с беспрецедентной скоростью

Высокотехнические игроки используют уязвимости нулевого дня с беспрецедентной скоростью. В частности, группа вымогателей Clop смогла использовать множество уязвимостей нулевого дня, включая уязвимости в платформе GoAnywhere MFT, MOVEit и PaperCut.

Cisco Talos заявляет, что «неоднократные попытки Clop использовать уязвимости нулевого дня весьма необычны для группы, занимающейся вымогательством, учитывая ресурсы, необходимые для разработки таких возможностей», однако компания до сих пор не уверена, что они разрабатывают эксплойты самостоятельно. Отвечая на вопрос об этом в интервью по электронной почте, представитель Cisco сказал TechRepublic: «Из-за неясности отношений, составляющих экосистему программ-вымогателей, может быть сложно точно определить, какой персонал/организации несут ответственность за какие действия. По этой причине мы не имеем прямого представления о том, как Cl0p получили 0days, и не наблюдаем никаких признаков того, что они их приобрели. Независимо от того, разработали они их сами или купили, их использование предполагает, что Cl0p хорошо обеспечена либо инженерными талантами, либо финансами и связями, которые позволили бы им получить информацию от третьей стороны».

Все больше аффилиатов используют модель вымогательства кражи данных

Еще одним примечательным изменением в ландшафте угроз программ-вымогателей является то, что все больше филиалов теперь переходят на модель вымогательства кражи данных, а не на обычную модель шифрования. В ходе этих атак киберпреступники не используют программы-вымогатели; вместо этого они крадут конфиденциальную информацию организаций, прежде чем потребовать выкуп.

Улучшения в возможностях обнаружения программ-вымогателей с помощью программного обеспечения Endpoint Detection and Response и Extended Detection and Response могут стать одной из причин смены тактики и прекращения развертывания программ-вымогателей в целевых системах. Cisco Talos также подозревает, что еще одной причиной таких изменений может стать агрессивное преследование со стороны американских и международных правоохранительных органов против участников программ-вымогателей.

Число атак на сетевую инфраструктуру увеличилось

Cisco Talos отметила рост числа атак на сетевые устройства в 2023 году, особенно атак, проводимых группировками из Китая и России, стремящимися достичь шпионских целей и облегчить скрытые операции против второстепенных целей. Исследователи наблюдали подобную активность со стороны других киберпреступников, в том числе брокеров первичного доступа и злоумышленников-вымогателей.

Слабая безопасность сетевых устройств

Сетевые устройства, хотя и являются ключевыми компонентами ИТ-инфраструктуры любой организации, не часто проверяются с точки зрения безопасности и часто плохо исправляются, что делает их интересной мишенью для киберпреступников. Однако эти устройства часто работают под управлением нестандартных операционных систем, что усложняет их эксплуатацию киберпреступниками, но при этом не контролируется стандартными решениями безопасности.

Типичный взлом таких устройств начинается с того, что злоумышленники используют неисправленные уязвимости, слабые учетные данные или учетные данные по умолчанию или небезопасную конфигурацию устройства.

Представитель Cisco сообщил TechRepublic, что «продолжающееся распространение учетных данных по умолчанию может быть частично объяснено огромным количеством поставщиков и продуктов в сочетании с отсутствием единых стандартов и лучших практик. Отказ от учетных данных по умолчанию, безусловно, должен помочь улучшить ситуацию. Важно отметить, что слабые учетные данные также могут быть использованы, если злоумышленник способен подобрать пароль или распылить пароль, и что брокеры доступа по-прежнему добиваются успеха в получении учетных данных и продаже их в даркнете. Это означает, что даже если организации не используют учетные данные по умолчанию, важно, чтобы они создавали уникальные и сложные пароли, использовали MFA, где это возможно, а также подчеркивали дополнительные меры безопасности, такие как сегментация и планирование IR».

Целевые устройства имели высокий уровень серьезности

По данным Cisco Talos, все уязвимости, затронувшие сетевые устройства в 2023 году, имели высокий уровень серьезности, что означает, что эти устройства можно было легко использовать и они могли нанести значительный эксплуатационный ущерб.

После компрометации эти устройства позволяют злоумышленникам перехватить конфиденциальную сетевую информацию, облегчая дальнейший доступ к сетям цели. Злоумышленники также могут установить на устройства вредоносное ПО, чтобы установить начальную точку опоры в инфраструктуре цели без необходимости какой-либо аутентификации или перенаправить сетевой трафик на серверы, контролируемые злоумышленниками. Наконец, устройства также часто используются злоумышленниками в качестве анонимизирующих прокси для проведения атак на другие цели.

Вредоносное ПО-загрузчик товаров эволюционировало

Вредоносные программы-загрузчики товаров, такие как Qakbot, Ursnif, Emotet, Trickbot и IcedID, существуют уже много лет. Первоначально это были банковские трояны, целью которых было хищение информации о кредитных картах на зараженных компьютерах.

В конце 2023 года появились новые варианты IcedID и Ursnif, которые разительно отличались от своих старых версий: возможности банковских троянов были удалены, а функциональность дроппера была улучшена. Новые образцы IcedID использовались брокерами первичного доступа, известными тем, что они обычно продают доступ к сети группам программ-вымогателей. Последние варианты Ursnif использовались группой вымогателей Royal.

Qakbot также развивался, внедряя новые функции, идеально подходящие для помощи группам программ-вымогателей.

Эта эволюция от банковского трояна к загрузчику привлекательна для киберпреступников, которые хотят действовать более скрытно; удаление функции банковского трояна делает эти вредоносные программы менее обнаруживаемыми.

Вектор заражения Qakbot, IcedID и Ursnif развивался по мере того, как новые меры безопасности Microsoft в продуктах Office влияли на ландшафт угроз вредоносного ПО, вынуждая киберпреступников искать новые способы использования макросов незамеченными или полностью избегать их использования (рис. B).

Рисунок Б

По сравнению с предыдущими годами злоумышленники использовали другие методы для распространения своего вредоносного ПО и заражения устройств, например, используя JavaScript, PowerShell, документы OneNote или файлы HTA и т. д. Они также использовали платформу Google Ads для развертывания вредоносных программ, таких как Ursnif, IcedID или Trickbot, полностью избегая макросов.

Было замечено, что некоторые другие злоумышленники, развертывающие Emotet, IcedID и Ursnif, использовали более старые методы с макросами, вероятно, потому, что уровень успеха в непропатченных устаревших корпоративных системах все еще высок.

Как защитить свой бизнес от этих угроз кибербезопасности

Ландшафт угроз развивается в соответствии с потребностями киберпреступников, и вашей команде безопасности необходимо убедиться, что ее стратегии смягчения последствий соответствуют тенденциям. Вот несколько советов по защите вашего бизнеса от этих киберугроз. Кроме того, все операционные системы и программное обеспечение должны быть обновлены и исправлены, чтобы избежать риска возникновения распространенных уязвимостей.

программы-вымогатели

Механизмы контроля доступа должны быть тщательно проверены во всех корпоративных средах, а для хранения конфиденциальных данных следует применять сегментацию данных, поскольку злоумышленники-вымогатели все чаще пытаются украсть конфиденциальные данные, а не зашифровать их.

Сетевые устройства

Сетевые устройства должны быть обновлены и исправлены. Пароли по умолчанию, если таковые имеются, необходимо заменить на надежные пароли. Все файлы конфигурации устройств должны быть тщательно проанализированы и настроены, чтобы избежать злонамеренного использования. По возможности на этих устройствах должна быть развернута многофакторная аутентификация. Кроме того, необходимо отслеживать входящие и исходящие соединения с устройств для обнаружения вредоносных сообщений.

Товарные погрузчики

Основные семейства товарных загрузчиков отказались от возможностей своих банковских троянов, сделав их более легкими и скрытными, даже без использования макросов — часто для облегчения операций программ-вымогателей. Организациям следует обучать своих сотрудников осторожному обращению с файлами других типов, например с файлами PDF или ZIP-архивами, которые могут содержать вредоносные файлы.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал