ФБР подтверждает, что связанная с Китаем атака затронула 260 000 устройств

20 сентября 2024 г.В новом совместном докладе по кибербезопасности Федерального бюро расследований, Национальной кибергруппы и Агентства национальной безопасности раскрывается новая активность группировки Flax Typhoon.

Киберпреступники взломали более 260 000 маршрутизаторов, межсетевых экранов, сетевых хранилищ и устройств Интернета вещей в малых и домашних офисах (SOHO), создав ботнет, способный запускать распределенные атаки типа «отказ в обслуживании» или целевые атаки, направленные на сети США.

Кто такой Флакс Тайфун?

По данным Microsoft, Flax Typhoon, также известный как RedJuliett и Ethereal Panda, является китайским злоумышленником, действующим по крайней мере с середины 2021 года. Технологический гигант сообщил, что Flax Typhoon нацелился на тайваньские организации, а также на других жертв в Юго-Восточной Азии, Северной Америке и Африке с целью кибершпионажа.

Согласно совместному заключению ФБР, за группировкой стоит китайская компания Integrity Tech, имеющая связи с китайским правительством.

Flax Typhoon использовал несколько разных IP-адресов китайского провайдера China Unicom Beijing Province для контроля и управления ботнетом. Группа также использовала эти адреса для доступа к другим операционным инфраструктурам, используемым в операциях по компьютерному вторжению, направленных на американские организации.

Дальнейшие сообщения показывают, что в последние годы китайские киберпреступники атаковали предприятия и правительства по всему миру.

СМОТРИТЕ: Почему вашему бизнесу необходимо обучение по вопросам кибербезопасности (TechRepublic Premium)

Ботнет «Raptor Train»

Black Lotus Labs, группа по анализу угроз из компании по кибербезопасности Lumen, опубликовала отчет о взломе маршрутизаторов SOHO и других устройств Flax Typhoon. Они назвали ботнет, возникший в результате этой активности, «Raptor Train» и отслеживали его в течение четырех лет.

Пораженные устройства были скомпрометированы разновидностью печально известного семейства вредоносных программ Mirai, что сделало его излюбленным оружием любого киберпреступника, стремящегося взломать устройства Интернета вещей, поскольку они могут легко модифицировать код в своих целях.

В варианте, обнаруженном ФБР, вредоносная программа автоматизирует взлом различных устройств, используя известные уязвимости. Самые старые эксплуатируемые уязвимости датируются 2015 годом, а самая последняя — июлем 2024 года. После взлома устройство отправляет системную и сетевую информацию на контролируемый злоумышленником сервер C2.

По состоянию на сентябрь 2024 года с ботнетом было связано более 80 поддоменов домена w8510.com.

Почти половина затронутых устройств находится в США.

В июне 2024 года серверы управления, на которых работало программное обеспечение интерфейса Sparrow, позволявшее злоумышленникам управлять скомпрометированными устройствами, содержали более 1,2 млн записей. Это включает более 385 000 уникальных устройств в США.

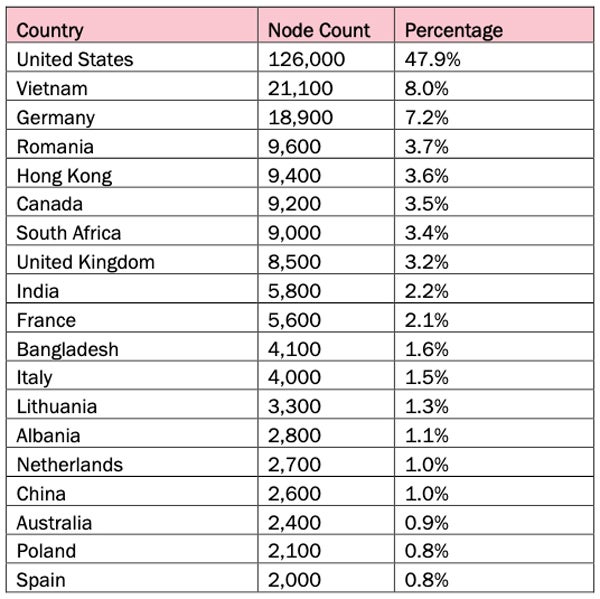

Подсчет зараженных устройств, проведенный в июне 2024 года, показал, что почти половина (47,9%) зараженных устройств находилась в США, за которыми следовали Вьетнам (8%) и Германия (7,2%).

Было скомпрометировано более 50 систем Linux, от неподдерживаемых устаревших версий до поддерживаемых в настоящее время, работающих под управлением версий ядра Linux от 2.6 до 5.4.

Интерфейс Sparrow позволял злоумышленникам не только составлять список скомпрометированных устройств, но и управлять уязвимостями и эксплойтами, загружать или скачивать файлы, выполнять удаленные команды и адаптировать DDoS-атаки на основе Интернета вещей в нужном масштабе.

Устройства, скомпрометированные ботнетом, охватывают множество брендов, включая маршрутизаторы ASUS, TP-LINK или Zyxel. Также пострадали IP-камеры, такие как камеры D-LINK DCS, Hikvision, Mobotix, NUUO, AXIS и Panasonic. NAS от QNAP, Synology, Fujitsu и Zyxel также подверглись атаке.

Директор ФБР Кристофер Рэй заявил в своем докладе на Aspen Cyber Summit 2024, что разрешение суда позволяет ФБР отдавать приказы об удалении вредоносного ПО с зараженных устройств.

Как предприятия могут защититься от тайфуна «Льняной»

ФБР рекомендует незамедлительно предпринять следующие действия:

- Отключите неиспользуемые службы и порты на маршрутизаторах и устройствах IoT. Такие службы, как Universal Plug And Play или службы обмена файлами, могут быть использованы злоумышленниками, поэтому все службы следует отключить, если они не нужны.

Необходимо реализовать сегментацию сети, чтобы гарантировать, что устройства IoT не представляют более высокого риска компрометации. Необходимо применять принцип наименьших привилегий, чтобы устройства могли выполнять только свои предполагаемые функции.

Отслеживайте большие объемы сетевого трафика. Организации должны быть готовы к аномальным объемам трафика, которые могут быть атаками DDoS.

Развертывайте исправления и обновления для всех операционных систем, программного обеспечения и встроенного ПО. Регулярное исправление снижает риск использования уязвимостей.

Замените пароли устройств по умолчанию на более надежные, чтобы злоумышленник не мог просто войти в систему с помощью учетных данных по умолчанию.

Федеральное агентство также предложило компаниям запланировать перезагрузку устройств — чтобы удалить вредоносное ПО без файлов, которое может работать в памяти, — и заменить отслужившее свой срок оборудование на поддерживаемое.

Раскрытие информации: я работаю в компании Trend Micro, но мнения, высказанные в этой статье, принадлежат мне.

Оригинал