Censys сообщает, что открытые каталоги содержат более 2000 ТБ незащищенных данных

30 сентября 2023 г.Открытые каталоги представляют собой серьезную угрозу безопасности для организаций, поскольку они могут привести к утечке конфиденциальных данных, интеллектуальной собственности или технических данных, что может позволить злоумышленнику поставить под угрозу всю систему. Согласно новому исследованию Censys, интернет-аналитической платформы, более 2000 ТБ незащищенных данных, включая полные базы данных и документы, в настоящее время доступны в открытых каталогах по всему миру.

Перейти к:

- Что такое открытые каталоги и как их можно найти?

Статистика открытых каталогов по результатам исследования Censys

Какие данные представляют угрозу безопасности в открытых каталогах?

Почему в Интернете так много открытых каталогов?

Рекомендации по безопасности и рекомендации по открытым каталогам

Что такое открытые каталоги и как их можно найти?

Открытые каталоги — это папки, которые доступны непосредственно через браузер и доступны через веб-сервер. Это происходит, когда веб-сервер настроен на предоставление списка каталогов, когда в указанной папке не найден индексный файл. В зависимости от конфигурации веб-сервера пользователю может быть разрешено или не разрешено просматривать содержимое папки. По данным Censys, большинство веб-серверов по умолчанию не отображают список каталогов.

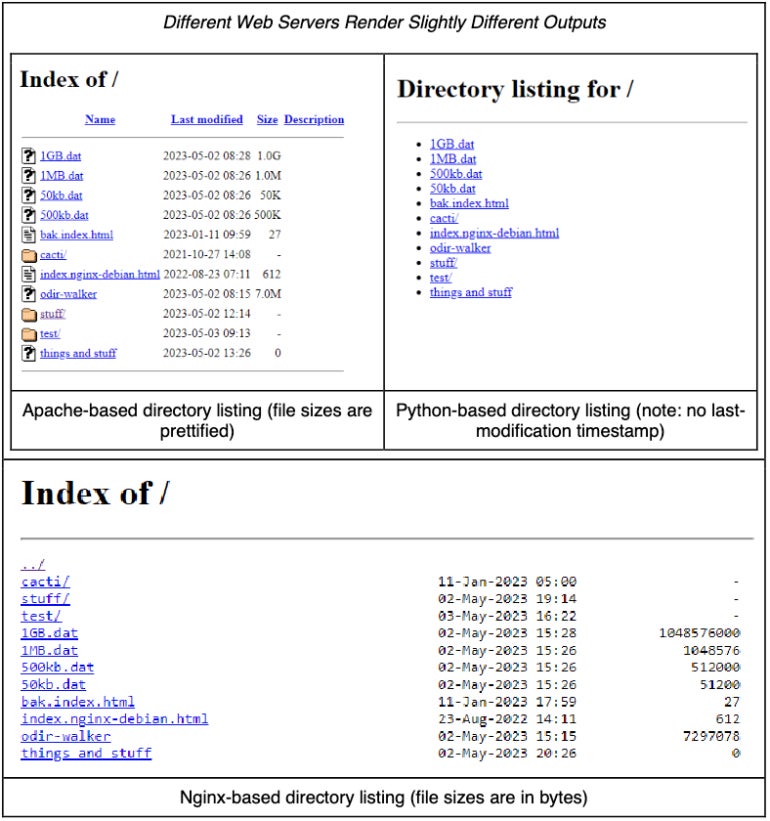

Открытые каталоги отображаются с некоторыми отличиями в зависимости от веб-сервера (рис. A).

Рисунок А

Открытые каталоги можно найти с помощью Google Dorks — запросов, которые можно использовать в поисковой системе Google для поиска определенного контента, например открытых каталогов. Аналогичный поиск можно выполнить и через Censys.

Почему поисковые системы не запрещают людям просматривать эти открытые каталоги? Исследователи Censys рассказали TechRepublic, что «хотя на первый взгляд это может показаться разумным подходом, на самом деле это решение основной проблемы, связанной с раскрытием открытых каталогов в Интернете. Тот факт, что поисковая система не отображает результаты, не означает, что злоумышленники не смогут их найти, но это может затруднить правозащитникам легко найти и исправить эти случаи. Это также предполагает, что все открытые каталоги «плохие». Хотя многие из них, вероятно, непреднамеренно открываются, это не значит, что все они таковы».

Статистика открытых каталогов по результатам исследования Censys

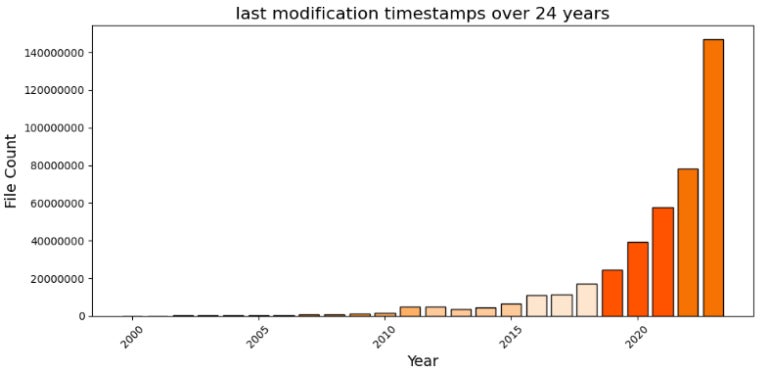

Censys обнаружил 313 750 различных хостов, в которых в общей сложности хранилось 477 330 039 файлов. Анализ временной метки последнего изменения этих файлов показал, что подавляющее большинство файлов было создано или изменено в 2023 году (рис. B).

Рисунок Б

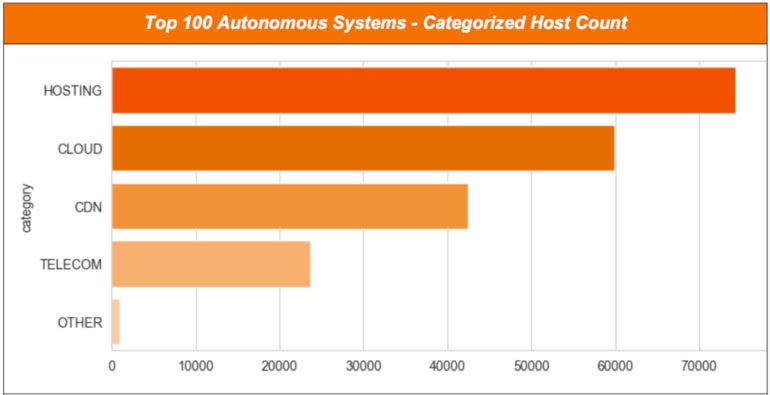

Что касается хостинга этих открытых каталогов на уровне автономных систем, Censys разделил 100 лучших AS на четыре категории, чтобы получить лучшее представление о том, какие услуги хостинга используются наиболее часто: хостинг, облако, сети доставки контента и телекоммуникации.

Хостинг: большая часть данных размещается компаниями, которые предоставляют базовые услуги управляемого и неуправляемого хостинга, такие как виртуальный хостинг, общий хостинг, виртуальные частные серверы и выделенные серверы, для частных лиц и малых и средних организаций.

Облачные провайдеры следуют этому примеру, с той лишь разницей, что они предлагают множество способов хранения данных и доступа к ним по сравнению с обычным хостингом.

CDN, такие как Akamai или Cloudflare, занимают третье место (рис. C) после телекоммуникаций, в которых задействовано больше частных лиц, чем организаций по сравнению с другими категориями.

Рисунок С

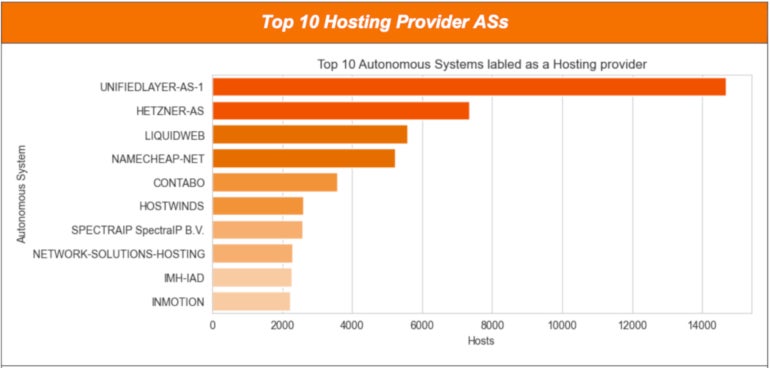

В категории хостинга наибольшее количество открытых каталогов находится в UnifiedLayer-AS-1: более 14 000 уникальных хостов содержат открытые каталоги. На втором месте находится Hetzner-AS с более чем 7000 хостами, за ним следует Liquid Web с примерно 5500 хостами (рис. D).

Рисунок D

Какие данные представляют угрозу безопасности в открытых каталогах?

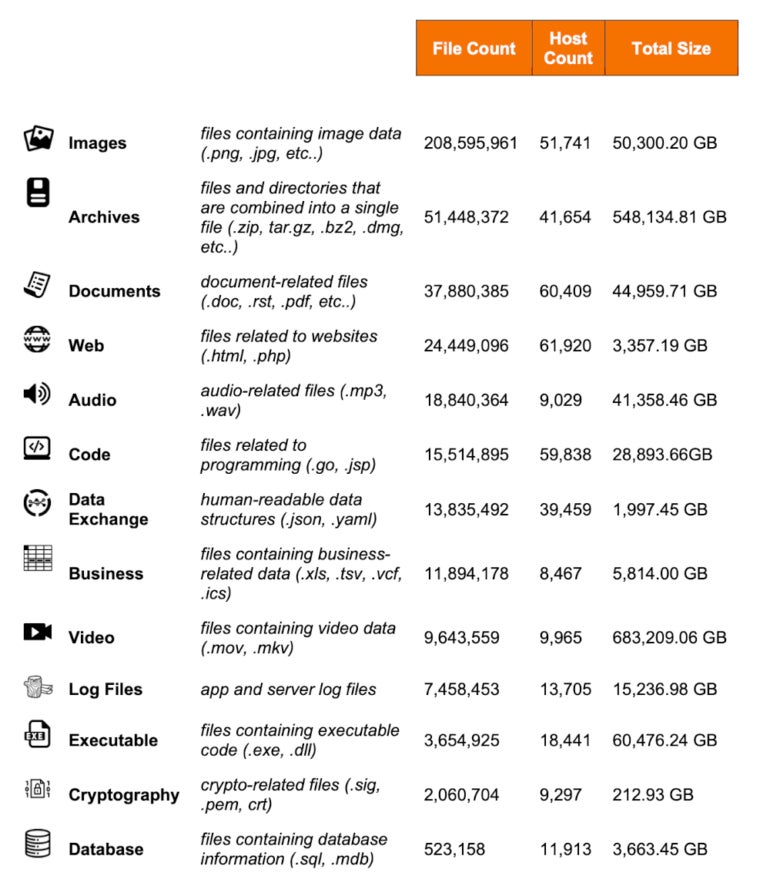

Censys классифицировала файлы, хранящиеся в этих открытых каталогах, на основе расширений файлов (рис. E).

Рисунок Е

Файлы журналов особенно интересны для злоумышленника, поскольку эти файлы могут содержать конфиденциальную информацию об инфраструктуре хостинга и способах доступа к ней. Журналы отладки приложений, в частности, могут предоставить много полезной информации о среде, а журналы доступа могут содержать IP-адреса. Злоумышленник может использовать всю эту информацию для проведения целенаправленных атак, находя уязвимые места или получая информацию о взаимодействии приложений и подключающихся к ним пользователей.

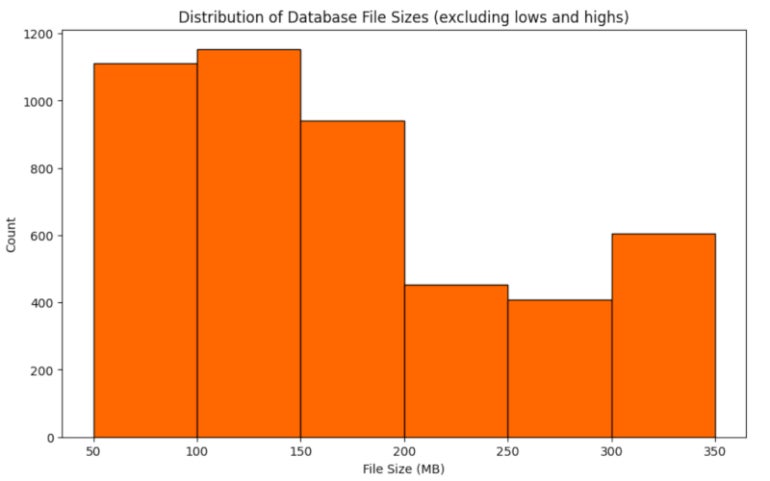

Базы данных также очень чувствительны, поскольку они могут содержать личную информацию, коммерческую тайну, интеллектуальную собственность и техническую информацию об организации или ее инфраструктуре. Всего в открытых каталогах обнаружено 1154 файла базы данных размером от 100 до 150 МБ; 605 файлов базы данных имели размер от 300 до 350 МБ (рис. F).

Рисунок F

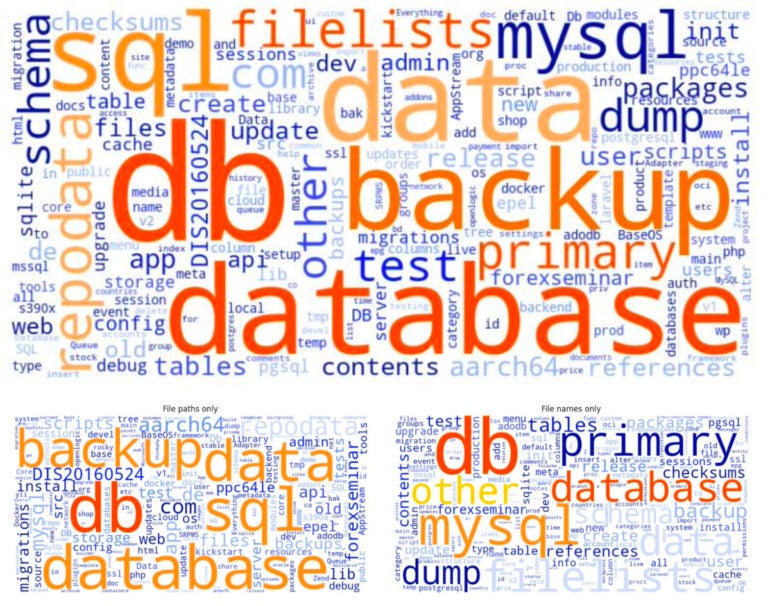

Censys не просматривала содержимое этих файлов базы данных, но исследователи проверили частоту употребления слов в путях к файлам и именах файлов (рис. G).

Рисунок G

713 вхождений слова «резервная копия» указывают на файлы, являющиеся частью резервной копии базы данных, а 334 вхождения слова «дамп» указывают на полные копии баз данных. Другие слова, используемые в путях и именах файлов базы данных, также указывают на потенциально конфиденциальную информацию, передаваемую совместно (рис. H).

Рисунок Н

Censys обнаружила, что 43 533 файла базы данных содержали слова, относящиеся к разработке (dev, test, staging), а 25 427 файлов базы данных содержали слова, относящиеся к производству (prod, live, p rd); это потенциальный кладезь информации, связанной с базами данных, которую злоумышленники могут использовать для использования уязвимостей и слабостей или компрометации конфиденциальной информации.

Другие слова могут указывать на менее серьезные проблемы, например, «схема», которая может указывать на схему базы данных, а не на полное содержимое, «aarch64/ppc641e/EPEL», что может означать базы данных, распространяемые с программным обеспечением с открытым исходным кодом, и «ссылки», которые, вероятно, представляют собой тестовые данные. .

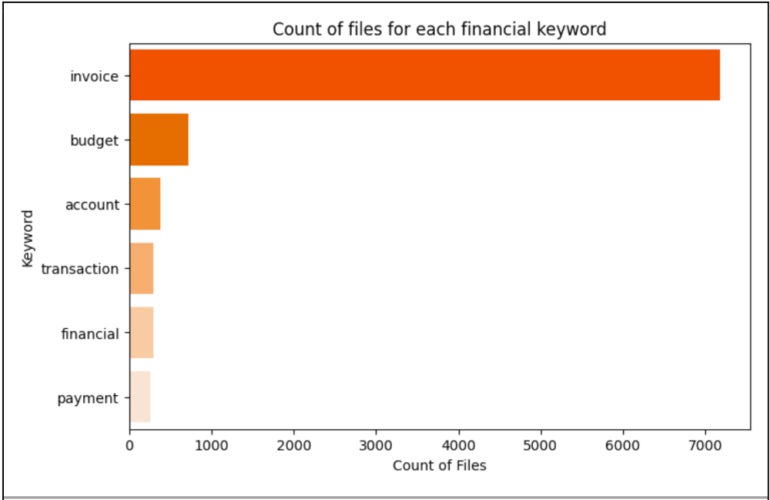

Помимо файлов базы данных, электронные таблицы также могут содержать конфиденциальную информацию. Доступно более 370 ГБ файлов электронных таблиц, некоторые из которых содержат конфиденциальные слова в именах файлов, такие как счет-фактура, бюджет, счет, транзакция, финансовый или платеж (рис. I).

Рисунок I

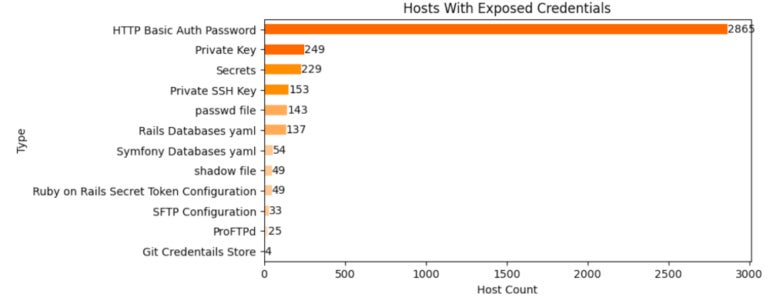

Потенциально раскрытые учетные данные также можно найти в открытых каталогах в различных файлах (рис. J).

Рисунок J

Базовый пароль аутентификации HTTP, известный как .htpasswd, представляет собой текстовые файлы конфигурации, которые могут содержать учетные данные. Хотя пароли в этих файлах не хранятся в виде обычного текста, их все равно можно взломать методом перебора. Другие файлы, содержащие пароли или методы аутентификации, включают закрытые ключи SSH, учетные данные приложений и файлы паролей Unix.

Другие типы файлов также могут представлять угрозу для организаций, которые их раскрывают. Например, из архивов и электронной почты может произойти утечка внутренней, секретной или конфиденциальной информации; конфиденциальный код или файлы конфигурации также могут привести к утечке этой информации и могут быть использованы злоумышленниками для поиска дополнительных уязвимостей.

Почему в Интернете так много открытых каталогов?

Поскольку большинство основных веб-серверов по умолчанию не включают список каталогов при попытке просмотреть папку, не содержащую индексный файл, несколько гипотез могут объяснить, почему так много открытых каталогов доступны в Интернете.

- Некоторые серверы могли быть настроены в спешке, когда системные администраторы включили список каталогов для быстрого доступа к файлам на старых серверах. Затем этим администраторам было разрешено загрузить свои старые данные, но они пренебрегли очисткой сервера после операции.

Встроенный HTTP-сервер Python предоставляет текущий каталог при запуске из командной строки. Пока процесс не остановлен, он будет продолжать предоставлять общий доступ к этой папке.

Многие из этих открытых каталогов похожи на каталоги хостинговых посредников, которые обеспечивают лишь минимальную безопасность данных своих клиентов; в частности, многие используют cPanel или Plesk в качестве интерфейсов администрирования, а все, что находится за пределами этих интерфейсов, игнорируется.

Мы спросили исследователей Censys, возможно ли, что киберпреступники будут создавать такие открытые каталоги для заражения посетителей вредоносным ПО. Они ответили: «Это возможно, но существуют гораздо более эффективные механизмы доставки вредоносного ПО, чем надеяться, что кто-то зайдет в открытый каталог и загрузит файл. В тех случаях, когда вредоносное ПО размещается в открытых каталогах, более вероятно, что файлы будут удаленно загружены на другой хост злоумышленником, как только он получит доступ к указанному другому хосту».

Рекомендации по безопасности и рекомендации по открытым каталогам

Организации должны постоянно контролировать свою инфраструктуру на наличие любого открытого каталога. Совместное использование файлов через открытые каталоги — это плохая ИТ-практика, которую следует прекратить. Передачу файлов всегда следует осуществлять с помощью других методов или протоколов, таких как SFTP, или через безопасное внутреннее или внешнее хранилище. По возможности следует использовать многофакторную аутентификацию для защиты этих папок.

Некоторые открытые каталоги доступны намеренно, а другие возникают в результате ошибок. Организации — не единственные субъекты, которые раскрывают данные таким образом. Частные лица тоже делают это и могут не знать, как защитить веб-сервер. Этим людям сложно сообщать об открытых каталогах, поскольку они часто пренебрегают возможностью сообщить о проблемах безопасности на своем веб-сайте, который часто создается с использованием универсальных сервисов, которые не принимают во внимание безопасность. Для сравнения, крупные организации часто имеют соответствующий файл security.txt в корневой папке или контактное лицо по вопросам безопасности, к которому легко получить доступ, например, на таких сайтах, как LinkedIn.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал