Слои безопасности блокчейна: компромиссы между L1, L2 и аппаратными тройниками

2 июля 2025 г.Таблица ссылок

Аннотация и I. Введение

II Тур молнии

Iii. Методология систематизации

IV Раствор слоя-один

V. Slayer-Two Solution

VI Дискуссия

VII. Исследовательские проблемы

VIII. Заключительные замечания и ссылки

Приложение А.Ключевые управления

Приложение B.Анонимность и конфиденциальность

Приложение C.Фон

Приложение D.Протокол голосования на основе TCSC

VI Дискуссия

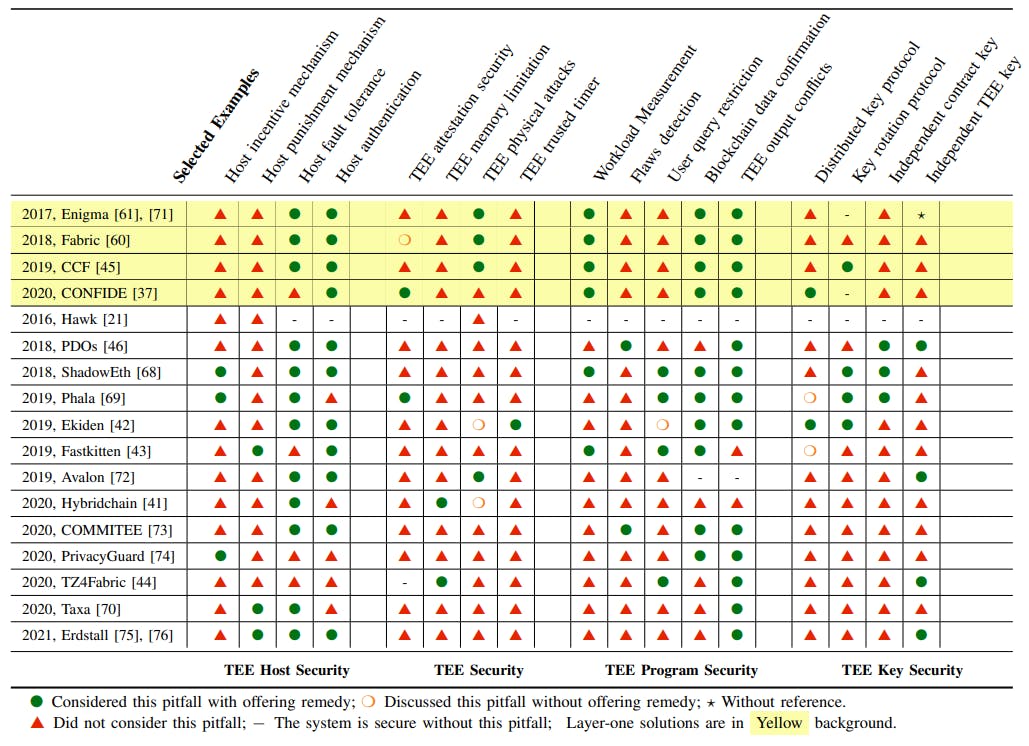

В этом разделе сравниваются решения Layer-One и Layer-TWO, и обсуждает варианты и воздействия оборудования.

Сравнение A. L1 и L2

Какое решение более безопасно?Даже если мы создали четкие метрики безопасности на основе моделей угроз и даем краткий анализ безопасности в контексте слоистых архитектур, он все еще неадекватен для ответа на этот вопрос:Какое решение более безопасно, раствор слоя-один или раствор-слой-два?Это связано с тем, что безопасность системы является многомерной темой, а измерение всех аспектов безопасности нецелесообразно. Недостатки безопасности могут произойти на любом этапе в системе [87]. Несмотря на некоторые проекты, работающие хорошо в нашей оценке, мы не можем грубо сказать, что они более безопасны. В качестве гибридных технологий, как системы, так и на двух уровнях, имеют неудовлетворительные уязвимости безопасности в существующих системах, и они должны тщательно лечить при применении их к реальным приложениям. Честно говоря, существует долгий путь к достижению такой практически безопасной и конфиденциальной системы. Наша цель - не утверждать, какое решение является более безопасным. Вместо этого мы сосредоточены на том, чтобы помочь разработчикам и сообществам провести измерение безопасности и избежать потенциальных ловушек при разработке TCSC.

Какое решение более эффективно?Решения Layer-One требуют, чтобы договор был конфиденциально выполняться в распределенной сети TEE, которая требует много времени и трудно масштабироваться. В отличие от этого, системы уровня-второго уровня загружают только окончательные вычисленные вычисленные результаты от автономных футболок до онлайн-блокчейнов. Локальные хосты TEE могут выполнять сложные вычисления с высокой масштабируемостью и коротким временем выполнения. Предполагая, что время обработки в сети остается стабильным, общая производительность улучшается, позволяя параллельной казней вне цепь. Таким образом, с точки зрения производительности и масштабируемости, это рекомендация-это решение-слой-два.

Какое решение более принято?Из вышеупомянутого обсуждения мы можем заметить, что решения Layer-One и Layertwo соответствуют различным сценариям. Решение Layer-One является более принятым в системах консорциума блокчейнов, в то время как решение-решение-слоя-двора хорошо соответствует существующим общественным системам блокчейна. Системы Layer-One требуют, чтобы каждый узел блокчейна оборудовал футболку, которую трудно выполнить в общедоступной блокчейне во время использования. В консорциуме блокчейн узлы контролируемы и управляемы, и комитет может потребовать, чтобы каждый узел оснащен тройником при присоединении к сети. С другой стороны, решение Slayer-TWO не изменяет исходное предположение о трасте блокчейна. Вместо этого он создает независимый слой для выполнения интеллектуального контракта и, таким образом, позволяет разработчикам плавно интегрировать TEE в существующие общественные блокчейны без существенных модификаций.

B. Варианты футболки с оборудованием

Обеспечение интеллектуальных контрактов с Tees является сложной задачей, потому что мы должны принять сильную модель злоупотребления, в которой злоумышленник имеет физическое владение аппаратным обеспечением, работающим с интеллектуальным контрактом и может мешать ей мощными способами. В этой части обсуждается влияние безопасности выбора различных архитектур TEE. В частности, мы выбираемIntel SGX[88],Arm Trustzone[89] иВыделенный чип[90] в качестве примеров.

Intel SGX - это система, позволяющая настроить защищенные анклавы, работающие на процессоре Intel. Такие анклавы защищены от вредоносного ПО, работающего за пределами анклава, в том числе в операционной системе. Анклавы могут засвидетельствовать их программное обеспечение и вычисления, используя ключ подписания, в конечном итоге сертифицированные Intel. Intel SGX продавался как для настольных машин, так и для серверов; Microsoft Azure [91] - это коммерческое облачное предложение, которое позволяет облачным клиентам настраивать анклавы SGX в облаке. Многие атаки на SGX были опубликованы за восемь лет с момента его выхода. Они могут быть классифицированы как атаки побочных каналов [92], атаки разломов [93], [94] и программные атаки [95]. Хотя некоторые из этих атак могут быть решены путем улучшения SGX, неясно, что когда -либо будет возможно иметь полностью безопасную версию, поскольку поверхность атаки большая, в случае интеллектуальных контрактов, нужно предположить, что злоумышленники имеют физическое владение аппаратным обеспечением.

Arm Trustzone [89] - это технология, широко используемая в мобильных телефонах для защиты секретов, таких как секреты, используемые в банковских приложениях. Его повсеместное распространение делает его привлекательным вариантом. Тем не менее, он подвергся нападению даже больше, чем Intel SGX, и не предлагает подходящую структуру аттестации. Будущие аппаратные продукты безопасности от ARM могут решить эту проблему.

Выделенные чипы, такие как семейство чипов Open Titan [90], предлагают лучшее решение. Open Titan-это дизайн с открытым исходным кодом, вдохновленный Google Titan, чип, используемый на серверах Google и на мобильных телефонах Google. Тот факт, что умный контракт работает на выделенном чипе, не совместно используемом кодом злоумышленника, означает, что поверхность атаки намного меньше. Для таких чипов существуют фреймворки аттестации, и ключи аттестации могут быть основаны на сертификате производителя. Вид атак, упомянутых для SGX, становятся намного сложнее. Тем не менее, даже выделенные чипы могут поддаваться преданному и находчивому злоумышленнику. Исследователи преуспели в растущих атаках на основе силовых боковых каналов и электромагнитных (EM)-боковых каналов. Защита от таких атак включает маскирование, которое состоит из случайного разделения каждой чувствительной промежуточной переменной на несколько акций. Даже если противник сможет изучить долю секрета через боковой канал, ему понадобится все, чтобы восстановить секрет. Атаки неисправностей, такие как EM и Glitching напряжения, также возможны, но опять же, есть известная защита [96] как на уровне программного обеспечения, так и на оборудовании. Защита программного обеспечения включает в себя дважды, зависимые от секретных вычислений (в целомнераз) и затем сравнивая результаты, прежде чем производить какие -либо выводы. Контрмеры в оборудовании включают в себя наличие внутренней схемы мониторинга напряжения, которая гарантирует, что входное напряжение остается в пределах безопасного диапазона работы и в противном случае сбрасывает устройство.

Авторы:

(1) Руджия Ли, Южный университет науки и технологии, Китай, Университет Бирмингема, Великобритания и этот автор внес свой вклад в эту работу;

(2) Цинь Ван, CSIRO DATA61, Australia и этот автор внес свой вклад в эту работу;

(3) Ци Ван, Южный университет науки и техники, Китай;

(4) Дэвид Галиндо, Университет Бирмингема, Великобритания;

(5) Марк Райан, Университет Бирмингема, Великобритания.

Эта статья есть

Оригинал