В протоколе RADIUS, используемом в корпоративных сетях и облаке, обнаружена уязвимость BlastRADIUS

12 июля 2024 г.Исследователи кибербезопасности выявили уязвимость в протоколе RADIUS, получившую название BlastRADIUS. Хотя нет никаких доказательств того, что злоумышленники активно используют его, команда призывает обновить каждый сервер RADIUS.

Что такое протокол RADIUS?

RADIUS, или служба удаленной аутентификации пользователей с телефонным подключением, — это сетевой протокол, который обеспечивает централизованную аутентификацию, авторизацию и учет пользователей, подключающихся к сетевой службе. Он широко используется интернет-провайдерами и предприятиями для коммутаторов, маршрутизаторов, серверов доступа, межсетевых экранов и продуктов VPN.

Что такое атака BlastRADIUS?

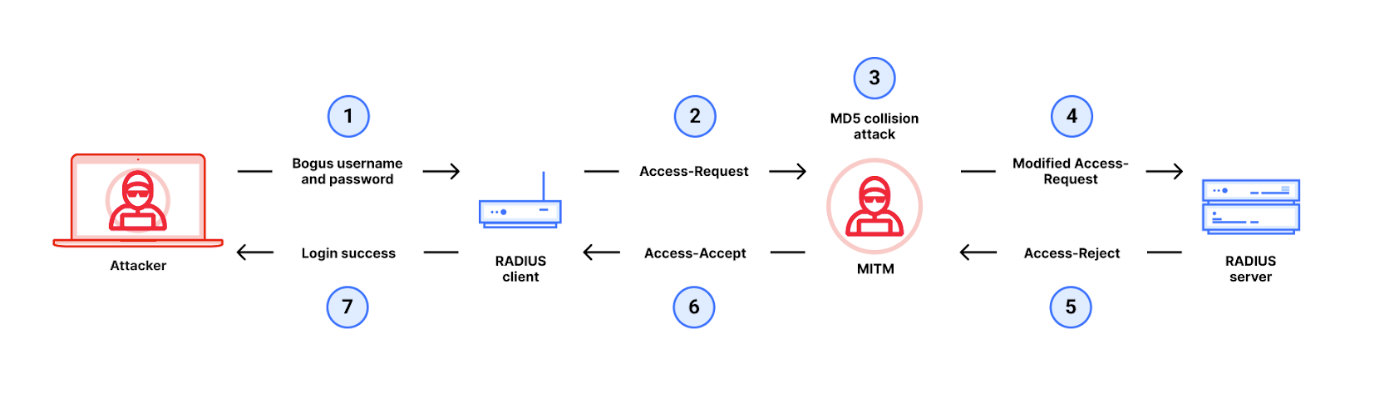

Атака BlastRADIUS предполагает перехват злоумышленником сетевого трафика между клиентом, например маршрутизатором, и сервером RADIUS. Затем злоумышленник должен манипулировать алгоритмом хеширования MD5 таким образом, чтобы сетевой пакет с отказом в доступе считывался как доступ-разрешение. Теперь злоумышленник может получить доступ к клиентскому устройству без правильных учетных данных.

Хотя хорошо известно, что MD5 имеет слабые места, которые позволяют злоумышленникам генерировать коллизии или обращать хэш, исследователи говорят, что атака BlastRADIUS «более сложна, чем просто применение старой коллизионной атаки MD5» и более продвинута с точки зрения скорости и масштаба. Впервые на практике была продемонстрирована атака MD5 на протокол RADIUS.

Кто обнаружил уязвимость BlastFLARE?

Команда исследователей из Бостонского университета, Cloudflare, BastionZero, Microsoft Research, Centrum Wiskunde & Informatica и Калифорнийского университета в Сан-Диего впервые обнаружила уязвимость BlastRADIUS в феврале и уведомила об этом Алана ДеКока, генерального директора InkBridge Networks и эксперта RADIUS.

Уязвимость BlastRADIUS, которая теперь отслеживается как CVE-2024-3596 и VU#456537, связана с «фундаментальным конструктивным недостатком протокола RADIUS», согласно сообщению о безопасности RADIUS-сервера FreeRADIUS, поддерживаемого DeKok. Таким образом, он не ограничивается одним продуктом или поставщиком.

СМОТРИ: Как использовать FreeRADIUS для аутентификации SSH.

«Сетевым специалистам придется установить обновление прошивки и переконфигурировать практически каждый коммутатор, маршрутизатор, GGSN, BNG и концентратор VPN по всему миру», — сказал ДеКок в пресс-релизе. «Мы ожидаем увидеть много разговоров и действий, связанных с безопасностью RADIUS, в ближайшие несколько недель».

На кого влияет уязвимость BlastRADIUS?

Исследователи обнаружили, что уязвимость BlastRADIUS будет влиять на развертывания RADIUS, использующие PAP, CHAP, MS-CHAP и RADIUS/UDP через Интернет. Это означает, что интернет-провайдеры, поставщики облачных удостоверений, телекоммуникационные компании и предприятия с внутренними сетями подвергаются риску и должны принять быстрые меры, особенно если RADIUS используется для входа в систему администратора.

Лица, использующие Интернет из дома, не являются напрямую уязвимыми, но они полагаются на то, что их интернет-провайдер устранит уязвимость BlastRADIUS, иначе их трафик может быть перенаправлен в систему, находящуюся под контролем злоумышленника.

Предприятия, использующие протоколы PSEC, TLS или 802.1X, а также такие услуги, как eduroam или OpenRoaming, считаются безопасными.

Как работает атака BlastRADIUS?

Эксплуатация уязвимости предполагает атаку «человек посередине» на процесс аутентификации RADIUS. Это зависит от того факта, что в протоколе RADIUS некоторые пакеты Access-Request не аутентифицируются и не проходят проверку целостности.

Злоумышленник начнет с попытки войти в систему клиента с неправильными учетными данными, генерируя сообщение запроса доступа, которое отправляется на сервер. Сообщение отправляется с 16-байтовым значением, называемым аутентификатором запроса, созданным посредством хеширования MD5.

Аутентификатор запроса предназначен для использования сервером-получателем для вычисления ответа вместе с так называемым «общим секретом», который известен только клиенту и серверу. Таким образом, когда клиент получает ответ, он может расшифровать пакет, используя свой аутентификатор запроса и общий секрет, и убедиться, что он был отправлен доверенным сервером.

Но при атаке BlastRADIUS злоумышленник перехватывает и манипулирует сообщением запроса доступа до того, как оно достигнет сервера в ходе атаки коллизии MD5. Злоумышленник добавляет «мусорные» данные в сообщение «Запрос доступа», гарантируя, что ответ сервера «Отказ в доступе» также включает эти данные. Затем они манипулируют этим ответом «Отказ в доступе» так, что он читается клиентом как действительное сообщение «Доступ разрешен», предоставляя ему несанкционированный доступ.

Исследователи Cloudflare провели атаку на устройства RADIUS с таймаутом в пять минут. Однако у злоумышленников, обладающих сложными вычислительными ресурсами, есть возможность выполнить это за значительно меньшее время, потенциально от 30 до 60 секунд, что является периодом тайм-аута по умолчанию для многих устройств RADIUS.

«Ключом к атаке является то, что во многих случаях пакеты Access-Request не проходят проверку подлинности или целостности», — говорится в документации InkBridge Networks. «Затем злоумышленник может выполнить выбранную префиксную атаку, которая позволяет изменить запрос доступа, чтобы заменить действительный ответ на ответ, выбранный злоумышленником.

«Несмотря на то, что ответ аутентифицирован и целостность проверена, выбранная уязвимость префикса позволяет злоумышленнику изменить пакет ответа практически по своему желанию».

Вы можете прочитать полное техническое описание и подтверждение концепции атаки BlastRADIUS в этом PDF-файле.

Насколько легко злоумышленнику воспользоваться уязвимостью BlastRADIUS?

Хотя уязвимость BlastRADIUS широко распространена, ее эксплуатация не является тривиальной; Злоумышленнику необходимо иметь возможность читать, перехватывать, блокировать и изменять входящие и исходящие сетевые пакеты, и для них не существует общедоступного эксплойта, на который можно было бы ссылаться. Злоумышленник также должен иметь существующий доступ к сети, который можно получить, воспользовавшись организацией, отправляющей RADIUS/UDP через открытый Интернет, или скомпрометировав часть корпоративной сети.

«Даже если трафик RADIUS ограничен защищенной частью внутренней сети, ошибки конфигурации или маршрутизации могут непреднамеренно раскрыть этот трафик», — заявили исследователи на веб-сайте, посвященном BlastRADIUS. «Злоумышленник с частичным доступом к сети может использовать DHCP или другие механизмы, чтобы заставить устройства жертвы отправлять трафик за пределы выделенной VPN».

Кроме того, злоумышленник должен иметь хорошее финансирование, поскольку для осуществления каждой атаки BlastRADIUS требуется значительный объем облачных вычислительных мощностей. InkBridge Networks заявляет в своих часто задаваемых вопросах о BlastRADIUS, что такие затраты будут «каплей в море для национальных государств, которые хотят ориентироваться на конкретных пользователей».

Как организации могут защитить себя от атаки BlastRADIUS

Исследователи безопасности предоставили следующие рекомендации для организаций, использующих протокол RADIUS:

- Установите последние обновления на всех клиентах и серверах RADIUS, предоставленных поставщиком. Были развернуты исправления, гарантирующие, что атрибуты Message-Authenticator всегда отправляются и требуются для запросов и ответов. Существует обновленная версия FreeRADIUS.

Не пытайтесь обновить все оборудование RADIUS сразу, так как могут быть допущены ошибки. В идеале сначала сосредоточьтесь на обновлении серверов RADIUS.

Рассмотрите возможность использования инструментов проверки InkBridge Networks, которые оценивают подверженность системы BlastRADIUS и другим проблемам сетевой инфраструктуры.

Более подробные инструкции для системных администраторов можно найти на сайте FreeRADIUS.

Оригинал