Отчет BeyondTrust: количество уязвимостей безопасности Microsoft снизилось на 5% в 2023 году

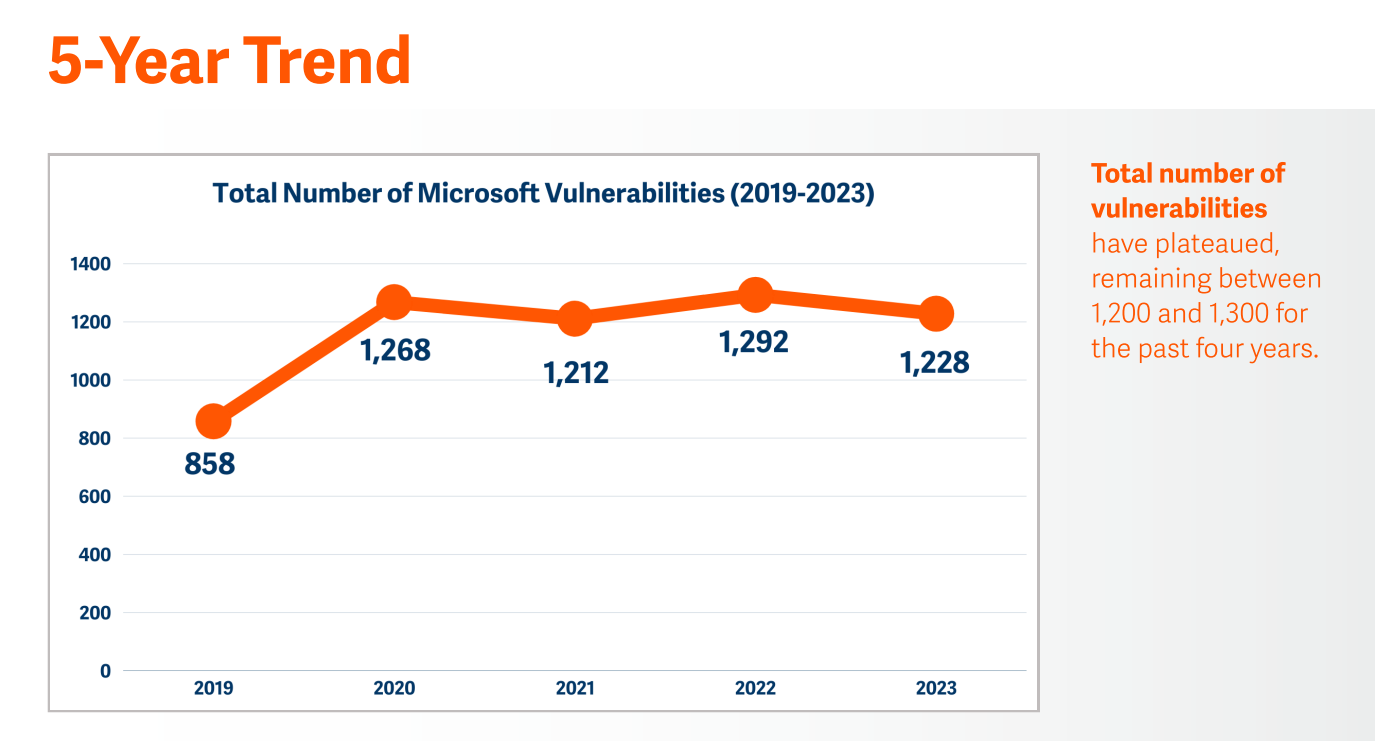

27 апреля 2024 г.Согласно ежегодному отчету Microsoft Vulnerabilities компании BeyondTrust, в 2023 году количество уязвимостей Microsoft в основном выровнялось, при этом особенно распространенными стали атаки с целью повышения привилегий и атак на идентификацию.

Компания BeyondTrust, занимающаяся решениями для управления идентификацией и доступом, изучила наиболее значимые CVE 2023 года и данные об уязвимостях Microsoft из ежемесячных бюллетеней Microsoft по вторникам обновлений. В отчете представлены тенденции уязвимостей и советы о том, как уменьшить количество атак с использованием личных данных.

Microsoft сообщила о 1228 уязвимостях в 2023 году

Общее количество уязвимостей Microsoft оставалось в основном стабильным в течение последних четырех лет, с небольшим (5%) снижением в 2023 году с 1292 до 1228 зарегистрированных уязвимостей.

«Усилия Microsoft по оперативному исправлению известных уязвимостей могут компенсировать обнаружение новых за счет сокращения окна возможностей для злоумышленников использовать уязвимости», — сказал BeyondTrust Дэвид Мориманно, директор по технологиям управления идентификацией и доступом компании Integral Partners. «Кроме того, по мере развития кодовой базы MS новые уязвимости могут появляться более медленными темпами».

Количество критических уязвимостей Microsoft (то есть тех, которые имеют оценку 9,0 или выше по общей системе оценки уязвимостей NIST) замедлилось. В 2023 году в Microsoft было 84 критических уязвимости по сравнению с 89 в 2022 году и пятилетним максимумом в 196 в 2020 году.

Как классифицируются уязвимости Microsoft

У Microsoft есть собственная система оценки серьезности, отличная от NIST, которая дает немного другие цифры. Например, 33 уязвимости Microsoft с 2023 года были классифицированы как критические в системе оценки NIST, но сама Microsoft классифицировала 84 уязвимости в 2023 году как критические. Система классификации Microsoft по-прежнему отражает общую тенденцию небольшого снижения уязвимостей по сравнению с прошлым годом, показывая снижение серьезных уязвимостей на 6%.

BeyondTrust отметила, что не все зарегистрированные уязвимости Microsoft представляют значительный риск; некоторые из них в основном носят теоретический характер или окажут минимальное влияние, даже если ими воспользуются. Однако некоторые из них могут нанести серьезный ущерб организации в случае их эксплуатации, и именно их Microsoft склонна классифицировать как критические, независимо от того, активно ли злоумышленник воспользовался этой уязвимостью.

Наиболее распространенные типы уязвимостей Microsoft

Наиболее распространенными типами уязвимостей в 2023 году были:

- Повышение привилегий (490).

Удаленное выполнение кода (356).

Раскрытие информации (124).

Отказ в обслуживании (109).

Подмена (90).

Обход сбоя безопасности (56).

Вмешательство (3).

Среди уязвимостей, перечисленных как критические, большинство было обнаружено в категориях Windows Desktop и Server. Эти две категории имеют одинаковую кодовую базу, поэтому неудивительно, что их количество похоже.

Хотя несанкционированное повышение привилегий было самой распространенной уязвимостью: в 2023 году их было 490, это существенно меньше, чем 715 в 2022 году. В частности, в Azure и Windows Server было зафиксировано гораздо меньше уязвимостей, связанных с несанкционированным повышением привилегий.

SEE: Microsoft недавно открыла общий доступ к Security Copilot, дополнению генеративного искусственного интеллекта к своему набору продуктов безопасности. (Техреспублик)

Уязвимости удаленного выполнения кода уменьшились в Azure, Office и Windows, но увеличились в Windows Server.

Подробности о том, какие типы уязвимостей возникли в каких продуктах Microsoft и когда, можно найти в полном отчете.

Злоумышленники фокусируются на методах проникновения на основе личных данных.

«По мере того, как общее количество уязвимостей Microsoft стабилизируется, а количество критических уязвимостей уменьшается, мы видим, что злоумышленники, как вода, потекут по пути наименьшего сопротивления и сосредоточат гораздо больше своего внимания на личных данных», — говорится в отчете.

Microsoft пострадала от атаки Midnight Blizzard, спонсируемой государством атаки, которая могла затронуть федеральные агентства США из-за проникновения на основе личных данных, вызванного распылением паролей.

«Midnight Blizzard стала еще одним примером популярной поговорки: «Злоумышленники не взламывают — они входят в систему», — рассказал в отчете BeyondTrust Джей Бил, генеральный директор и технический директор ИТ-консалтинговой компании InGuardians, Inc.

Проникновение на основе личных данных так же просто, как если бы злоумышленник каким-то образом получил законную информацию для входа. Риски, связанные с идентификацией, бывает трудно выявить заранее и могут возникнуть одним из следующих способов:

- Процесс соединения, перемещения и выхода.

Разрешения, права, привилегии и роли пользователей.

Проверка подлинности прав, например многофакторная проверка подлинности или единый вход.

Авторизация для удостоверений и учетных записей, находящихся в состоянии покоя и работающих во время выполнения.

Защитникам следует начать более целостно подходить к вопросам привилегий, гигиены личных данных и обнаружения угроз для личных данных, чтобы обнаруживать больше атак с использованием личных данных, говорится в докладе.

«Поощрение культуры осведомленности и образования среди всех пользователей имеет решающее значение», — сказала BeyondTrust Паула Янушкевич, генеральный директор CQURE. «В отличие от хакерства, которое часто является работой в одиночку, кибербезопасность по своей сути является совместным усилием. Эта точка зрения, отраженная в отчете, подчеркивает важность ориентированного на человека подхода к кибербезопасности».

Почему количество уязвимостей Microsoft уменьшается

Компания BeyondTrust перечислила некоторые возможные причины, по которым риски для продуктов Microsoft постепенно снижаются. Циклы обновления продолжаются, наконец, постепенно удаляя давно забытый код, который может быть неподдерживаемым и возрастом до 20 лет. В частности, продукты, выпущенные до того, как Microsoft в 2004 году ввела жизненный цикл разработки безопасности, полностью выводятся из эксплуатации. Долгосрочные усилия Microsoft по обеспечению безопасности, возможно, окупятся. Облачные технологии стали более зрелыми и теперь могут быть более эффективно защищены.

BeyondTrust отчасти объяснил успех в уменьшении уязвимостей более активным сотрудничеством Microsoft со своим исследовательским сообществом в области безопасности. В частности, сообщество исследователей безопасности обнаружило множество уязвимостей удаленного выполнения кода, обнаруженных в Windows Server в 2023 году.

Использование базы кода Chromium для Edge вместо пользовательской базы кода Microsoft и удаление поддержки Internet Explorer может привести к уменьшению количества критических уязвимостей в Edge.

Microsoft заблокировала множество способов, с помощью которых злоумышленники могут использовать фишинговые и вредоносные программы с помощью приложений Office. Однако добавление поддержки собственных файлов SKP компании SketchUp Software в июне 2022 года позволило использовать некоторые уязвимости с помощью 3D-моделей.

Оригинал