BBC, British Airways и Boots выдвинули ультиматум хакерам после атаки на цепочку поставок MOVEit

10 июня 2023 г.British Airways, BBC и Boots были поставлены перед ультиматумом после того, как они подверглись атаке на цепочку поставок со стороны группы вымогателей Clop. В сообщении, размещенном на их темном веб-портале, группа киберпреступников предупредила пострадавшие организации, чтобы они связались с ними до 14 июня, иначе они рискуют раскрыть свои украденные данные в открытом доступе. Предполагается, что данные содержат личную информацию, включая имена, банковские реквизиты, адреса и номера национальных страховых полисов.

Этот инцидент с безопасностью также затронул британский поставщик услуг по расчету заработной платы Zellis, базирующуюся в Дублине Aer Lingus, Университет Рочестера и правительство Новой Шотландии.

Подтвердив эту атаку, Zellis, среди клиентов которой Jaguar Land Rover, Harrods и Dyson, заверила своих клиентов, что взлом не затронул другие важные компоненты их ИТ-экосистемы.

«Мы можем подтвердить, что эта глобальная проблема затронула небольшое количество наших клиентов, и мы активно работаем над их поддержкой. Все программное обеспечение, принадлежащее Zellis, не затрагивается, и никаких связанных инцидентов или компрометации какой-либо другой части нашей ИТ-системы не происходит. поместье», — отметил Зеллис в своем заявлении.

«Нам сообщили, что мы являемся одной из компаний, пострадавших от инцидента кибербезопасности Zellis, который произошел через одного из их сторонних поставщиков под названием MOVEit», — сообщили Sky News в British Airways.

Перейти к:

- Как произошла эта атака на цепочку поставок?

Кто такая группа вымогателей Clop и каков их спрос?

Растущая волна атак на цепочки поставок

Что могут сделать организации, чтобы смягчить кибератаки

Как произошла эта атака на цепочку поставок?

Clop воспользовался уязвимостью SQL-инъекций (CVE-2023-34362) в популярном бизнес-приложении MOVEit и получил доступ к его серверам. Программное обеспечение MOVEit предназначено для безопасного перемещения конфиденциальных файлов и популярно во всем мире, причем большинство его клиентов находятся в США и Европе.

На прошлой неделе Агентство США по кибербезопасности и безопасности инфраструктуры предупредило, что хакеры обнаружили уязвимость в инструменте MOVEit Transfer, и призвало пользователей по всему миру искать способы защитить свою конфиденциальную информацию от возможной атаки на цепочку поставок.

Кто такая группа вымогателей Clop и каков их спрос?

Clop — это российская команда вымогателей, которая была замечена во многих утечках данных, нацеленных на ведущие бизнес-организации по всему миру. В феврале 2023 года Клоп взял на себя ответственность за атаку на цепочку поставок, которая затронула более 130 организаций, включая данные, принадлежащие пациентам CHS Healthcare. Группа также приложила руку к утечке данных Accellion File Transfer Appliance в 2020 году, которая затронула около 100 организаций, включая Shell, Kroger и Австралийскую комиссию по ценным бумагам и инвестициям. В другой крупной атаке, о которой сообщила The Daily Mail, группа была ответственна за сброс конфиденциальных медицинских карт пациентов NHS в даркнет после того, как NHS отказалась уступить их требованию выкупа в размере 3 миллионов фунтов стерлингов.

После этой недавней атаки группа обратилась к своему темному веб-порталу, чтобы призвать компании, которые используют MOVEit для передачи бизнес-файлов: «Уважаемые компании, которые используют MOVEit, есть вероятность, что мы загружаем много ваших данных как часть исключительного эксплойта». В заявлении содержится просьба к пользователям программного обеспечения MOVEit связаться с группой, используя предоставленные адреса электронной почты. Связавшись с ними, пользователи получат URL-адрес чата, который можно использовать в анонимной сети браузера для начала переговоров. Клоп подчеркивает, что это нужно сделать до 14 июня; в противном случае группа вымогателей опубликует имена тех, кто не соблюдает требования.

Растущая волна атак на цепочки поставок

В последние годы атаки на цепочки поставок становятся все более серьезной проблемой в сфере кибербезопасности. Примечательны атаки на SolarWinds, Log4j и Codecov. Атаки на цепочки поставок особенно привлекательны для киберпреступников, поскольку они предлагают несколько вознаграждений за одно нарушение.

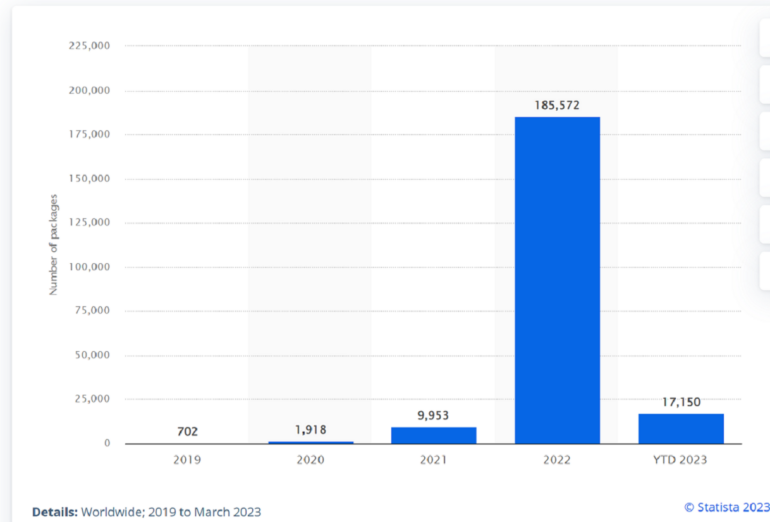

В недавнем отчете об атаках на цепочки поставок программного обеспечения Statista отметила, что глобальная частота пакетов программного обеспечения, пострадавших от атак на цепочки поставок, значительно выросла в период с 2019 по 2022 год, увеличившись с 702 до 185 572 (рис. A). Кроме того, с января по март 2023 года кибератаки на цепочку поставок затронули около 17 150 пакетов программного обеспечения.

Рисунок А

Что могут сделать организации, чтобы смягчить кибератаки

Учитывая растущий уровень атак на цепочки поставок, организациям рекомендуется применять лучшие практики, чтобы оставаться в безопасности. Ниже приводится разбивка некоторых передовых практик, которые может использовать ваша организация.

Внедрите архитектуру с нулевым доверием

Архитектура с нулевым доверием предназначена для работы в предположении, что все сетевые действия потенциально вредоносны. Он использует строгий подход, при котором каждый запрос на подключение должен соответствовать набору строгих политик, прежде чем будет предоставлен доступ к ресурсам организации.

По своей сути ZTA опирается на три ключевых компонента — механизм политик, администратор политик и точку применения политик, которые вместе служат системой принятия решений, оценивая сетевой трафик на основе правил, определенных алгоритмом доверия. Внедряя ZTA, организации могут создать надежную структуру безопасности, которая не предполагает никакого внутреннего доверия и проверяет каждую сетевую активность на соответствие набору предопределенных политик, прежде чем предоставлять доступ к ценным ресурсам.

Развертывание медовых токенов

Honeytoken служат механизмами обнаружения, которые уведомляют организации о подозрительных действиях в их сети. Эти вводящие в заблуждение ресурсы имитируют ценные данные, заставляя злоумышленников поверить в то, что они получили доступ к ценным активам. Honeytoken может быть в виде поддельных данных базы данных, адресов электронной почты и исполняемых файлов. Как только злоумышленники взаимодействуют с этими ресурсами-приманками, срабатывает предупреждение, уведомляющее целевую организацию о попытке взлома.

Используя приманки, организации получают ранние признаки потенциальных утечек данных и получают представление о конкретных методах, используемых злоумышленниками. Обладая этой ценной информацией, организации могут определить целевые ресурсы и внедрить индивидуальные стратегии реагирования на инциденты для эффективного противодействия каждому методу кибератаки.

ПОСМОТРЕТЬ: Загрузите эту политику реагирования на инциденты безопасности с сайта TechRepublic Premium.

Проводить регулярные сторонние оценки рисков

Иногда сторонние поставщики программного обеспечения не так серьезно относятся к кибербезопасности, как организации, которые они обслуживают. Это может быть контрпродуктивно для организаций, которые ставят безопасность превыше всего. Поэтому организациям следует убедиться, что их сторонние поставщики программного обеспечения также очищают себя от всех уязвимостей системы безопасности, которые можно использовать. Они также должны оценивать отчеты поставщиков об оценке рисков, подготовленные авторитетной организацией по управлению, рискам и соблюдению нормативных требований. Это помогает раскрыть состояние безопасности каждого поставщика, предоставляя дополнительную информацию об уязвимостях, которые необходимо устранить.

ПОСМОТРЕТЬ: Загрузите этот контрольный список для оценки рисков безопасности с сайта TechRepublic Premium.

Автоматизируйте сторонний мониторинг поверхности атаки

Поверхность атаки организации включает в себя уязвимости, пути и методы, которые хакеры могут использовать для получения несанкционированного доступа к сети, компрометации конфиденциальных данных или выполнения кибератак. Такая поверхность атаки усложняет картину сторонних угроз. Но с помощью автоматизированного решения для мониторинга поверхности атаки эти сложности можно уменьшить, тем самым облегчив обнаружение скрытых уязвимостей. Решения по управлению рисками, которые могут помочь автоматизировать сторонний мониторинг поверхности атаки, включают OneTrust, Venminder, BitSight и UpGuard.

Применяйте должную осмотрительность при выборе сторонних поставщиков и заключайте прочные договорные соглашения.

Внедрите надежный процесс комплексной проверки при выборе сторонних поставщиков или партнеров. Это включает в себя оценку мер безопасности, политик и практик поставщика. В зависимости от отрасли организации должны проверять, соответствует ли поставщик определенным требованиям безопасности, таким как ISO 27001, NIST SP 800-171 и PCI DSS. Это покажет их приверженность стандартам информационной безопасности.

Помимо применения должной осмотрительности при выборе поставщика программного обеспечения, организациям следует заключить прочные договорные отношения со своими сторонними поставщиками или партнерами. Четко изложите требования безопасности, обязательства по защите данных и последствия их несоблюдения. Включите положения о регулярных проверках и оценках для обеспечения постоянного соответствия.

Оригинал