Кампания атаки на пограничное устройство: не обнаруживается с 2021 года и сопротивляется обновлению прошивки

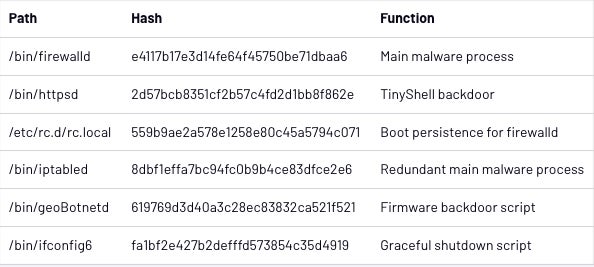

15 марта 2023 г.Как сообщается в новом исследовательском документе Mandiant, новое вредоносное ПО состоит из нескольких сценариев bash и одного двоичного файла в формате Executable and Linkable Format (ELF), идентифицированного как вариант бэкдора TinyShell. Tinyshell — это общедоступный инструмент, используемый несколькими злоумышленниками (рис. A).

Рисунок А

Основной вредоносный процесс — это файл с именем «firewalld», который запускает бэкдор TinyShell с параметрами, которые позволяют ему предоставить злоумышленнику обратную оболочку. Обратная оболочка вызывает сервер C2 во время и в день, указанный сценарием. Если при вызове двоичного файла TinyShell IP-адрес не указан, он встраивает жестко запрограммированный IP-адрес для достижения.

Копия файла «firewalld» под названием «iptabled» была изменена, чтобы обеспечить непрерывность основной вредоносной программы в случае сбоя или прекращения работы. Два сценария были настроены так, чтобы активировать друг друга в случае, если другой еще не запущен, что создавало резервную копию основного вредоносного процесса и тем самым повышало его устойчивость.

Процесс «firewalld» запускается во время загрузки с помощью сценария запуска с именем «rc.local», предназначенного для облегчения длительного доступа злоумышленника.

Файл с именем «ifconfig6» также используется для повышения стабильности. Основной процесс «firewalld» добавляет небольшой патч к законному двоичному файлу SonicWall с именем «firebased», который заменяет строку выключения на вызов сценария «ipconfig6». Исследователи Mandiant подозревают, что злоумышленники столкнулись с проблемами, когда «fire-based» скрипт отключал инстанс, и решили создать небольшой скрипт для его исправления.

После того, как все настроено, конечной целью вредоносного ПО является регулярное выполнение SQL-команды для получения хешированных учетных данных всех вошедших в систему пользователей. Затем злоумышленник может получить эти хэши, чтобы взломать их в автономном режиме.

Обновления прошивки изменены

Сценарий bash с именем «geoBotnetd», обнаруженный на зараженном устройстве, каждые 10 секунд проверяет наличие обновления прошивки в /cf/FIRMWARE/NEW/INITRD.GZ. В этом случае скрипт создаст резервную копию файла, разархивирует его, смонтирует, а затем скопирует весь пакет вредоносных файлов. Он также добавляет в систему бэкдор-пользователя с именем «acme». Затем вредоносное ПО заархивирует все это и вернет на место.

Этот метод, хотя и не очень сложный, показывает, насколько злоумышленники заинтересованы в сохранении своего доступа в течение длительного времени, поскольку для создания и развертывания такого метода необходимо твердое знание процесса обновления прошивки.

Исследователи Mandiant указывают, что этот метод согласуется с другой кампанией атаки, которую они проанализировали и которая поддерживала ключевые приоритеты китайского правительства.

Длительная кампания в целях кибершпионажа

Хотя основной вектор заражения в этой кампании атаки остается неизвестным, исследователи Mandiant указывают, что вредоносное ПО или его предшественник, вероятно, было развернуто в 2021 году и что субъект угрозы, вероятно, сохранил доступ даже через несколько обновлений прошивки.

Поскольку единственной целью вредоносного ПО является кража учетных данных пользователей, есть серьезные подозрения, что кампания атаки преследует цели кибершпионажа.

Mandiant настаивает на том, что разработка вредоносного ПО для управляемого устройства — нетривиальная задача, поскольку поставщики обычно не предлагают прямого доступа к операционной системе или даже к файловой системе таких устройств. Это затрудняет разработку эксплойтов и вредоносных программ для этих устройств.

Как защититься от этой угрозы

Для этой конкретной атаки SonicWall призывает клиентов SMA100 обновиться до версии 10.2.1.7 или выше. Обновление включает улучшения защиты, такие как мониторинг целостности файлов (FIM) и идентификация аномальных процессов.

В более широком масштабе защита периферийных устройств от компрометации требует многоуровневого подхода, включающего как физические, так и программные меры безопасности.

Кроме того, обучайте сотрудников передовым методам кибербезопасности, таким как выявление фишинговых писем и избегание подозрительных веб-сайтов или загрузок. Хотя первоначальный вектор заражения неизвестен, вполне возможно, что это могли быть фишинговые электронные письма.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал