Угрозы программ-вымогателей в Азиатско-Тихоокеанском регионе зависят от страны и сектора, сообщает Rapid7

5 апреля 2024 г.Новое исследование компании Rapid7, занимающейся кибербезопасностью, показало, что атаки программ-вымогателей, с которыми сталкиваются специалисты в области ИТ и безопасности в Азиатско-Тихоокеанском регионе, далеко не однородны, и им было бы лучше использовать разведданные, которые проливают свет на тенденции атак в их конкретной юрисдикции или секторе.

Радж Самани, главный научный сотрудник Rapid7, сказал, что реальные угрозы программ-вымогателей часто отличаются от предположений, основанных на новостях. Исследование поверхности атаки выявило существенные существующие уязвимости, такие как открытые порты и сегменты хранилища, а также утечку учетных данных, добавил он.

Как угрозы программ-вымогателей в Азиатско-Тихоокеанском регионе различаются в зависимости от юрисдикции и сектора

Исследование Rapid7 активности программ-вымогателей в Азиатско-Тихоокеанском регионе, проведенное во второй половине 2023 года, выявило различия в зависимости от местоположения компании и отрасли, что указывает на то, что организации, применяющие общий подход к защите от программ-вымогателей, могут упускать ключевую информацию.

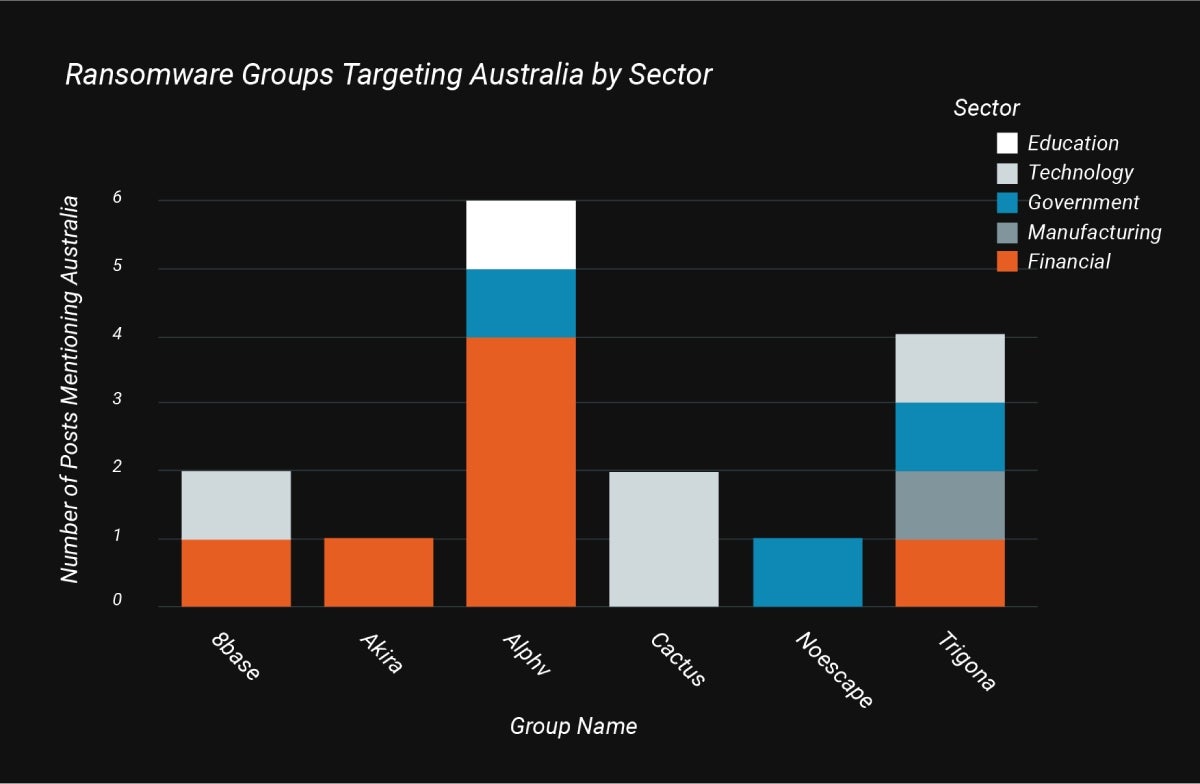

Например, наиболее распространенной группой программ-вымогателей, нацеленной на Австралию, была ALPHV или BlackCat. Было обнаружено, что группа в первую очередь нацелена на финансовый сектор, а также некоторую активность в государственном секторе и секторе образования. Следующей по величине группой была Trigona, за ней следовала 8Base (рис. A).

Рисунок А

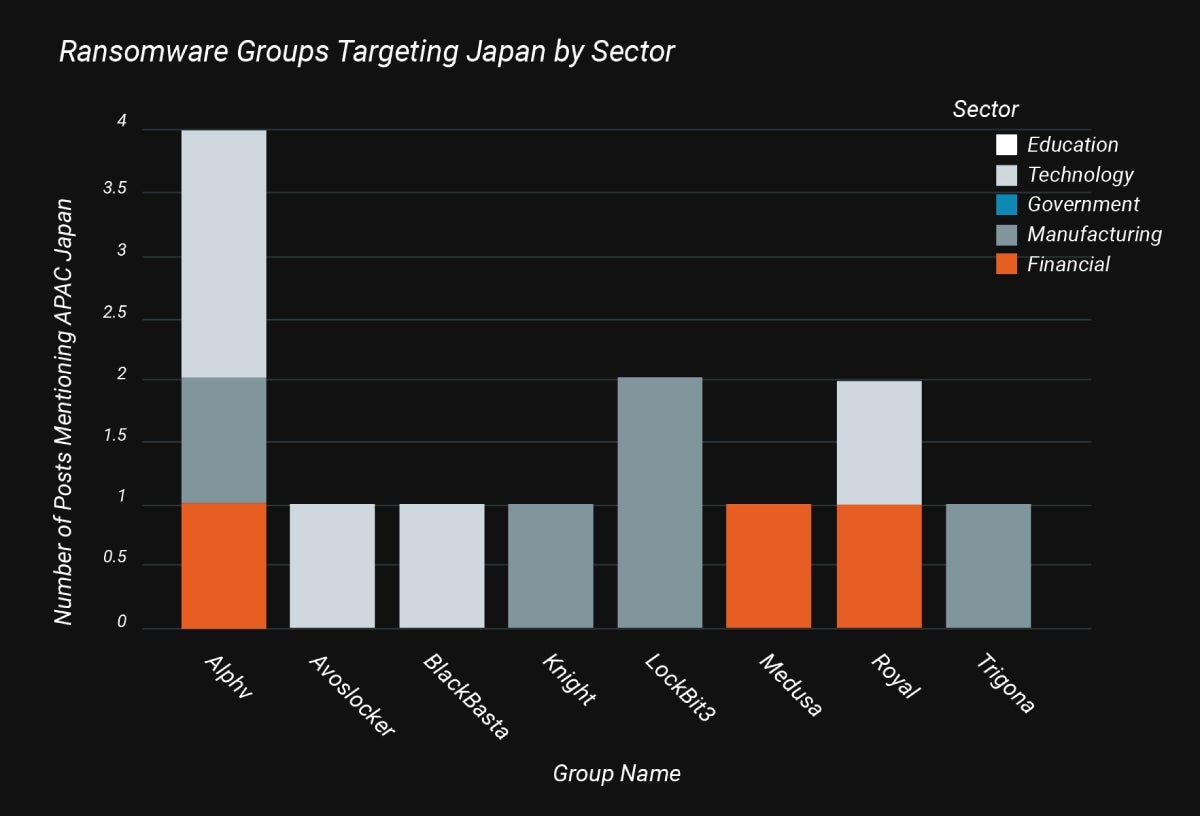

Япония также подверглась наибольшему нападению со стороны ALPHV, хотя наибольшее воздействие ощутил технологический сектор, за которым следовала промышленность (рис. B). Следующими крупнейшими группами атак в Японии были LockBit 3.0, снова нацеленный на производство, и Royal, нацеленный на финансовую и технологическую отрасли.

Рисунок Б

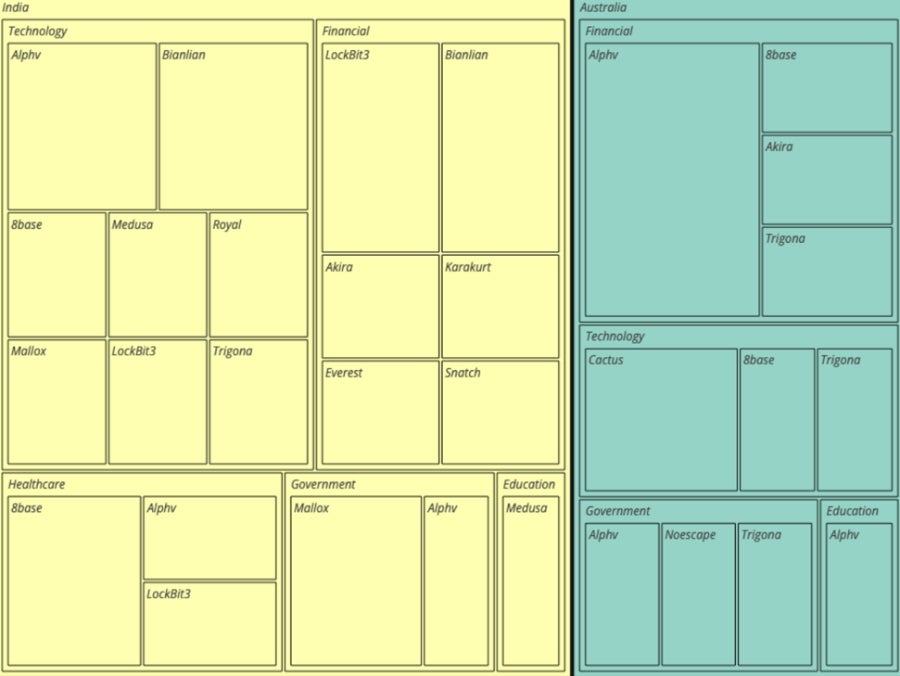

Параллельное сравнение Австралии и Индии показывает, что, хотя в обеих странах существует множество групп угроз, существуют различия в распространенности групп программ-вымогателей в разных секторах; например, LockBit 3.0 широко распространен в финансовом секторе Индии, но не в Австралии (рис. C).

Рисунок С

Большее расхождение между секторами, чем ожидали исследователи Rapid7

Rapid7 пришел к выводу, что широта групп угроз довольно широка для региональных кампаний по вымогательству, но наиболее распространенная группа варьируется в зависимости от целевой географии или сектора. «Мы ожидали большего совпадения между субъектами угроз между секторами», — сказал Самани.

«Что было интересно, так это разграничение и отклонения в общих группах угроз в Азиатско-Тихоокеанском регионе», — объяснил Самани. «Из данных мы видим, что существуют активные группы вымогателей, специально преследующие отдельные сектора или конкретные страны в Азиатско-Тихоокеанском регионе».

Самани добавил, что, хотя директор по информационной безопасности в Индонезии, Малайзии или Китае, возможно, много слышал о LockBit или ALPHV, могут быть и другие группы угроз вымогателей, о которых следует беспокоиться. «Есть множество других групп угроз, которые чрезвычайно успешны и остаются полностью незамеченными, о которых никто не говорит».

Поверхность атаки оставляет организации открытыми для доступа к брокерам

Вызывающий беспокойство вывод заключался в том, насколько открыты организации для атак программ-вымогателей. «Мы изучили поверхность атаки в таких секторах на таких рынках, как Австралия, и спросили, собираются ли злоумышленники провести разведку и проникнуть внутрь для атаки с помощью программы-вымогателя, легко ли это сделать?»

Rapid7 обнаружил, что, хотя «окна и двери» не оставались открытыми для злоумышленников, они оставались «незапертыми». Самани сослался на количество открытых портов и сегментов хранения, доступ и наличие утекших учетных данных, а также наличие неисправленных систем в регионе.

«Эти вещи не являются гламурными или захватывающими. Но, глядя на то, есть ли у вас открытые или тестовые системы в Интернете или заблокированы ли сегменты хранения, вы начинаете усложнять работу брокеров доступа, которые умеют получать доступ и продавать его группам угроз».

В анализе Rapid7 использовалось машинное обучение для анализа поверхности внешнего доступа в нескольких секторах в регионе Азиатско-Тихоокеанского региона за последнюю половину 2023 года. Он обрабатывал данные, доступные «за пределами openRDP и неисправленных систем», включая сайты утечек и скомпрометированные наборы данных.

Повысьте защиту от программ-вымогателей с помощью подхода, основанного на аналитике

Атаки программ-вымогателей растут в Азиатско-Тихоокеанском регионе. Недавний отчет Group-IB показал, что, по данным компаний, информация которых опубликована на сайтах утечки данных о программах-вымогателях, количество региональных атак увеличилось на 39%, в общей сложности до 463, причем большая часть (101) произошла в Австралии.

СМОТРИТЕ: Тенденции кибербезопасности, за которыми стоит следить в Австралии в 2024 году

Rapid7 рекомендует организациям в Азиатско-Тихоокеанском регионе использовать более продуманный и детальный подход к борьбе с рисками, связанными с программами-вымогателями. Самани заявила, что им не следует расставлять приоритеты или «спекулировать на основе заголовков, касающихся организаций со всего мира».

«Все говорят об одних и тех же семействах программ-вымогателей. Но никто не сел, чтобы посмотреть и сказать: «Ну, здесь это не применимо, здесь применима вот эта группа», — объяснил Самани.

Фирма утверждает, что сочетание внешнего управления поверхностями атак и действенной разведки для выявления активов с уязвимостями, эксплуатируемыми в реальных условиях, должно иметь высший приоритет, особенно когда предполагаемая кампания по вымогательству нацелена на сектор или географию организации.

«Обеспечение такой видимости и разведки имеет решающее значение», — сказал Самини. «Такой уровень интеллекта означает, что вы знаете, с кем вы противостоите, и как защитить себя».

Оригинал